Exploit vrijgegeven voor nieuwe Windows Server “WinReg” NTLM Relay-aanval

Proof-of-concept exploitcode is nu openbaar voor een kwetsbaarheid in Microsoft’s Remote Registry-client die kan worden gebruikt om controle over een Windows-domein te verkrijgen door de beveiliging van het authenticatieproces te verlagen.

De kwetsbaarheid staat bekend als CVE-2024-43532 en maakt gebruik van een terugvalmechanisme in de Windows Registry (WinReg) client-implementatie die vertrouwt op oude transportprotocollen als het SMB-transport niet aanwezig is.

Een aanvaller die het beveiligingsprobleem uitbuit, kan NTLM-authenticatie relayen naar Active Directory Certificate Services (ADCS) om een gebruikerscertificaat te verkrijgen voor verdere domeinauthenticatie.

De fout beïnvloedt alle Windows-serverversies van 2008 tot 2022, evenals Windows 10 en Windows 11.

Details over kwetsbaarheid en uitbuiting

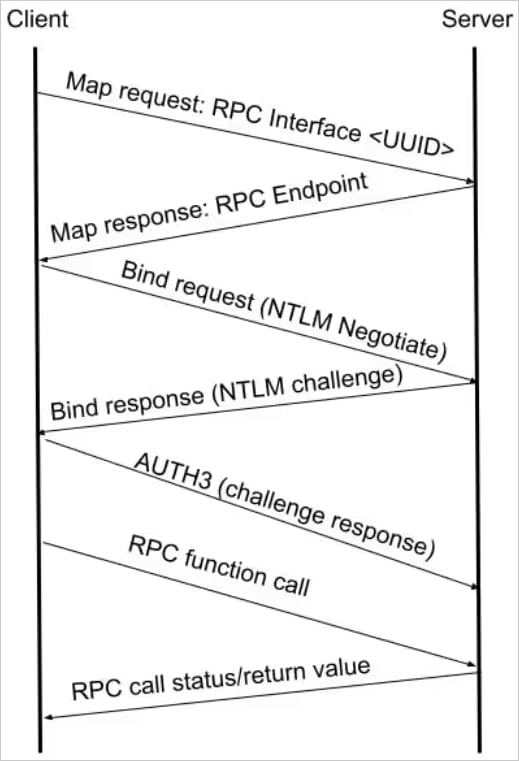

CVE-2024-43532 ontstaat door de manier waarop Microsoft’s Remote Registry-client omgaat met RPC (Remote Procedure Call) authenticatie tijdens bepaalde terugvalscenario’s wanneer SMB-transport niet beschikbaar is.

Wanneer dit gebeurt, schakelt de client over naar oudere protocollen zoals TCP/IP en gebruikt een zwak authenticatieniveau (RPC_C_AUTHN_LEVEL_CONNECT), dat de echtheid of integriteit van de verbinding niet verifieert.

Een aanvaller zou zich kunnen authenticeren bij de server en nieuwe domeinbeheerderaccounts kunnen aanmaken door de NTLM-authenticatiehandshake van de client te onderscheppen en door te sturen naar een andere dienst, zoals de (ADCS).

Bron: Akamai

Het succesvol uitbuiten van CVE-2024-43532 resulteert in een nieuwe manier om een NTLM relay-aanval uit te voeren, een die gebruik maakt van de WinReg-component om authenticatiedetails te relayen die tot domeinovername kunnen leiden.

Sommige dreigingsactoren hebben in het verleden NTLM relay-aanvalsmethoden gebruikt om controle over Windows-domeinen te verkrijgen. Een voorbeeld is de LockFile ransomwaregroep, die onmiddellijk na de ontdekking van PetitPotam organisaties in de VS en Azië heeft aangevallen.

De kwetsbaarheid werd ontdekt door Akamai-onderzoeker Stiv Kupchik, die het op 1 februari aan Microsoft meldde. Microsoft verwierp het rapport echter op 25 april als een “documentatieprobleem”.

Medio juni diende Kupchik het rapport opnieuw in met een beter proof-of-concept (PoC) en uitleg, wat ertoe leidde dat Microsoft de kwetsbaarheid op 8 juli bevestigde. Drie maanden later bracht Microsoft een oplossing uit.

De onderzoeker heeft nu een werkende PoC vrijgegeven voor CVE-2024-43532 en legde het uitbuitingsproces uit, van het creëren van een relayserver tot het verkrijgen van een gebruikerscertificaat van het doelwit, tijdens de No Hat beveiligingsconferentie in Bergamo, Italië.

Het rapport van Akamai biedt ook een methode om te bepalen of de Remote Registry-service op een machine is ingeschakeld, evenals een YARA-regel om clients te detecteren die een kwetsbare WinAPI gebruiken.

De onderzoekers raden ook aan om Event Tracing for Windows (ETW) te gebruiken om te monitoren op specifieke RPC-oproepen, waaronder die gerelateerd aan de WinReg RPC-interface.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.