Nieuwe Rockstar 2FA-phishingdienst richt zich op Microsoft 365-accounts

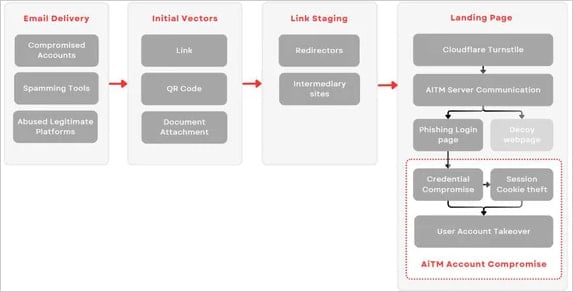

Een nieuw phishing-as-a-service (PhaaS) platform genaamd ‘Rockstar 2FA’ is opgedoken, dat grootschalige adversary-in-the-middle (AiTM) aanvallen faciliteert om Microsoft 365-inloggegevens te stelen.

Net als andere AiTM platforms stelt Rockstar 2FA aanvallers in staat om multifactor authenticatie (MFA) beveiligingen op gerichte accounts te omzeilen door geldige sessiecookies te onderscheppen.

Deze aanvallen werken door slachtoffers naar een nep-inlogpagina te leiden die Microsoft 365 nabootst en hen erin te laten trappen hun inloggegevens in te voeren.

De AiTM-server fungeert als een proxy en stuurt die inloggegevens door naar de legitieme dienst van Microsoft om het authenticatieproces te voltooien en vangt vervolgens de cookie op wanneer deze wordt teruggestuurd naar de browser van het doelwit.

Deze cookie kan vervolgens door de dreigingsacteurs worden gebruikt voor directe toegang tot het account van het slachtoffer, zelfs als het met MFA is beveiligd, zonder dat de dreigingsacteur de inloggegevens nodig heeft.

Bron: Trustwave

De opkomst van Rockstar 2FA

Trustwave meldt dat Rockstar 2FA eigenlijk een bijgewerkte versie is van de phishingkits DadSec en Phoenix, die respectievelijk begin en eind 2023 populair werden.

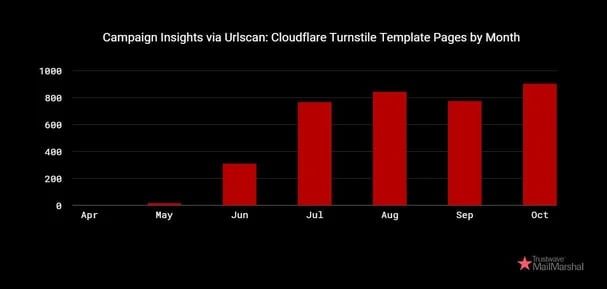

De onderzoekers zeggen dat Rockstar 2FA sinds augustus 2024 significant aan populariteit heeft gewonnen binnen de cybercrime gemeenschap, voor $200 voor twee weken of $180 voor API-toegangsvernieuwing.

Bron: Trustwave

De dienst wordt gepromoot op onder andere Telegram, met een uitgebreide lijst aan functies zoals:

- Ondersteuning voor Microsoft 365, Hotmail, Godaddy, SSO

- Geherspeld script en links om detectie te vermijden

- Cloudflare Turnstile Captcha integratie voor slachtofferscreening

- Geautomatiseerde FUD-bijlagen en links

- Gebruiksvriendelijk beheerpaneel met real-time logs en backup-opties

- Meerdere inlogpagina-thema’s met automatische branding (logo, achtergrond)

De dienst heeft sinds mei 2024 meer dan 5.000 phishing-domeinen opgezet om verschillende phishingoperaties te faciliteren.

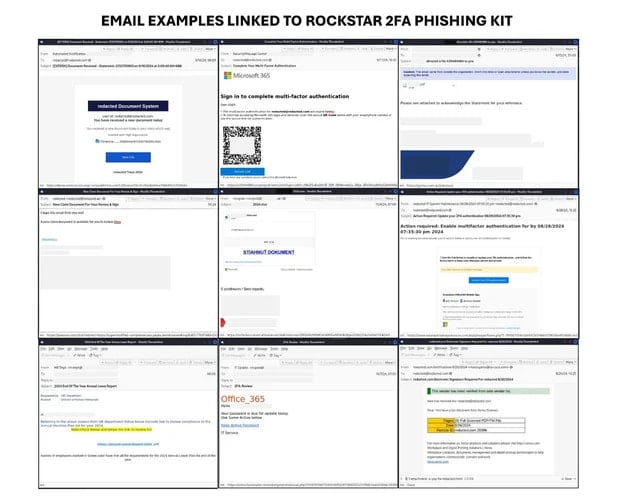

De onderzoekers zeggen dat de waargenomen gerelateerde phishingcampagnes gebruik maken van legitieme e-mailmarketingplatforms of gecompromitteerde accounts om kwaadwillige berichten naar doelwitten te verspreiden.

De berichten gebruiken een verscheidenheid aan lokmiddeltjes, waaronder meldingen voor het delen van documenten, IT-afdelingsberichten, wachtwoordherstelalerts en loonstrookgerelateerde berichten.

Trustwave meldt dat deze berichten gebruikmaken van verschillende blokkatiemethoden, waaronder QR-codes, het gebruik van links van legitieme afkortdiensten en PDF-bijlagen.

Bron: Trustwave

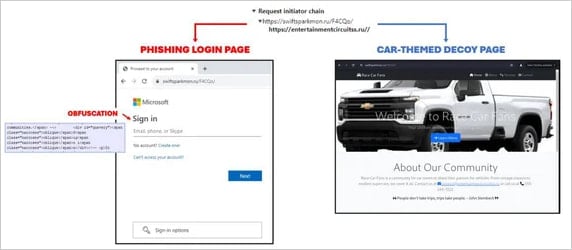

Een Cloudflare turnstile-uitdaging wordt gebruikt om bots uit te filteren, terwijl de aanval waarschijnlijk ook IP-controles omvat voordat geldige doelwitten worden doorgestuurd naar een Microsoft 365 inlog-phishingpagina.

Bron: Turstwave

Als de bezoeker wordt beschouwd als een bot, beveiligingsonderzoeker of een algemeen buiten het bereik van het doelwit, worden ze omgeleid naar een onschuldige auto-gethematiseerde afleidingspagina.

De JavaScript op de bestemmingspagina ontsleutelt en haalt ofwel de phishingpagina of de auto-gethematiseerde lokpagina op, op basis van de evaluatie van de AiTM-server van de bezoeker.

Bron: Trustwave

De opkomst en verspreiding van Rockstar 2FA weerspiegelt de volharding van phishing operators, die illegale diensten blijven aanbieden ondanks dat onlangs een van de grootste PhaaS-platforms is neergehaald door wetshandhaving en de operators zijn gearresteerd.

Zolang deze betaalbare tools blijven toegankelijk zijn voor cybercriminelen, blijft het risico op grootschalige effectieve phishingoperaties aanzienlijk.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.