Nieuwe FlowerStorm Microsoft-phishingdienst vult het gat dat door Rockstar2FA is achtergelaten

Een nieuw phishing-as-a-service platform genaamd “FlowerStorm” voor Microsoft 365 wint aan populariteit en vult het gat dat is achtergelaten door de plotselinge sluiting van de cybercrime-service Rockstar2FA.

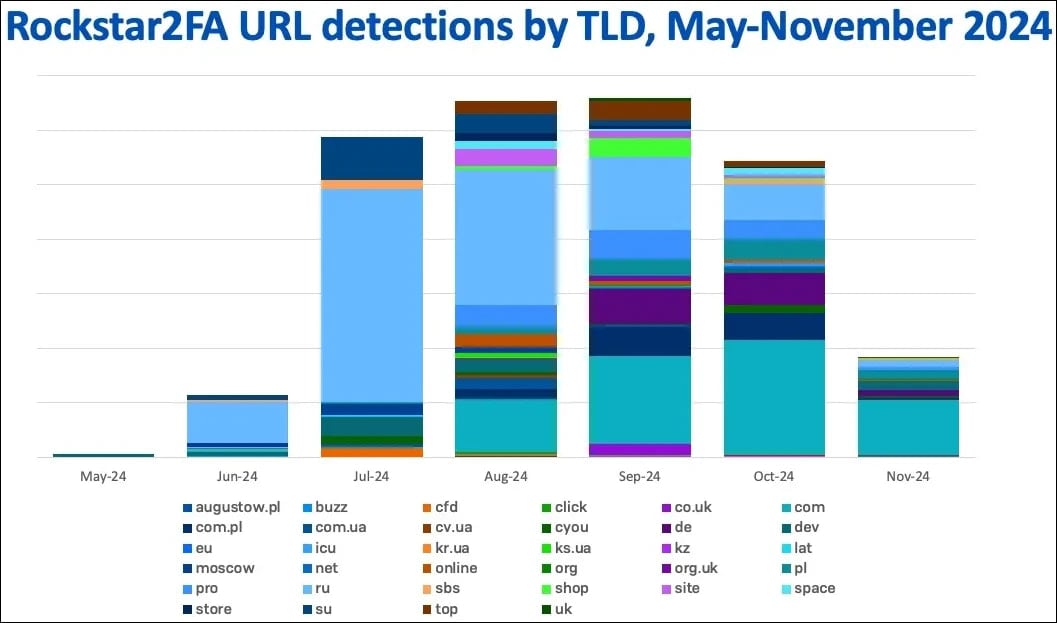

Rockstar2FA, voor het eerst gedocumenteerd door Trustwave eind november 2024, fungeerde als een PhaaS-platform dat grootschalige adversary-in-the-middle (AiTM) aanvallen mogelijk maakte gericht op Microsoft 365-gegevens.

De dienst bood geavanceerde ontwijkingsmechanismen, een gebruiksvriendelijk paneel en verschillende phishingopties, en verkocht toegang aan cybercriminelen voor $200 per twee weken.

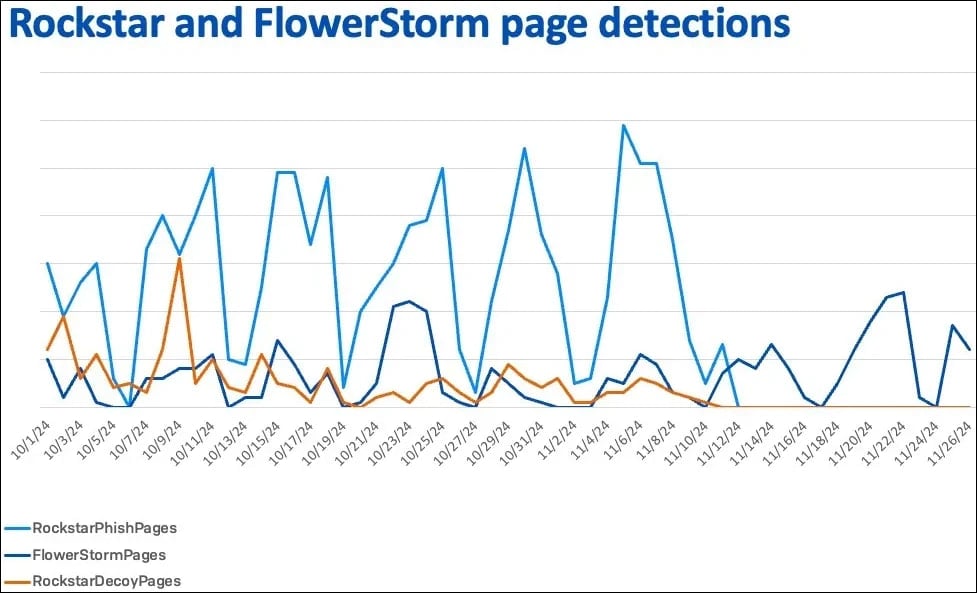

Volgens Sophos-onderzoekers Sean Gallagher en Mark Parsons leed Rockstar2FA op 11 november 2024 aan een gedeeltelijke ineenstorting van de infrastructuur, waardoor veel van de pagina’s van de dienst onbereikbaar werden.

Sophos geeft aan dat dit niet lijkt te komen door handhaving tegen het cybercrime-platform, maar eerder door een technische storing.

Enkele weken later begon FlowerStorm, dat voor het eerst online verscheen in juni 2024, snel tractie te krijgen.

Bron: Sophos

Een mogelijke rebranding van Rockstar2FA?

Sophos heeft ontdekt dat de nieuwe dienst, FlowerStorm PhaaS, veel functies deelt die eerder in Rockstar2FA werden gezien, dus het is mogelijk dat exploitanten een nieuwe naam aannamen om blootstelling te verminderen.

Sophos identificeerde verschillende overeenkomsten tussen Rockstar2FA en FlowerStorm, wat wijst op een gedeelde afkomst of operationele overlap:

- Beide platforms gebruiken phishingportals die legitieme inlogpagina’s (bijv. Microsoft) nabootsen om inloggegevens en MFA-tokens te verzamelen, gebruikmakend van backend-servers die worden gehost op domeinen als .ru en .com. Rockstar2FA gebruikte willekeurige PHP-scripts, terwijl FlowerStorm standaardiseerde met next.php.

- De HTML-structuur van hun phishingpagina’s is zeer vergelijkbaar, met willekeurige tekst in opmerkingen, Cloudflare “sluip” beveiligingsfuncties, en prompts zoals “Browserbeveiligingsprotocollen initialiseren.” Rockstar2FA gebruikte autothematiek, terwijl FlowerStorm overstapte naar botanische thema’s, maar het onderliggende ontwerp blijft consistent.

- Methoden voor het verzamelen van inloggegevens stemmen nauw overeen, gebruikmakend van velden als email, wachtwoord en sessietokens voor tracking. Beide platforms ondersteunen e-mailvalidatie en MFA-authenticatie via hun backendsystemen.

- Domeinregistratie- en hostingpatronen overlappen aanzienlijk, met veelvuldig gebruik van .ru en .com domeinen en Cloudflare-diensten. Hun activiteitspatronen toonden gesynchroniseerde stijgingen en dalingen door eind 2024, wat wijst op mogelijke coördinatie.

- De twee platforms maakten operationele fouten die backendsystemen blootstelden en een hoge schaalbaarheid aantoonden. Rockstar2FA beheerde meer dan 2.000 domeinen, terwijl FlowerStorm na de ineenstorting van Rockstar2FA snel uitbreidde, wat wijst op een gedeeld kader.

Bron: Sophos

“We kunnen met hoge zekerheid Rockstar2FA en FlowerStorm niet aan elkaar koppelen, anders dan op te merken dat de kits op zijn minst een gemeenschappelijke afkomst weerspiegelen door de vergelijkbare inhoud van de uitgevoerde kits,” concludeert Sophos.

“De vergelijkbare patronen van domeinregistratie kunnen een weerspiegeling zijn van FlowerStorm en Rockstar die in coördinatie werken, hoewel het ook mogelijk is dat deze overeenkomende patronen meer werden gedreven door marktkrachten dan door de platforms zelf.”

Een nieuw gevaar rijst

Wat het verhaal ook is achter de plotselinge opkomst van FlowerStorm, voor gebruikers en organisaties is er wederom een facilitator voor schadelijke phishingaanvallen die kunnen leiden tot volwaardige cyberaanvallen.

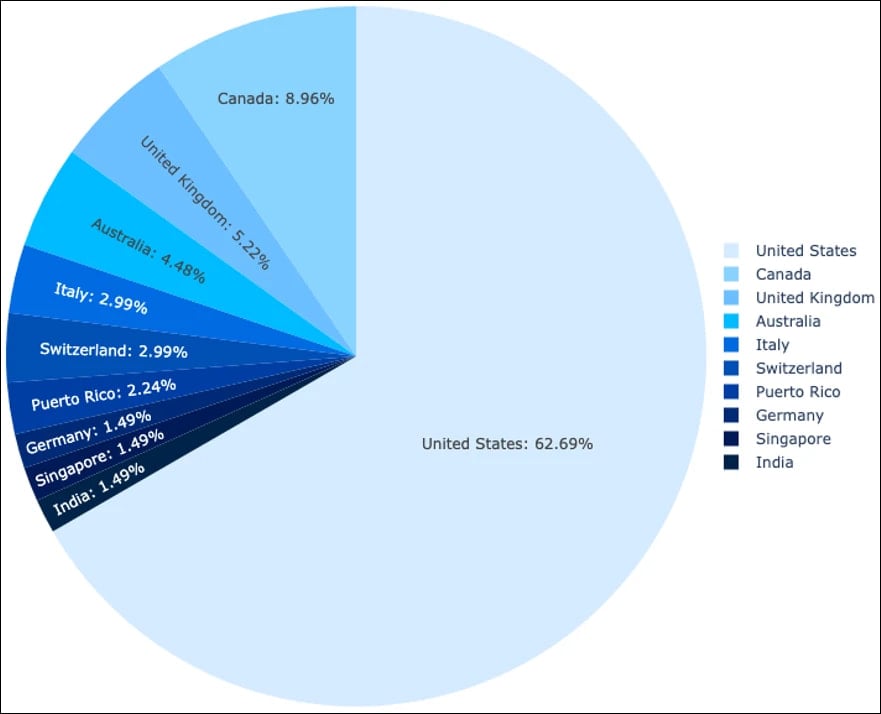

Sophos’ telemetrie toont aan dat ongeveer 63% van de door FlowerStorm beoogde organisaties en 84% van de gebruikers in de Verenigde Staten zijn gevestigd.

Bron: Sophos

De meest getroffen sectoren zijn diensten (33%), productie (21%), detailhandel (12%) en financiële diensten (8%).

Om phishingaanvallen tegen te gaan, gebruik multi-factor authenticatie (MFA) met AiTM-resistente FIDO2-tokens, implementeer e-mailfilteroplossingen en gebruik DNS-filtering om toegang tot verdachte domeinen zoals .ru, .moscow en .dev te blokkeren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.