Android-malware ‘Necro’ infecteert 11 miljoen apparaten via Google Play

Een nieuwe versie van de Necro Trojan-malware voor Android is geïnstalleerd op 11 miljoen apparaten via Google Play in kwaadaardige SDK-aanvallen op de toeleveringsketen.

Deze nieuwe versie van de Necro Trojan werd geïnstalleerd via kwaadaardige advertentie-software development kits (SDK’s) die werden gebruikt door legitieme apps, Android game mods en gemodificeerde versies van populaire software, zoals Spotify, WhatsApp en Minecraft.

Necro installeert verschillende payloads op geïnfecteerde apparaten en activeert verschillende kwaadaardige plugins, waaronder:

- Adware die links laadt via onzichtbare WebView-vensters (Island plugin, Cube SDK)

- Modules die willekeurige JavaScript- en DEX-bestanden downloaden en uitvoeren (Happy SDK, Jar SDK)

- Tools die specifiek zijn ontworpen om abonnementenfraude te vergemakkelijken (Web plugin, Happy SDK, Tap plugin)

- Mechanismen die geïnfecteerde apparaten gebruiken als proxies om kwaadaardig verkeer te routeren (NProxy plugin)

Necro Trojan op Google Play

Kaspersky ontdekte de aanwezigheid van Necro loader op twee apps op Google Play, beide met een substantiële gebruikersbasis.

De eerste is Wuta Camera van ‘Benqu,’ een foto bewerkings- en verfraaiingsapp met meer dan 10.000.000 downloads op Google Play.

Bron: BleepingComputer

De dreigingsanalisten rapporteren dat Necro in de app verscheen met de release van versie 6.3.2.148, en het bleef ingebed tot versie 6.3.6.148, waarna Kaspersky Google op de hoogte stelde.

Hoewel de trojan werd verwijderd in versie 6.3.7.138, kunnen eventuele payloads die via oudere versies zijn geïnstalleerd nog steeds aanwezig zijn op Android-apparaten.

De tweede legitieme app die Necro bevatte is Max Browser van ‘WA message recover-wamr,’ die tot aan het verwijderen 1 miljoen downloads op Google Play heeft gehad, volgend op het rapport van Kaspersky.

Kaspersky beweert dat de nieuwste versie van Max Browser, 1.2.0, nog steeds Necro bevat, dus er is geen schone versie beschikbaar om naar te upgraden, en gebruikers van de webbrowser worden aangeraden deze onmiddellijk te deinstalleren en over te schakelen naar een andere browser.

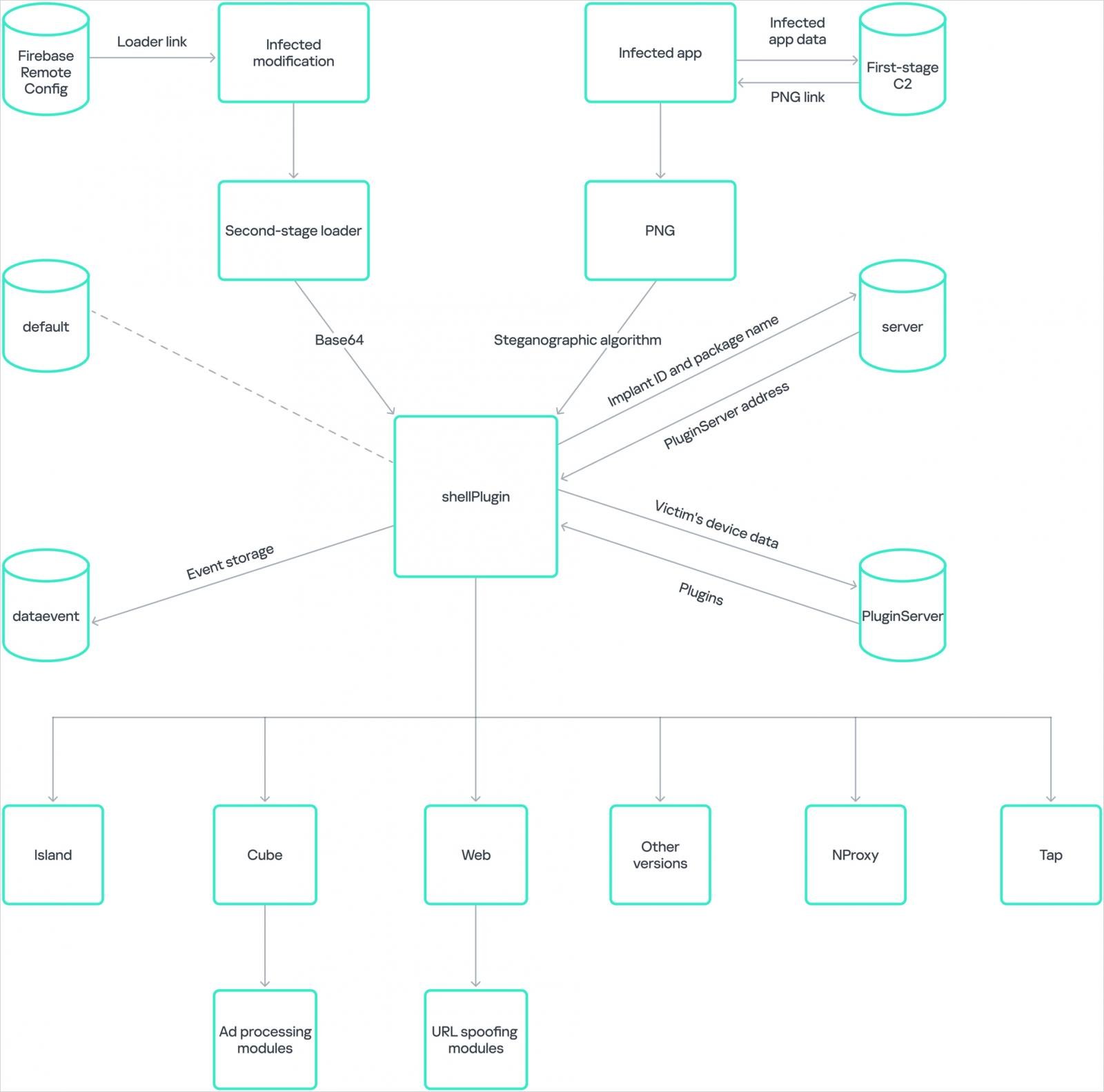

Kaspersky zegt dat de twee apps waren geïnfecteerd door een advertentie SDK genaamd ‘Coral SDK,’ die verdoezeling gebruikte om zijn kwaadaardige activiteiten te verbergen en ook afbeeldingssteganografie toepaste om de tweede-stadium payload, shellPlugin, te downloaden, vermomd als onschuldige PNG-afbeeldingen.

Bron: Kaspersky

Google vertelde BleepingComputer dat ze op de hoogte waren van de gerapporteerde apps en deze aan het onderzoeken waren.

Buiten officiële bronnen om

Buiten de Play Store wordt de Necro Trojan voornamelijk verspreid via gemodificeerde versies van populaire apps (mods) die werden gedistribueerd via onofficiële websites.

Opmerkelijke voorbeelden die door Kaspersky zijn waargenomen, omvatten WhatsApp-mods ‘GBWhatsApp’ en ‘FMWhatsApp,’ die betere privacy-instellingen en uitgebreidere bestandsdeling beloven. Een ander voorbeeld is de Spotify-mod, ‘Spotify Plus,’ die gratis toegang tot advertentieloze premiumdiensten belooft.

Bron: Kaspersky

Het rapport vermeldt ook Minecraft-mods en mods voor andere populaire games zoals Stumble Guys, Car Parking Multiplayer en Melon Sandbox, die geïnfecteerd waren met de Necro loader.

In alle gevallen was het kwaadaardige gedrag hetzelfde – advertenties op de achtergrond weergeven om frauduleuze inkomsten te genereren voor de aanvallers, apps en APK’s installeren zonder toestemming van de gebruiker en onzichtbare WebViews gebruiken om te communiceren met betaalde diensten.

Aangezien onofficiële Android-softwarewebsites het aantal downloads niet betrouwbaar rapporteren, is het totale aantal infecties door deze nieuwste Necro Trojan-golf onbekend, maar het is in ieder geval 11 miljoen vanuit Google Play.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.