Black Basta-ransomware schakelt over op meer ontwijkende maatwerkmalware

De Black Basta-ransomwaregroep heeft veerkracht getoond en kan zich aanpassen aan een constant veranderende ruimte, door nieuwe aangepaste tools en tactieken te gebruiken om detectie te ontwijken en zich door een netwerk te verspreiden.

Black Basta is een ransomware-operator die sinds april 2022 actief is en verantwoordelijk is voor meer dan 500 succesvolle aanvallen op bedrijven wereldwijd.

De ransomwaregroep volgt een dubbel afpersingsstrategie, waarbij diefstal van gegevens en versleuteling worden gecombineerd, en eist grote losgeldbetalingen in de miljoenen. De ransomwarebende werkte eerder samen met het QBot-botnet om initiële toegang tot bedrijfsnetwerken te krijgen.

Echter, nadat het QBot-botnet werd verstoord door de wetshandhaving, meldt Mandiant dat de ransomwaregroep nieuwe partnerschappen moest sluiten om bedrijfsnetwerken binnen te dringen.

Bovendien heeft Mandiant, die de dreigingsactoren volgt als UNC4393, nieuwe malware en tools geïdentificeerd die worden gebruikt in Black Basta-inbraken, wat evolutie en veerkracht laat zien.

De Black Basta-ransomwaregroep heeft tot nu toe een actief jaar gehad, met compromittering van opmerkelijke entiteiten zoals Veolia North America, Hyundai Motor Europe en Keytronic.

De verfijning van de dreigingsgroep blijkt uit het feit dat ze vaak toegang hebben tot zero-day-kwetsbaarheidsexploits, waaronder Windows-privilege-elevatie (2024-26169) en VMware ESXi-authenticatiebypassfouten (CVE-2024-37085).

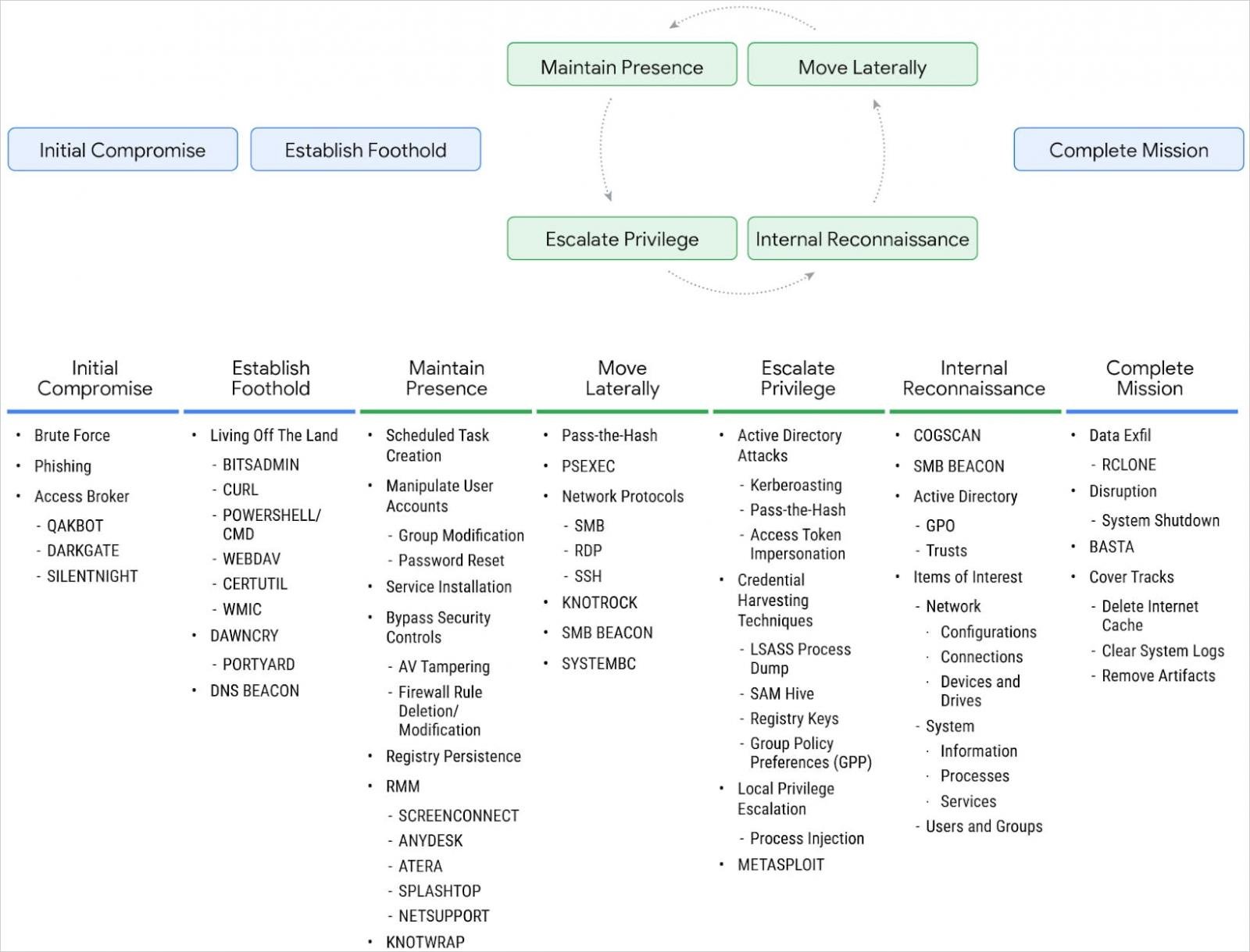

Nieuwe tactieken en tools van Black Basta

Na de beëindiging van de QBot-infrastructuur door de FBI en DOJ eind 2023, wendde Black Basta zich tot andere initiële toegang distributieclusters, met name die welke DarkGate malware afleverden.

Later schakelde Black Basta over op het gebruik van SilentNight, een veelzijdige achterdeurmalware die via malvertising werd geleverd, wat een afwijking markeerde van phishing als hun primaire methode voor initiële toegang.

Mandiant meldt dat Black Basta geleidelijk is overgeschakeld van het gebruik van openbaar beschikbare tools naar intern ontwikkelde aangepaste malware.

Bron: Mandiant

In het begin van 2024 werd UNC4393 waargenomen met het inzetten van een aangepaste, geheugen-only dropper genaamd DawnCry. Deze dropper initieerde een meertrapsinfectie, gevolgd door DaveShell, die uiteindelijk leidde tot de PortYard tunneler.

PortYard, ook een aangepaste tool, maakt verbindingen met de command- en controle (C2) infrastructuur van Black Basta en proxy’s verkeer.

Andere opmerkelijke aangepaste tools die door Black Basta in recente operaties worden gebruikt, zijn:

- CogScan: Een .NET-reconnaissancetool die wordt gebruikt om een lijst van beschikbare hosts op het netwerk te verzamelen en systeeminformatie te verzamelen.

- SystemBC: Een tunneler die proxy-gerelateerde opdrachten van een C2-server ophaalt met behulp van een aangepast binair protocol via TCP.

- KnockTrock: Een .NET-gebaseerd hulpprogramma waarmee symbolische links op netwerkschijven worden gemaakt en het BASTA-ransomware-executable wordt uitgevoerd, waardoor het het pad naar de nieuw gemaakte symbolische link krijgt.

- KnowTrap: Een geheugen-only dropper geschreven in C/C++ die een extra payload in het geheugen kan uitvoeren.

In combinatie met het bovenstaande blijft Black Basta “living off the land” binaries en gemakkelijk beschikbare tools gebruiken in zijn nieuwste aanvallen, waaronder het Windows commando-hulpprogramma certutil om SilentNight te downloaden en de Rclone tool om gegevens te exfiltreren.

Alles bij elkaar blijft Black Basta een significante wereldwijde bedreiging en een van de top spelers in de ransomware ruimte.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.