Chinese hackergroepen richten zich op Russische regering en IT-bedrijven

Een reeks gerichte cyberaanvallen die eind juli 2024 begon en gericht was op tientallen systemen in Russische overheidsorganisaties en IT-bedrijven, wordt in verband gebracht met Chinese hackers van de groepen APT31 en APT 27.

Kaspersky, die de activiteiten ontdekte, noemde de campagne “EastWind” en rapporteerde dat het een bijgewerkte versie van de CloudSorcerer achterdeur gebruikt die werd opgemerkt in een soortgelijke cyberspionagecampagne uit mei 2024, ook gericht op Russische overheidsinstanties.

Opgemerkt moet worden dat de CloudSorcerer-activiteit niet beperkt is tot Rusland, aangezien Proofpoint een aanval registreerde gericht op een in de VS gevestigd denktank in mei 2024.

EastWind toolkit

De initiële infectie vertrouwt op phishing-e-mails met RAR-archiefbijlagen die naar het doelwit zijn genoemd, die DLL side loading gebruiken om een achterdeur op het systeem te plaatsen vanuit Dropbox terwijl een document wordt geopend voor misleiding.

De achterdeur kan door het bestandssysteem navigeren, opdrachten uitvoeren, gegevens exfiltreren of aanvullende payloads introduceren op de gecompromitteerde machine.

Kaspersky’s observaties onthullen dat de aanvallers de achterdeur gebruikten om een trojan genaamd ‘GrewApacha‘ te introduceren, die in verband is gebracht met APT31.

De nieuwste variant van GrewApacha bevat enkele verbeteringen vergeleken met de laatst geanalyseerde versie uit 2023, waaronder het gebruik van twee commandoservers in plaats van één, waarbij hun adres wordt opgeslagen in een Base64-gecodeerde string op GitHub-profielen waar de malware het leest.

Bron: Kaspersky

Een andere malware geladen door de achterdeur is een vernieuwde versie van CloudSorcerer verpakt met VMProtect voor ontwijking.

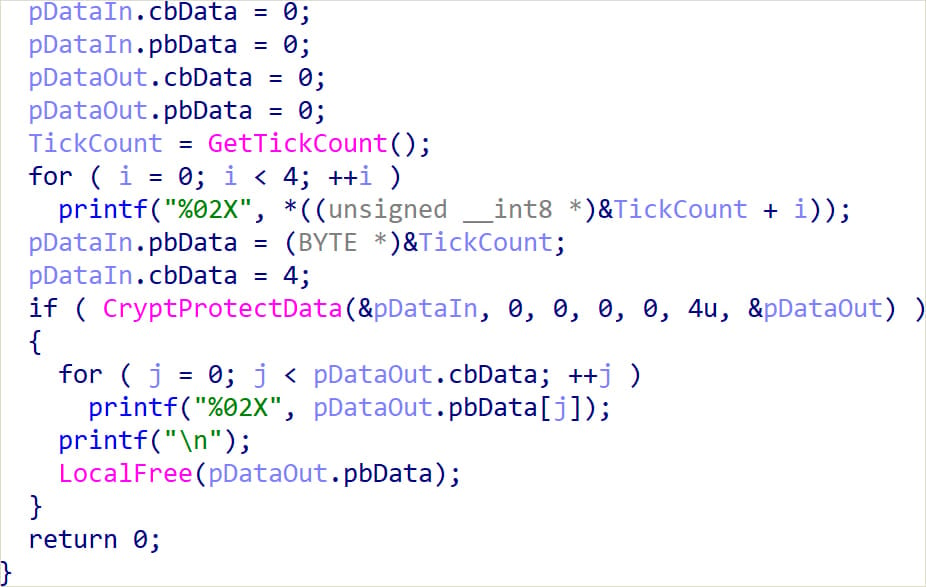

CloudSorcerer gebruikt een encryptie-beveiligingsmechanisme dat is ontworpen om de uitvoering ervan op niet-doelwitsystemen te voorkomen door een uniek sleutelgeneratieproces te gebruiken dat is gekoppeld aan de machine van het slachtoffer.

Bij uitvoering genereert een hulpprogramma (GetKey.exe) een uniek vier-byte nummer uit de huidige toestand van het systeem en versleutelt het met behulp van de Windows CryptProtectData-functie om een unieke, systeemgebonden ciphertext af te leiden.

Als de malware op een andere machine wordt uitgevoerd, zal de gegenereerde sleutel verschillen, zodat de CloudSorcerer-payloaddecryptie zal mislukken.

Bron: Kaspersky

De nieuwe versie van CloudSorcerer gebruikt ook openbare profielpagina’s om zijn initiële C2-adres te verkrijgen, maar is nu overgeschakeld van GitHub naar het gebruik van Quora en het Russische sociale netwerk LiveJournal voor dit doel.

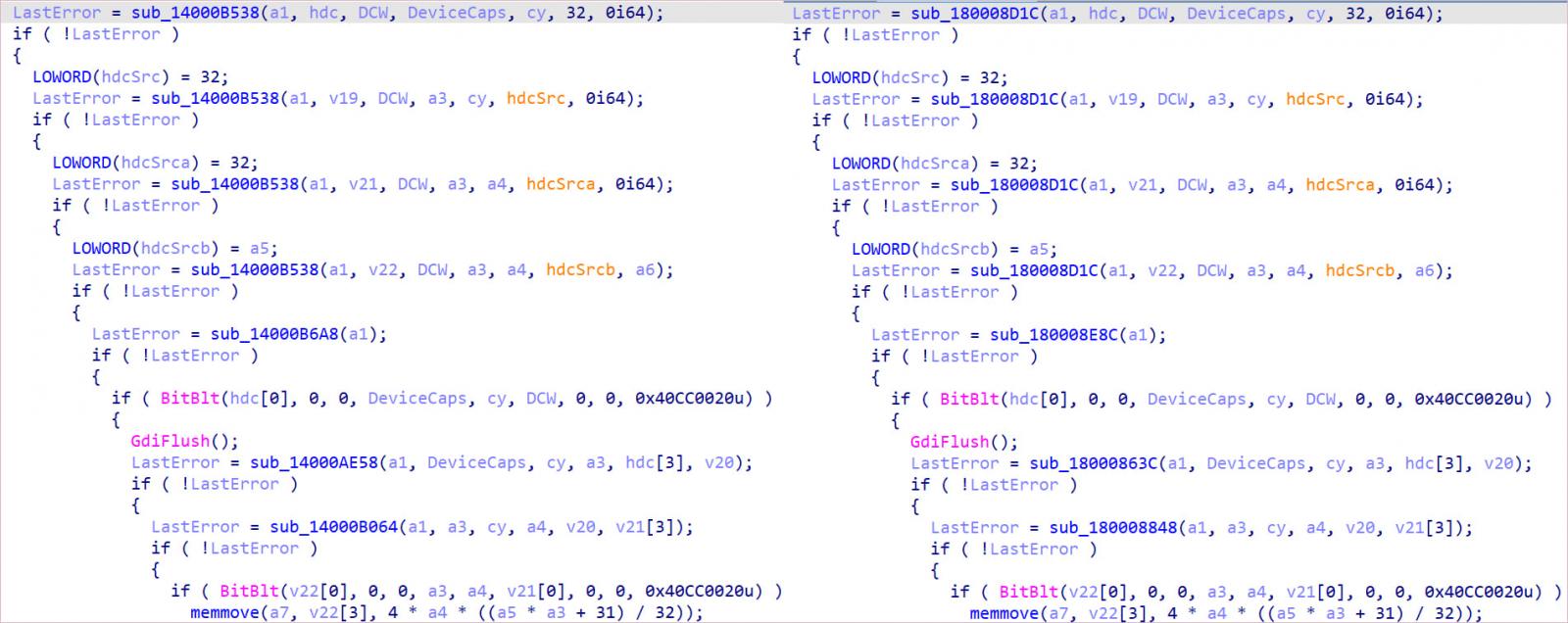

Het derde implantaat dat is waargenomen in de EastWind-aanvallen, geïntroduceerd via CloudSorcerer, is PlugY, een eerder onbekende achterdeur.

PlugY heeft een hoge veelzijdigheid in zijn C2-communicatie en de mogelijkheid om opdrachten uit te voeren voor bestandshandelingen, opdrachtuitvoering via de shell, schermopnamen, toetsaanslagregistratie en klembordbewaking.

Kaspersky’s analyse geeft aan dat de code die wordt gebruikt in PlugY eerder is gezien in aanvallen door de APT27-dreigingsgroep.

Bovendien wordt een bibliotheek gebruikt voor C2-communicatie via het UDP-protocol alleen gevonden in DRBControl en PlugX, welke malwaretools zijn die veelvuldig worden gebruikt door Chinese dreigingsactoren.

Bron: Kaspersky

Kaspersky merkt op dat, aangezien de achterdeuren die in de EastWind-aanvallen worden gebruikt duidelijk verschillend zijn, het uitdagend is om ze allemaal te detecteren op een gecompromitteerde machine. Enkele zaken om op te letten zijn:

- DLL-bestanden groter dan 5MB in de directory ‘C:UsersPublic’

- Ongesigneerde ‘msedgeupdate.dll’-bestanden in het bestandssysteem

- Een draaiend proces genaamd ‘msiexec.exe’ voor elke ingelogde gebruiker

Het Russische cybersecuritybedrijf concludeert dat APT27 en APT31 waarschijnlijk samenwerken in EastWind.

Dit geval benadrukt de complexe interactie tussen geallieerde landen met sterke diplomatieke banden en gemeenschappelijke strategische doelen, maar toch actieve cyberspionage-operaties tegen elkaar.

Samenwerking op economisch, veiligheids- en militair gebied sluit niet uit dat inlichtingenagentschappen in de schaduw opereren en geavanceerde en nauwgerichte spionage-operaties uitvoeren om waardevolle informatie te verzamelen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.