Chinese hackers zetten nieuwe versie van Macma macOS-achterdeur in

De Chinese hackergroep die bekend staat als ‘Evasive Panda’ is gespot met nieuwe versies van de Macma backdoor en de Nightdoor Windows malware.

Het threat hunting team van Symantec ontdekte de cyberspionage aanvallen die gericht waren op organisaties in Taiwan en een Amerikaanse niet-gouvernementele organisatie in China.

In het laatste geval maakte Evasive Panda (ook bekend als ‘Daggerfly’ of ‘Bronze Highland’) misbruik van een fout in een Apache HTTP-server om een nieuwe versie van hun kenmerkende modulaire malwareframework, MgBot, te leveren, wat wijst op een voortdurende inspanning om hun tools te vernieuwen en detectie te ontwijken.

Men denkt dat Evasive Panda sinds ten minste 2012 actief is en zowel binnenlandse als internationale spionageoperaties uitvoert.

Onlangs ontdekte ESET een vreemde activiteit waarbij de cyberspionagegroep Tencent QQ-software-updates gebruikte om NGO-leden in China te infecteren met de MgBot-malware.

De inbreuken werden bereikt via een supply chain-aanval of een tegenstander-in-de-middel (AITM) aanval, waarbij de onzekerheid rond de exacte gebruikte aanvalsmethode de geavanceerdheid van de dreigingsactor benadrukt.

Macma gekoppeld aan Evasive Panda

Macma is een modulaire malware voor macOS, voor het eerst gedocumenteerd door Google’s TAG in 2021, maar nooit toegeschreven aan een specifieke dreigingsgroep.

Symantec zegt dat recente Macma-varianten lopende ontwikkeling tonen waarbij de makers voortbouwen op de bestaande functionaliteit.

De nieuwste varianten die gezien zijn in vermoedelijke Evasive Panda-aanvallen bevatten de volgende toevoegingen/verbeteringen:

- Nieuwe logica om de systeemvermelding van een bestand te verzamelen, met de nieuwe code gebaseerd op Tree, een openbaar beschikbare Linux/Unix-hulpprogramma.

- Gewijzigde code in de AudioRecorderHelper-functie

- Aanvullende parameterisering

- Aanvullende debug-logging

- Toevoeging van een nieuw bestand (param2.ini) om opties in te stellen voor aanpassing van schermafbeeldinggrootte en beeldverhouding

De eerste aanwijzing van een link tussen Macma en Evasive Panda is dat twee van de nieuwste varianten verbinding maken met een command-and-control (C2) IP-adres dat ook wordt gebruikt door een MgBot-lader.

Het belangrijkste is echter dat Macma en andere malware op de toolkit van dezelfde groep code bevatten van een gedeelde bibliotheek of framework, die voorziet in dreigings- en synchronisatieprimitieven, evenementmeldingen en timers, data marshaling, en platformonafhankelijke abstracties.

Bron: Symantec

Evasive Panda heeft deze bibliotheek gebruikt om malware te bouwen voor Windows, macOS, Linux en Android. Aangezien het niet beschikbaar is in openbare repositories, gelooft Symantec dat het een aangepast framework is dat exclusief door de dreigingsgroep wordt gebruikt.

Andere Evasive Panda tools

Een andere malware die dezelfde bibliotheek gebruikt is Nightdoor (ook bekend als ‘NetMM’), een Windows backdoor die ESET enkele maanden geleden toeschreef aan Evasive Panda.

In de aanvallen die door Symantec werden gevolgd, was Nightdoor geconfigureerd om verbinding te maken met OneDrive en een legitieme DAEMON Tools Lite Helper-applicatie (‘MeitUD.exe’) en een DLL-bestand (‘Engine.dll’) te ophalen die geplande taken maakt voor persistentie en de uiteindelijke payload in het geheugen laadt.

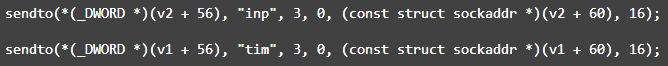

Nightdoor gebruikt anti-VM-code van het ‘al-khaser’ project en ‘cmd.exe’ om te communiceren met C2 via open pijpen.

Het ondersteunt het uitvoeren van opdrachten voor netwerk- en systeemprofilering, zoals ‘ipconfig,’ ‘systeminfo,’ ’tasklist,’ en ‘netstat.’

Naast de malware tools die door Evasive Panda worden gebruikt in aanvallen, heeft Symantec ook gezien dat dreigingsactoren getrojaniseerde Android APK’s, SMS- en DNS-verzoek interceptie tools en malware gebouwd om obscure Solaris OS-systemen aan te vallen inzetten.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.