CISA waarschuwt voor Windows-bug die wordt uitgebuit in ransomware-aanvallen

Het Amerikaanse Cybersecurity en Infrastructure Security Agency (CISA) heeft een Windows-kwetsbaarheid met een hoge ernst, die wordt misbruikt bij ransomware-aanvallen, toegevoegd aan zijn catalogus van actief uitgebuite beveiligingsfouten als een zero-day.

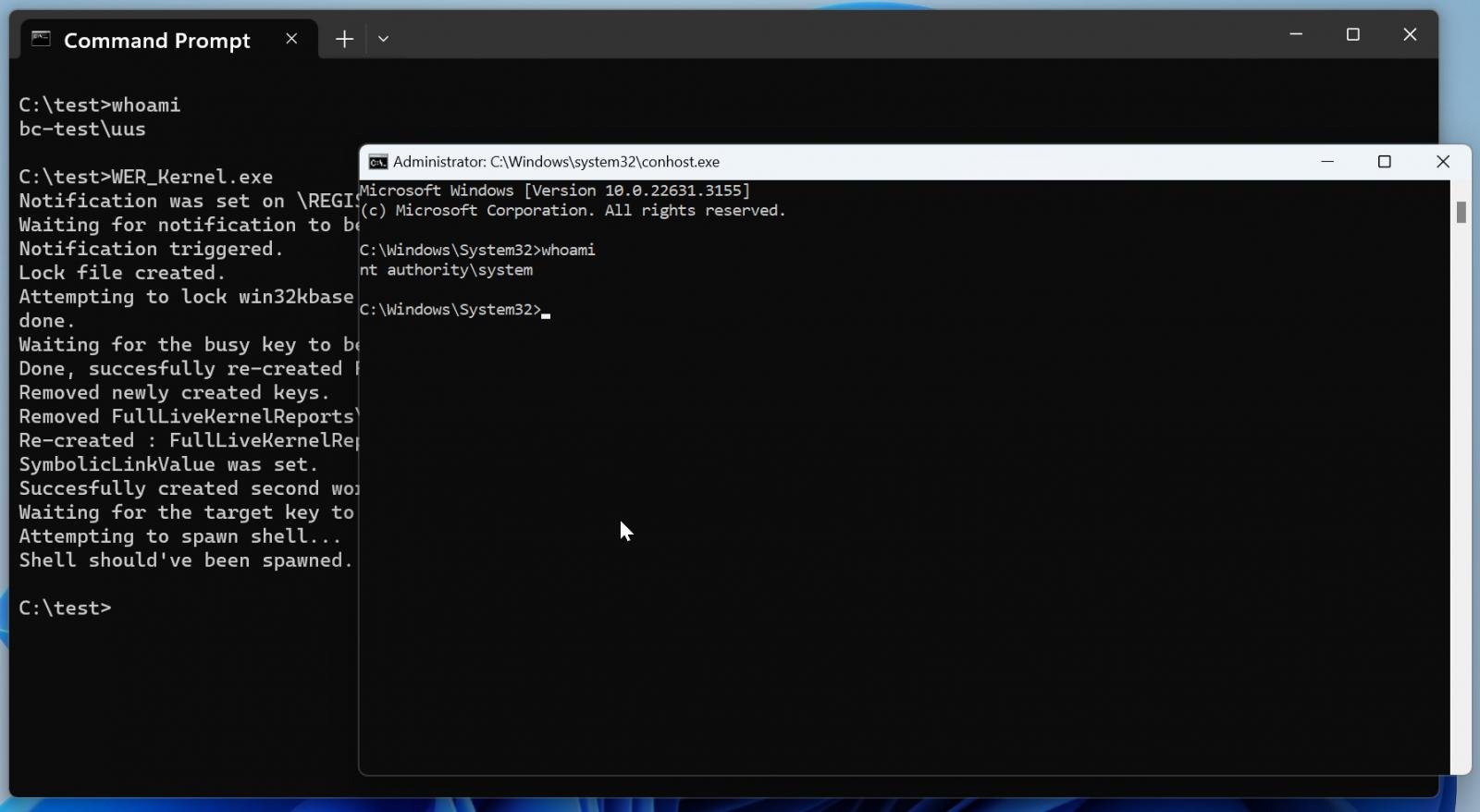

Geregistreerd als CVE-2024-26169, wordt dit beveiligingsprobleem veroorzaakt door een zwakte in het management van bevoegdheden in de Windows Error Reporting-service. Succesvolle exploitatie stelt lokale aanvallers in staat SYSTEM-rechten te verkrijgen bij aanvallen met lage complexiteit die geen gebruikersinteractie vereisen.

Microsoft heeft het probleem aangepakt op 12 maart 2024, tijdens de maandelijkse Patch Tuesday-updates. Het bedrijf moet de beveiligingsaanbeveling echter nog bijwerken om de kwetsbaarheid als uitgebuit in aanvallen te labelen.

Zoals onthuld in een rapport dat eerder deze week werd gepubliceerd, vonden beveiligingsonderzoekers van Symantec bewijs dat de operators van de Black Basta-ransomwarebende (de Cardinal-cybercrimegroep, ook bekend als UNC4394 en Storm-1811) waarschijnlijk achter aanvallen zaten waarbij de fout als een zero-day werd misbruikt.

Ze ontdekten dat één variant van de CVE-2024-26169-exploittool die in deze aanvallen werd gebruikt, een compilatiedatum van 27 februari had, terwijl een tweede monster zelfs eerder was gebouwd, op 18 december 2023.

Zoals Symantec in hun rapport toegaf, kunnen dergelijke tijdstempels gemakkelijk worden aangepast, waardoor hun bevindingen over zero-day exploitatie niet doorslaggevend zijn. Er is echter weinig tot geen motivatie voor de aanvallers om dit te doen, waardoor dit scenario onwaarschijnlijk is.

Dit suggereert dat de ransomwaregroep een werkende exploit had tussen 14 en 85 dagen voordat Microsoft beveiligingsupdates uitbracht om het lokale bevoegdheidsverhogingsprobleem op te lossen.

Drie weken om kwetsbare systemen te beveiligen

Federale Civilian Executive Branch Agencies (FCEB)-agentschappen moeten hun systemen beveiligen tegen alle kwetsbaarheden die aan CISA’s catalogus van bekende uitgebuite kwetsbaarheden zijn toegevoegd, volgens een bindende operationele richtlijn van november 2021 (BOD 22-01).

Op donderdag heeft CISA FCEB-agentschappen drie weken de tijd gegeven, tot 4 juli, om de CVE-2024-26169-beveiliging te patchen en ransomware-aanvallen te voorkomen die hun netwerken zouden kunnen treffen.

Hoewel de richtlijn alleen van toepassing is op federale agentschappen, drong het cybersecurityagentschap er ook sterk bij alle organisaties op aan om prioriteit te geven aan het herstellen van de fout, met de waarschuwing dat “Deze soorten kwetsbaarheden vaak aanvalsvectoren zijn voor kwaadaardige cyberacteurs en aanzienlijke risico’s vormen voor de federale onderneming.”

Black Basta verscheen als een Ransomware-as-a-Service (RaaS)-operatie twee jaar geleden, in april 2022, nadat de Conti-cybercrimebende zich splitste in meerdere facties na een reeks beschamende datalekken.

Sindsdien heeft de bende veel high-profile slachtoffers gehackt, waaronder de Duitse defensie-aannemer Rheinmetall, het Britse technologie-outsourcingbedrijf Capita, de Toronto Public Library, de American Dental Association, overheidsaannemer ABB, de Europese divisie van Hyundai, Yellow Pages Canada, en het Amerikaanse gezondheidszorgbedrijf Ascension.

CISA en de FBI onthulden dat Black Basta-ransomware-leden tot mei 2024 meer dan 500 organisaties hebben gehackt, waarbij systemen zijn versleuteld en gegevens zijn gestolen uit ten minste 12 Amerikaanse kritieke infrastructuursectoren.

Volgens onderzoek van Corvus Insurance en cybersecuritybedrijf Elliptic heeft Black Basta tot november 2023 ten minste $100 miljoen aan losgeld betalingen ontvangen van meer dan 90 slachtoffers.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.