CISA waarschuwt voor Windows-kwetsbaarheid gebruikt in infostealer-malware-aanvallen

CISA heeft Amerikaanse federale agentschappen opgedragen hun systemen te beveiligen tegen een recent gepatchte Windows MSHTML spoofing zero-day bug die is uitgebuit door de Void Banshee APT-hackgroep.

De kwetsbaarheid (CVE-2024-43461) werd bekendgemaakt tijdens Patch Tuesday van deze maand, en Microsoft classificeerde het aanvankelijk als niet uitgebuit in aanvallen. Echter, Microsoft heeft het advies vrijdag bijgewerkt om te bevestigen dat het in aanvallen was uitgebuit voordat het werd gerepareerd.

Microsoft onthulde dat aanvallers CVE-2024-43461 vóór juli 2024 hadden uitgebuit als onderdeel van een exploit-keten met CVE-2024-38112, een andere MSHTML spoofing-bug.

“We hebben een oplossing voor CVE-2024-38112 uitgebracht in onze beveiligingsupdates van juli 2024 die deze aanvalsketen doorbrak,” verklaarde het bedrijf. “Klanten moeten zowel de beveiligingsupdate van juli 2024 als september 2024 installeren om zich volledig te beschermen.”

Peter Girnus, de onderzoeker van de Trend Micro Zero Day Initiative (ZDI) die het beveiligingslek rapporteerde, vertelde BleepingComputer dat Void Banshee-hackers het in zero-day aanvallen hebben uitgebuit om informatie-stelende malware te installeren.

De kwetsbaarheid stelt externe aanvallers in staat om willekeurige code uit te voeren op niet-gepatchte Windows-systemen door de doelwitten te misleiden met een kwaadaardig ontworpen webpagina of een kwaadaardig bestand.

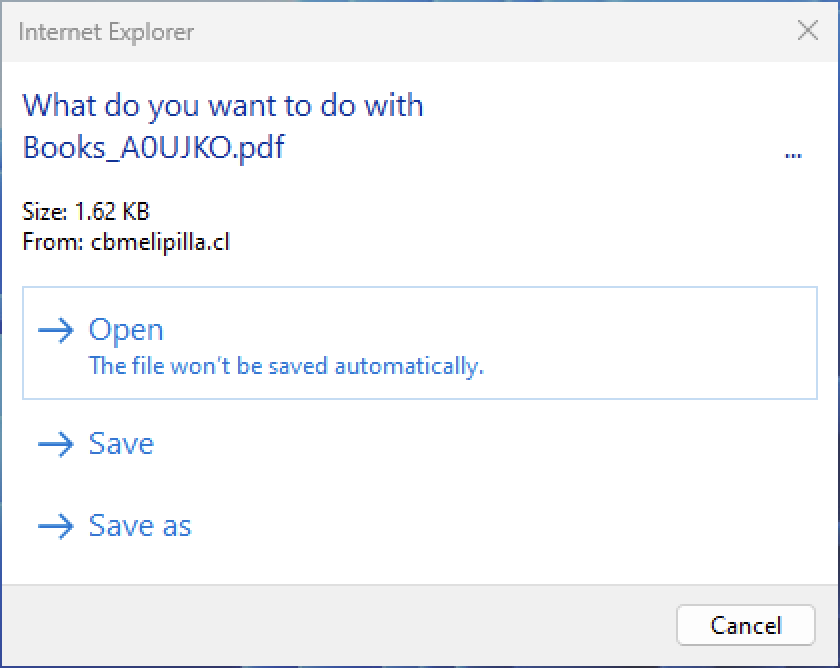

“De specifieke fout zit in de manier waarop Internet Explorer de gebruiker vraagt na het downloaden van een bestand,” legt het ZDI-advies uit. “Een vervaardigde bestandsnaam kan ervoor zorgen dat de werkelijke bestandsextensie verborgen is, waardoor de gebruiker denkt dat het bestandstype onschadelijk is. Een aanvaller kan deze kwetsbaarheid gebruiken om code uit te voeren in de context van de huidige gebruiker.”

Ze gebruikten CVE-2024-43461-exploits om kwaadaardige HTA-bestanden te leveren die als PDF-documenten vermomd zijn. Om de .hta-extensie te verbergen, gebruikten ze 26 gecodeerde braille-witruimtetekens (%E2%A0%80).

Zoals onthuld in juli door Check Point Research en Trend Micro, kan de informatie-stelende malware Atlantida die in deze aanvallen wordt ingezet, helpen bij het stelen van wachtwoorden, authenticatiecookies en cryptocurrency-wallets van geïnfecteerde apparaten.

Void Banshee is een APT-hackgroep die voor het eerst werd geïdentificeerd door Trend Micro en bekend staat om het targeten van organisaties in Noord-Amerika, Europa en Zuidoost-Azië voor financieel gewin en het stelen van gegevens.

Federale agentschappen krijgen drie weken om te patchen

Vandaag heeft CISA de MSHTML spoofing-kwetsbaarheid toegevoegd aan zijn Known Exploited Vulnerabilities-catalogus, waarbij het wordt gemarkeerd als actief uitgebuit en federale agentschappen opdraagt om kwetsbare systemen binnen drie weken te beveiligen vóór 7 oktober, zoals voorgeschreven door Bindende Operationele Richtlijn (BOD) 22-01.

“Dit soort kwetsbaarheden zijn frequente aanvectoeren voor kwaadwillende cyberactoren en vormen aanzienlijke risico’s voor de federale onderneming,” zei het cybersecurity agentschap.

Hoewel de KEV-catalogus van CISA zich voornamelijk richt op het waarschuwen van federale agentschappen over beveiligingslekken die ze zo snel mogelijk moeten patchen, wordt ook private organisaties wereldwijd geadviseerd om prioriteit te geven aan het mitigeren van deze kwetsbaarheid om lopende aanvallen te blokkeren.

Microsoft heeft drie andere actief uitgebuite zero-days gepatcht in de Patch Tuesday van september 2024. Dit omvat CVE-2024-38217, een kwetsbaarheid die sinds minstens 2018 wordt uitgebuit in LNK-vernietigingsaanvallen om de Smart App Control en de Mark of the Web (MotW) beveiligingsfunctie te omzeilen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.