Fraudebende promoot meer dan 600 nepwebshops via Facebook-advertenties

Een kwaadaardige fraude campagne genaamd “ERIAKOS” promoot meer dan 600 nep webshops via Facebook-advertenties om persoonlijke en financiële informatie van bezoekers te stelen.

De sites promoten producten van bekende merken en bieden aanzienlijke kortingen om bezoekers aan te trekken, maar zijn alleen toegankelijk via mobiele apparaten om detectie door beveiligingsscanners te ontwijken.

Recorded Future ontdekte de ERIAKOS-operatie en vermoedt dat deze waarschijnlijk uit China komt, op basis van de domeinregistrar, kaartnetwerken en betalingsdienstaanbieders die worden gebruikt.

Hoewel de meeste van de door de onderzoekers in kaart gebrachte sites nu offline zijn, omdat ze van korte duur zijn, is de campagne nog steeds actief en genereert constant nieuwe advertentiegolven om mensen naar nieuw aangemaakte sites te lokken.

De fraudecampagne

Recorded Future noemde de campagne naar zijn content delivery network, gehost op eriakos[.]com, dat gemeenschappelijk is voor alle geïdentificeerde nep webshops. De onderzoekers ontdekten de fraudecampagne op 17 april 2024, maar het is onbekend wanneer deze voor het eerst actief werd.

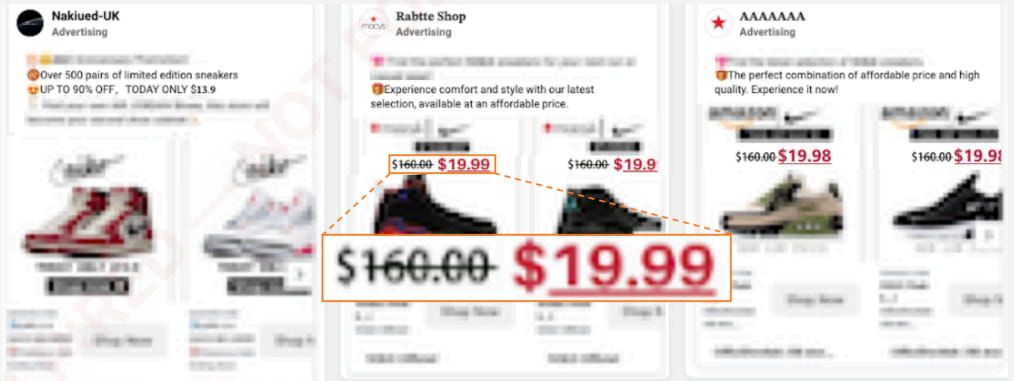

Elke frauduleuze site bevat ongeveer honderd advertenties op Facebook die zich richten op mobiele gebruikers, inclusief valse gebruikersgetuigenissen in reacties om betrokkenheid te verhogen.

Bron: Recorded Future

De advertenties promoten enorme kortingen op populaire producten, zoals Nike-sneakers, North Face-kleding en Amazon iPhones, maar met onrealistische, beperkte aanbiedingen om potentiële kopers aan te trekken.

Bron: Recorded Future

Recorded Future meldt dat Facebook de advertenties af en toe detecteerde en blokkeerde, wat aantoont dat de anti-fraudealgoritmen van het advertentieplatform in sommige gevallen effectief waren.

“Facebook Ads blokkeerde af en toe de frauduleuze advertenties en blokkeerde uiteindelijk het account dat verantwoordelijk was voor de advertentiecampagne, wat erop wijst dat de fraudedetectiealgoritmen van de dienst op zijn minst gedeeltelijk effectief zijn,” legt Record Future’s rapport uit.

“Echter, de korte levensduur van de daadwerkelijke scamdomeinen suggereert dat de advertentiecampagnes waarschijnlijk ook waren ontworpen om van korte duur te zijn, wat aangeeft dat de operators de bedoeling hadden om hun slachtoffers snel aan te trekken en te bedriegen.”

“Deze tactiek is waarschijnlijk effectiever wanneer frauduleuze advertentiecampagnes op grote schaal worden uitgevoerd, zoals het geval was bij deze campagne.”

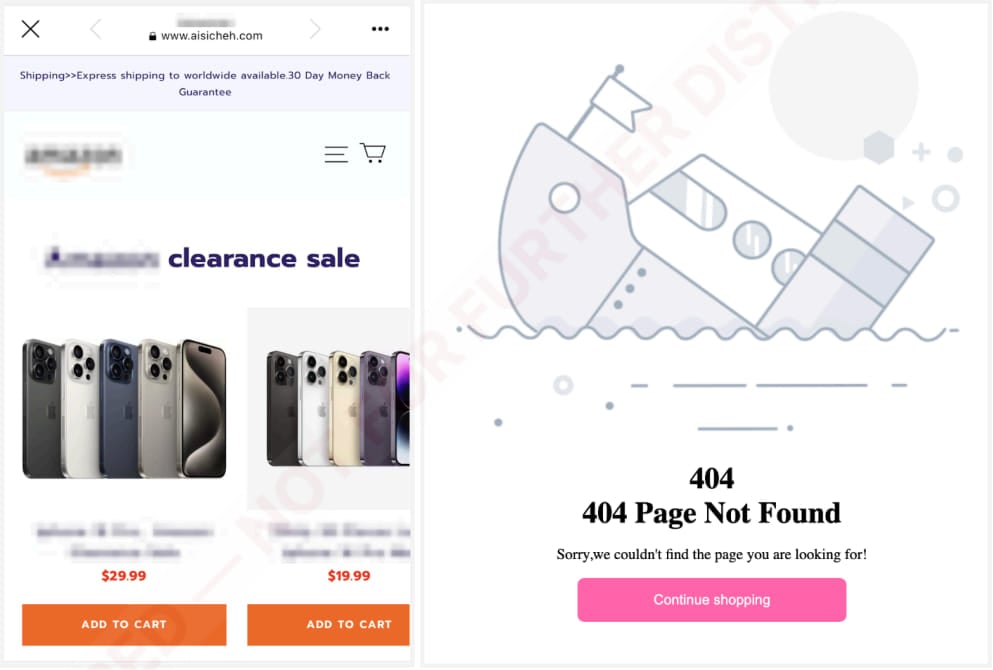

Om detectie door onderzoekers en anti-fraude bedrijven te ontlopen, zijn de landingspagina’s alleen toegankelijk via mobiele platforms of wanneer ze werden doorverwezen vanaf Facebook. Als de URL van een nep webwinkel handmatig op het bureaublad wordt ingevoerd of de referrer header ontbreekt, geeft de pagina een 404-foutmelding, zoals hieronder te zien is.

Bron: Recorded Future

Deze screening voorkomt onmiddellijke detectie en verwijdering, waardoor Facebook-gebruikers langer worden blootgesteld aan het risico.

Daarnaast zorgt de constante vernieuwing van kortstondige domeinen die voor de frauduleuze online winkels worden gebruikt, voor een extra uitdaging, aangezien het kwaadaardige netwerk voortdurend van oude sites naar nieuwe sites verschuift in een snel tempo.

Veelvoorkomende indicatoren voor de fraudecampagne zijn het gebruik van oss[.]eriakos[.]com als CDN, domeinen geregistreerd bij Alibaba Cloud Computing en het gebruik van de IP-adressen 47.251.50[.]19 en 47.251.129[.]84.

BleepingComputer vond malware geüpload op VirusTotal [1, 2] die communiceert met deze IP-adressen. Of deze malware echter afkomstig is van dezelfde dreigingsactoren of andere cybercriminelen die gedeelde infrastructuur gebruiken, is onbekend.

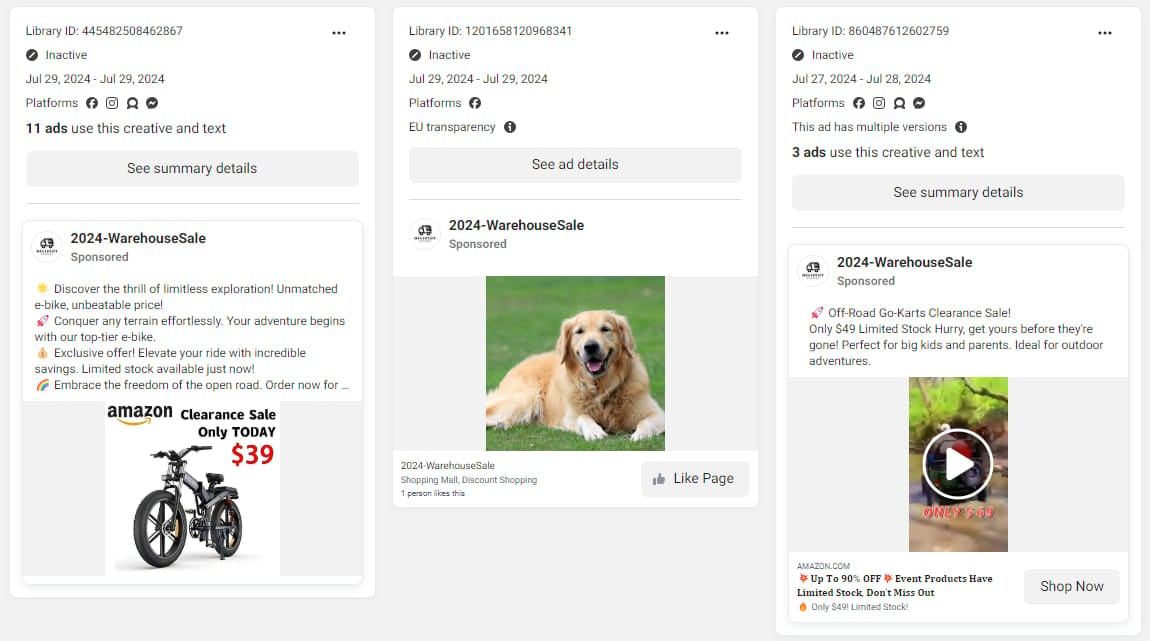

Hoewel veel van de websites van de fraudebende niet meer actief zijn, deelde Recorded Future monsters van advertenties met BleepingComputer van zo recent als twee dagen geleden, wat aantoont dat de campagne nog steeds actief is.

Bron: BleepingComputer

In mei 2024 ontdekten onderzoekers van SRLabs een ander online fraude netwerk, “BogusBazaar,” waarvan ook wordt aangenomen dat het uit China opereert.

Recorded Future vertelde BleepingComputer dat ze Meta op de hoogte brachten van de frauduleuze advertenties voordat ze hun rapport publiceerden.

BleepingComputer vroeg Meta ook naar de campagne en zal het verhaal bijwerken als we een reactie ontvangen.

Veilig winkelen

Fraudecampagnes zoals deze kunnen consumenten op meerdere manieren schaden, inclusief het veroorzaken van langdurige frauduleuze aankopen op creditcards.

Wanneer consumenten de producten op de nep sites kopen, worden hun kaarten belast, waardoor de dreigingsactoren hun geld kunnen stelen. De dreigingsactoren hebben nu echter ook uw creditcardinformatie, die vaak wordt verkocht op dark web marktplaatsen voor andere dreigingsactoren om voor fraude te gebruiken.

Het is daarom essentieel om veilig online te winkelen en onderzoek te doen voordat u aankopen doet op onbekende sites.

Bovendien kunnen advertenties op grote platforms zoals Facebook een vals gevoel van legitimiteit geven, waardoor gebruikers gehaaste beslissingen nemen om wat lijkt op een geweldige deal te kopen.

Gebruikers moeten echter onthouden dat ondanks alle beschermingsmechanismen op sociale mediasites, oplichters nog steeds kansen vinden om nep sites te promoten.

Voordat u overgaat tot een aankoop en uw gevoelige informatie invoert op de bestelpagina, voert u een achtergrondcontrole uit op de elektronische winkel, leest u gebruikersbeoordelingen, controleert u of er algemene voorwaarden bestaan en zorgt u ervoor dat het domein dat u gebruikt HTTPS gebruikt.

Het uitvoeren van deze controles op mobiel kan moeilijker zijn, wat waarschijnlijk verklaart waarom de oplichters zich richten op mobiele gebruikers, dus het is belangrijk om elk website te onderzoeken voordat u creditcardgegevens verstrekt.

Als er verdachte tekenen zijn of een gebrek aan zoekresultaten over de site, is het waarschijnlijk een nep webwinkel die is gemaakt om uw creditcard en persoonlijke gegevens te stelen en moet deze worden vermeden.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.