Hackers gebruiken door AI geschreven malware in gerichte aanvallen

In een e-mailcampagne gericht op Franse gebruikers ontdekten onderzoekers kwaadaardige code waarvan wordt aangenomen dat deze is gemaakt met behulp van generatieve kunstmatige intelligentie diensten om de AsyncRAT malware te verspreiden.

Hoewel cybercriminelen generatieve AI-technologie hebben gebruikt om overtuigende e-mails te maken, hebben overheidsinstanties gewaarschuwd voor het potentiële misbruik van AI-tools om kwaadaardige software te maken, ondanks de beveiligingsmaatregelen en beperkingen die leveranciers hebben ingevoerd.

Er zijn vermoedelijke gevallen van door AI gemaakte malware gesignaleerd in echte aanvallen. Eerder dit jaar ontdekte het cybersecuritybedrijf Proofpoint een kwaadaardig PowerShell-script dat waarschijnlijk is gemaakt met behulp van een AI-systeem.

Aangezien minder technische kwaadwillende actoren steeds vaker op AI vertrouwen om malware te ontwikkelen, ontdekten HP-beveiligingsonderzoekers begin juni een kwaadaardige campagne die gebruik maakte van code die op dezelfde manier was becommentarieerd als een generative AI-systeem zou doen.

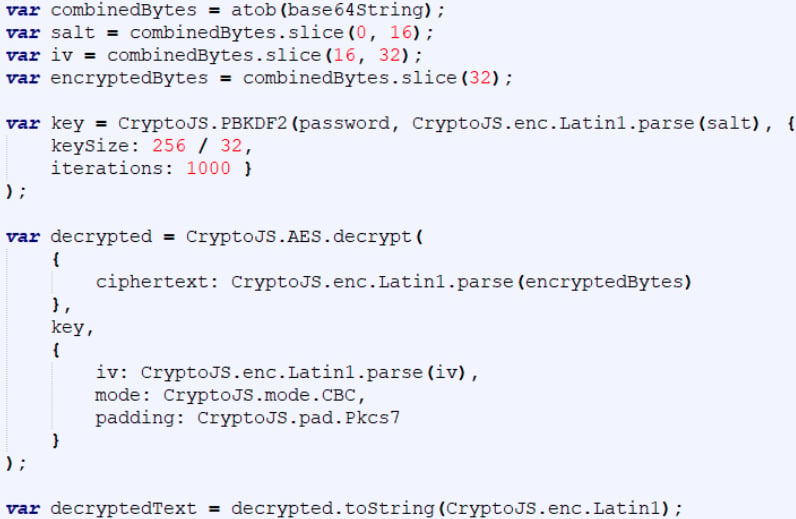

De campagne maakte gebruik van HTML-smuggling om een met wachtwoord beveiligd ZIP-archief te leveren dat door de onderzoekers met brute kracht werd geopend.

HP Wolf Security meldt dat cybercriminelen met lagere technische vaardigheden steeds vaker generatieve AI gebruiken om malware te ontwikkelen, waarbij één voorbeeld wordt gegeven in het ‘Threat Insights’ rapport voor Q2 2024.

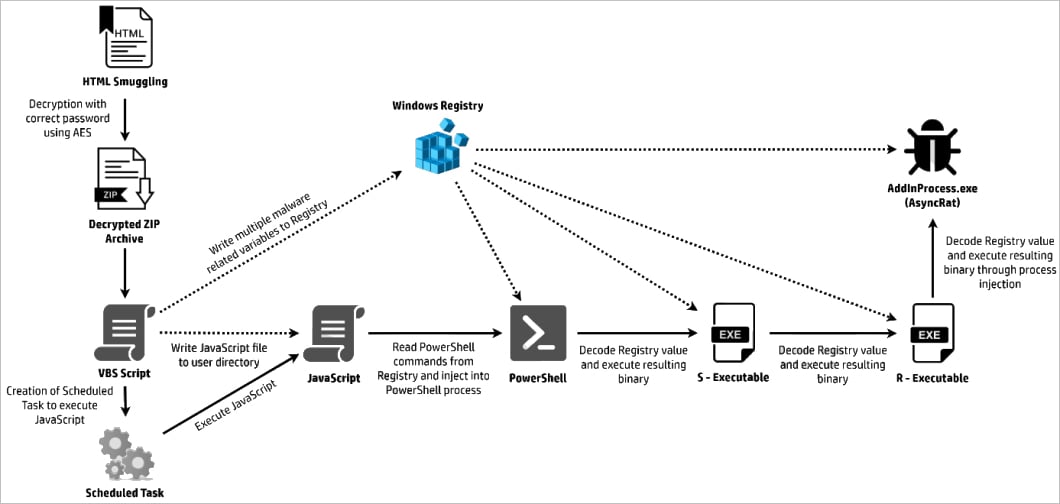

Begin juni ontdekte HP een phishingcampagne gericht op Franse gebruikers, waarbij HTML-smuggling werd gebruikt om een met wachtwoord beveiligd ZIP-archief te leveren dat een VBScript en JavaScript-code bevatte.

Bron: HP

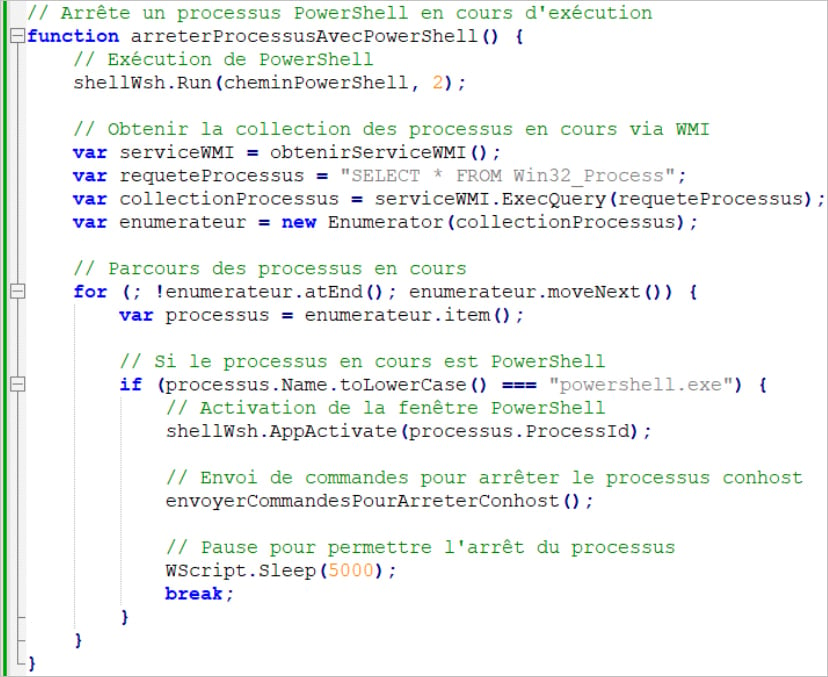

Na het brute-forcen van het wachtwoord analyseerden de onderzoekers de code en ontdekten dat “de aanvaller de hele code netjes had becommentarieerd,” iets wat zelden gebeurt bij door mensen ontwikkelde code, omdat bedreigers willen verbergen hoe de malware werkt.

Het VBScript zorgde voor persistentie op de geïnfecteerde machine door geplande taken aan te maken en nieuwe sleutels in het Windows-register te schrijven.

De onderzoekers merken op dat enkele van de indicatoren die wijzen op door AI gegenereerde kwaadaardige code, de structuur van de scripts, de opmerkingen die elke regel uitleggen en het kiezen van de moedertaal voor functienamen en variabelen omvatten.

Bron: HP

In latere stadia downloadt en voert de aanval AsyncRAT uit, een open-source en vrij beschikbare malware die toetsaanslagen op de machine van het slachtoffer kan loggen en een versleutelde verbinding kan bieden voor externe bewaking en controle. De malware kan ook extra payloads leveren.

Bron: HP

Het rapport van HP Wolf Security benadrukt ook dat, op basis van zijn zichtbaarheid, archieven de populairste leveringsmethode vormen in de eerste helft van het jaar.

Generative AI kan minder ervaren dreigingsactoren helpen om malware in enkele minuten te schrijven en deze aan te passen voor aanvallen die verschillende regio’s en platforms (Linux, macOS) targeten.

Zelfs als ze geen AI gebruiken om volledig functionele malware te maken, vertrouwen hackers op deze technologie om hun werk te versnellen bij het creëren van geavanceerdere bedreigingen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.