Hackers gebruiken F5 BIG-IP malware om jarenlang heimelijk gegevens te stelen

Een groep vermoedelijke Chinese cyberespionage-acteurs genaamd ‘Velvet Ant’ zet op maat gemaakte malware in op F5 BIG-IP-apparaten om een blijvende verbinding met het interne netwerk te krijgen en gegevens te stelen.

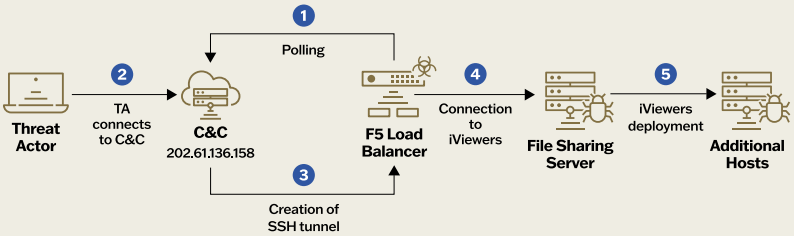

Volgens een rapport van Sygnia, die de inbraak ontdekten nadat ze waren ingeschakeld om de cyberaanval te onderzoeken, vestigde Velvet Ant meerdere voet aan de grond via verschillende toegangspunten in het netwerk, waaronder een verouderd F5 BIG-IP-apparaat dat dienst deed als interne command and control (C2) server.

Door de gecompromitteerde F5 BIG-IP-apparaten konden de dreigingsacteurs gedurende drie jaar ongemerkt gevoelige klant- en financiële informatie van het bedrijf stelen.

F5 BIG-IP-malware gebruiken in aanvallen

De aanval die door Sygnia werd waargenomen, begon met het compromitteren van twee verouderde F5 BIG-IP-apparaten die de slachtofferorganisatie gebruikte voor firewall, WAF, load balancing en lokaal verkeersbeheer.

Beide apparaten waren online blootgesteld en draaiden op kwetsbare OS-versies. Sygnia zegt dat beide apparaten werden gecompromitteerd met behulp van bekende fouten in remote code execution om aangepaste malware op de netwerkapparaten te installeren.

Vervolgens gebruikten de aanvallers deze toegang om toegang te krijgen tot interne bestandsservers waar ze PlugX implementeerden, een modulaire Trojan voor remote access (RAT), die verschillende Chinese hackers al meer dan tien jaar gebruiken voor gegevensverzameling en exfiltratie.

Andere malware geïmplementeerd op het F5 BIG-IP-apparaat omvat:

- PMCD: Verbindt elk uur met de command-and-control (C&C) server, voert commando’s uit die via ‘csh’ van de server zijn ontvangen, en onderhoudt op afstand de controle.

- MCDP: Vangt netwerkpakketten op, uitgevoerd met het ‘mgmt’-NIC-argument, waardoor aanhoudende netwerkmonitoring verzekerd is.

- SAMRID (EarthWorm): Een open-source SOCKS proxy tunneler die gebruikt wordt voor het maken van veilige tunnels, eerder gebruikt door verschillende door de Chinese staat gesponsorde groepen.

- ESRDE: Vergelijkbaar met PMCD gebruikt het ‘bash’ voor het uitvoeren van commando’s, waardoor op afstand commando controle en persistentie mogelijk zijn.

De aanvallers gebruikten het gecompromitteerde F5 BIG-IP-apparaat om de persistentie in het netwerk te behouden, waardoor ze toegang kregen tot het interne netwerk terwijl ze het aanvallersverkeer mengden met legitiem netwerkverkeer, waardoor detectie moeilijker werd.

Deze methode omzeilt bedrijfsfirewalls en hefboomt uitgaand verkeer beperkingen, waardoor aanvallers klant- en financiële informatie konden stelen zonder alarmen te laten afgaan voor bijna drie jaar.

Source: Sygnia

Sygnia meldt dat ondanks uitgebreide uitroeiingsinspanningen na de ontdekking van de inbraak, de hackers PlugX opnieuw met nieuwe configuraties installeerden om detectie te vermijden, waarbij ze gecompromitteerde interne apparaten zoals de F5-apparaten gebruikten om toegang te behouden.

Verdedigingsaanbevelingen

Het tegenwerken van geavanceerde en aanhoudende dreigingsgroepen zoals Velvet Ant vereist een gelaagde en holistische beveiligingsaanpak.

Sygnia beveelt de volgende maatregelen aan om aanvallen zoals deze te detecteren:

- Beperk uitgaande verbindingen om C&C-communicatie te minimaliseren.

- Implementeer strikte controles over managementpoorten en verbeter netwerksegmentatie.

- Geef prioriteit aan het vervangen van verouderde systemen en het aanscherpen van beveiligingscontroles.

- Implementeer robuuste EDR-systemen met anti-saboteringsfuncties en schakel beveiligingsmaatregelen zoals Windows Credential Guard in.

- Verhoog de beveiliging voor randapparaten door patchmanagement, inbraakdetectie en migratie naar cloudgebaseerde oplossingen.

Aangezien rand-netwerkapparaten doorgaans geen ondersteuning bieden voor beveiligingsoplossingen en bedoeld zijn om blootgesteld te worden aan het internet, zijn ze populaire doelwitten geworden voor dreigingsacteurs om initiële toegang tot een netwerk te verkrijgen.

In 2023 exploiteerden China-gelinkte hackers Fortinet zero-days om een op maat gemaakte implantaat te installeren om gegevens te stelen en te pivotteren naar VMWare ESXi- en vCenter-servers.

Weken later richtte een vermoedelijke Chinese hackercampagne zich op niet gepatchte SonicWall Secure Mobile Access (SMA)-apparaten om aangepaste malware te installeren.

In april 2023 waarschuwden de VS en het VK dat de door de Russische staat gesponsorde APT28-hackers een aangepaste malware genaamd ‘Jaguar Tooth’ installeerden op Cisco IOS-routers.

In mei 2023 werden Barracuda ESG-apparaten gedurende zeven maanden uitgebuit om aangepaste malware te implementeren en gegevens te stelen. Het compromis op deze apparaten was zo ingrijpend dat Barracuda aanbeveelde dat bedrijven gecompromitteerde apparaten zouden vervangen in plaats van proberen ze te herstellen.

Meer recentelijk exploiteerden vermoedelijke door de staat gesponsorde dreigingsacteurs een Palo Alto Networks zero-day om een aangepaste backdoor te installeren om interne netwerken te compromitteren en gegevens en referenties te stelen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.