Halliburton-cyberaanval gekoppeld aan RansomHub-ransomwarebende

De RansomHub ransomware bende zit achter de recente cyberaanval op olie- en gasdiensten gigant Halliburton, die de IT-systemen en bedrijfsactiviteiten van het bedrijf verstoorde.

De aanval veroorzaakte wijdverspreide verstoringen en BleepingComputer werd verteld dat klanten geen facturen of inkooporders konden genereren omdat de vereiste systemen plat lagen.

Halliburton maakte de aanval afgelopen vrijdag bekend in een SEC-dossier, waarin ze vermeldde dat ze op 21 augustus 2024 slachtoffer werden van een cyberaanval door een onbevoegde partij.

“Op 21 augustus 2024 werd Halliburton Company (het “Bedrijf”) ervan op de hoogte gebracht dat een onbevoegde derde partij toegang heeft gekregen tot bepaalde van hun systemen,” stond in het SEC-dossier van Halliburton.

“Toen het Bedrijf van het probleem hoorde, activeerde het onmiddellijk zijn cybersecurity-responscap, en startte het intern een onderzoek met de steun van externe adviseurs om de ongeautoriseerde activiteiten te beoordelen en te verhelpen.”

Het bedrijf levert tal van diensten aan olie- en gasbedrijven, waaronder putconstructie, boren, hydraulisch fractureren (fracken) en IT-software en diensten. Vanwege de brede waaier aan diensten van het bedrijf is er een grote mate van connectiviteit tussen hen en hun klanten.

Echter, het bedrijf heeft niet veel details gedeeld over de aanval, met een klant in de olie- en gasindustrie die tegen BleepingComputer vertelde dat ze in het duister tasten over de vraag of de aanval hen heeft getroffen en hoe ze zichzelf kunnen beschermen.

Dit heeft ertoe geleid dat andere klanten de verbinding met Halliburton hebben verbroken vanwege het gebrek aan gedeelde informatie.

BleepingComputer heeft ook te horen gekregen dat sommige bedrijven samenwerken met ONG-ISAC—een agentschap dat fungeert als centraal coördinatie- en communicatiepunt voor fysieke en cyberveiligheidsbedreigingen tegen de olie- en gasindustrie—om technische informatie over de aanval te ontvangen om te bepalen of ook zij zijn gehackt.

RansomHub ransomware achter de aanval

Er waren dagenlang geruchten dat Halliburton slachtoffer was geworden van een RansomHub ransomware aanval, met gebruikers die dit beweerden op Reddit en op de site TheLayoff, waar een gedeeltelijke RansomHub losgeldbrief werd gepubliceerd.

Toen BleepingComputer contact opnam met Halliburton over deze beweringen, zei Halliburton dat ze geen verdere commentaar gaven.

“Wij geven geen commentaar buiten hetgeen is opgenomen in ons dossier. Eventuele latere communicatie zal in de vorm van een 8-K zijn,” vertelde Halliburton aan BleepingComputer.

Echter, in een e-mail van 26 augustus aan leveranciers en gedeeld met BleepingComputer, gaf Halliburton extra informatie waarin stond dat het bedrijf systemen offline heeft gehaald om ze te beschermen en samenwerkt met Mandiant om het incident te onderzoeken.

“Wij willen u informeren over een cyberbeveiligingsprobleem dat Halliburton treft,” luidt de brief die BleepingComputer heeft gezien.

“Zodra wij van het probleem hoorden, activeerden wij ons cyberbeveiligingsresponscap en namen wij stappen om dit aan te pakken, waaronder (1) proactief bepaalde systemen offline halen om ze te helpen beschermen, (2) de steun inschakelen van toonaangevende externe adviseurs, waaronder Mandiant, en (3) de wetshandhaving informeren.”

Ze verklaarden ook dat hun e-mailsystemen blijven functioneren omdat ze worden gehost op de Microsoft Azure-infrastructuur. Er is ook een alternatieve oplossing beschikbaar voor transacties en het uitgeven van inkooporders.

Deze e-mail bevat een lijst van IOCs (Indicators of Compromise) met bestandsnamen en IP-adressen die verband houden met de aanval, die klanten kunnen gebruiken om vergelijkbare activiteiten op hun netwerk te detecteren.

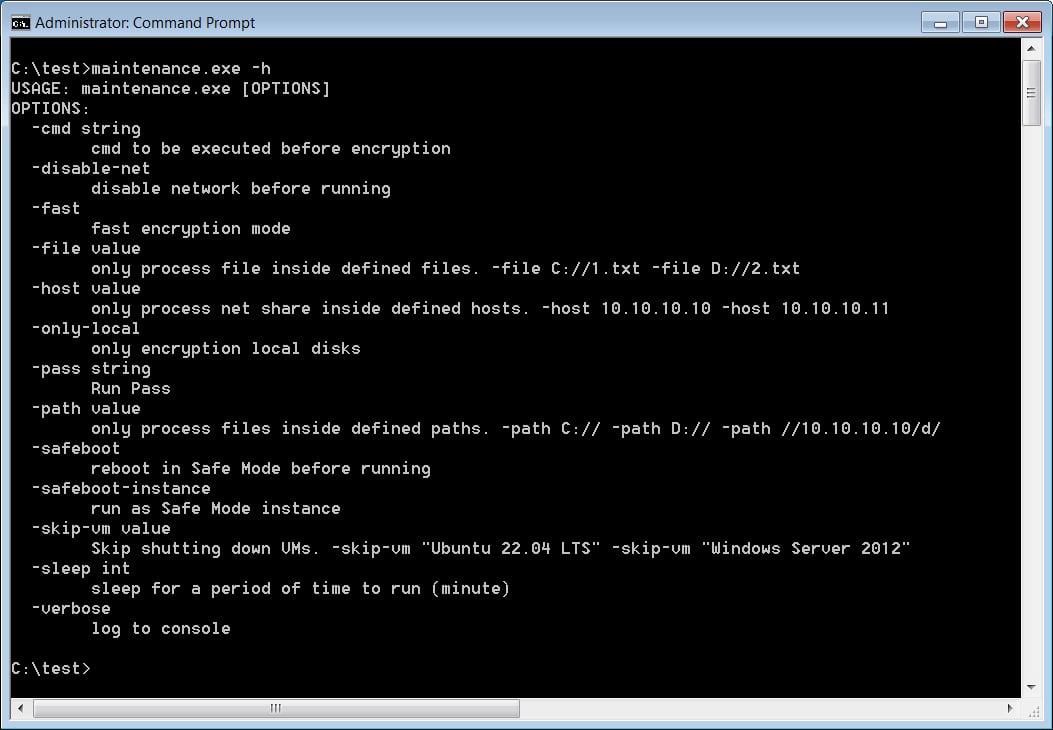

Eén van deze IOCs is een Windows uitvoerbaar bestand genaamd maintenance.exe, waarvan BleepingComputer heeft bevestigd dat het een RansomHub ransomware-encryptor is.

Na het analyseren van de sample, lijkt het een nieuwere versie dan eerder geanalyseerd, omdat het een nieuw “-cmd string” command-line argument bevat, dat een commando op het apparaat uitvoert voordat het bestanden versleutelt.

Bron: BleepingComputer

RansomHub

De RansomHub ransomware operatie begon in februari 2024, waarin werd beweerd dat het een data diefstal en afpersing groep was die gestolen bestanden aan de hoogste bieder verkocht.

Echter, kort daarna werd ontdekt dat de operatie ook ransomware-encryptors gebruikte in zijn dubbele-afpersingsaanvallen, waarbij de dreigingsactoren netwerken binnendrongen, data stalen en vervolgens bestanden versleutelden.

De versleutelde bestanden en de dreiging om gestolen gegevens te lekken werden dan gebruikt als hefboom om bedrijven angst aan te jagen om losgeld te betalen.

Symantec analyseerde de ransomware-encryptors en meldde dat ze waren gebaseerd op de Knight ransomware-encryptors, voorheen bekend als Cyclops.

De Knight operatie beweerde dat ze hun broncode verkochten in februari 2024 en sloten precies toen RansomHub van start ging. Dit heeft ertoe geleid dat veel onderzoekers geloven dat RansomHub een rebranding is van de Knight ransomware-operatie.

Vandaag heeft de FBI een advies uitgebracht over RansomHub, waarin de tactieken van de dreigingsactor worden gedeeld en wordt gewaarschuwd dat ze sinds februari minstens 210 slachtoffers hebben gemaakt.

Het is gebruikelijk dat de FBI en CISA gecoördineerde adviezen publiceren over dreigingsactoren kort nadat ze een zeer impactvolle aanval op kritieke infrastructuur, zoals Halliburton, hebben uitgevoerd. Echter, het is niet bekend of het advies en de aanval met elkaar in verband staan.

Sinds het begin van het jaar is RansomHub verantwoordelijk voor talrijke spraakmakende aanvallen, waaronder die op de Amerikaanse non-profit kredietunie Patelco, de Rite Aid drogisterijketen, het veilinghuis Christie’s en de Amerikaanse telecomprovider Frontier Communications.

De data-lek site van de ransomware-operatie werd ook gebruikt om gestolen gegevens te lekken die toebehoorden aan Change Healthcare na de sluiting van de BlackCat en ALPHV ransomware-operatie.

Er wordt aangenomen dat na de sluiting van BlackCat sommige van hun partners naar RansomHub zijn overgestapt, waardoor ze snel hun aanvallen konden opschalen met ervaren ransomware dreigingsactoren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.