Iraanse hackers misbruiken nu Windows-fout om privileges te verhogen.

De door de Iraanse staat gesponsorde hackinggroep APT34, ook bekend als OilRig, heeft recentelijk haar activiteiten opgevoerd met nieuwe campagnes gericht op overheidsinstellingen en kritieke infrastructuur in de Verenigde Arabische Emiraten en de Golfregio.

In deze aanvallen, gesignaleerd door Trend Micro-onderzoekers, heeft OilRig een nieuwe backdoor ingezet, gericht op Microsoft Exchange-servers om inloggegevens te stelen, en tevens het Windows CVE-2024-30088-lek uitgebuit om hun privileges op gecompromitteerde apparaten te verhogen.

Naast de activiteiten heeft Trend Micro ook een verband gelegd tussen OilRig en FOX Kitten, een andere in Iran gevestigde APT-groep betrokken bij ransomware-aanvallen.

Laatste aanvalsketen van OilRig

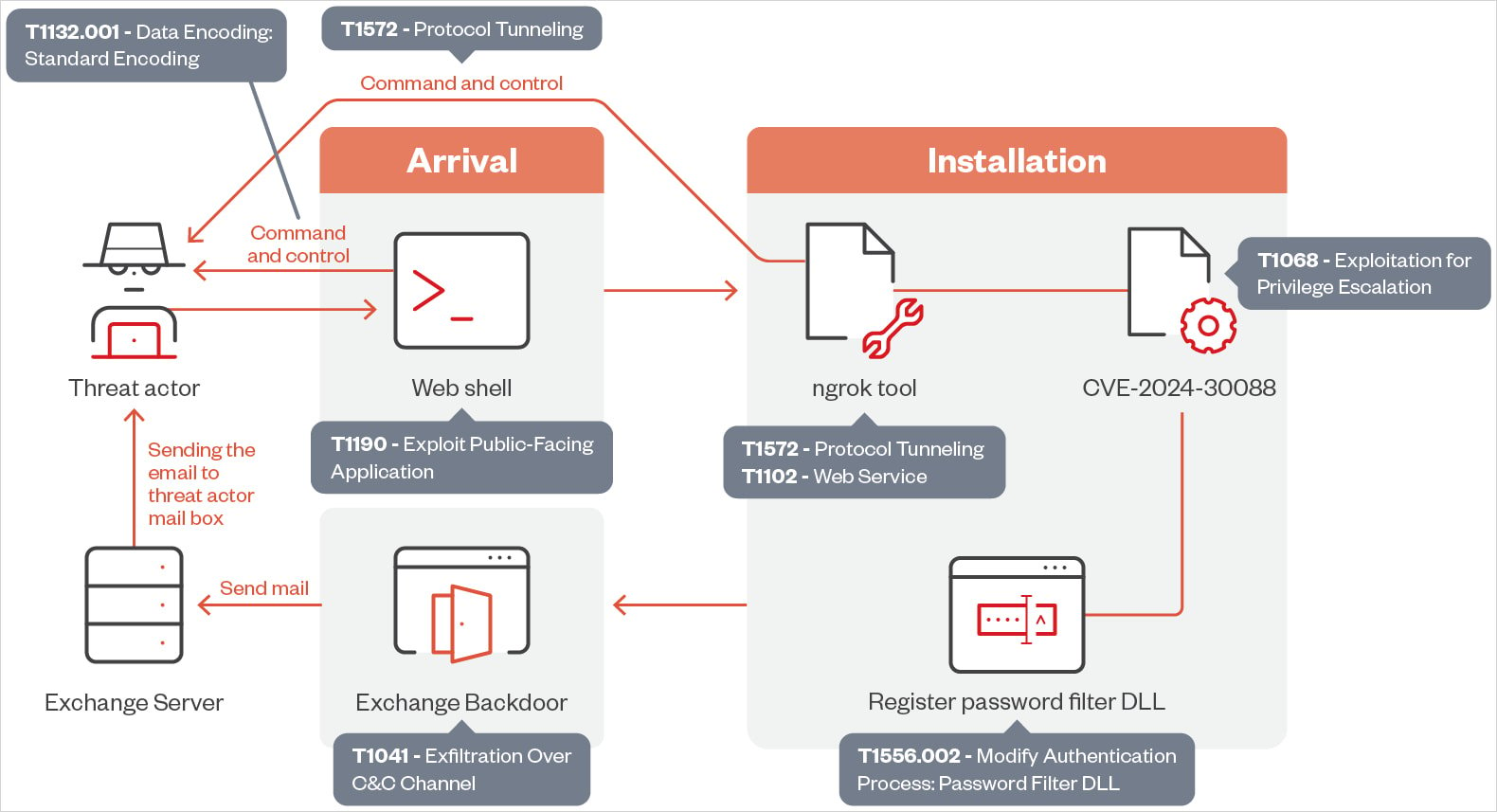

De aanvallen gedetecteerd door Trend Micro beginnen met de exploitatie van een kwetsbare webserver om een web shell te uploaden, wat de aanvallers de mogelijkheid geeft om op afstand code en PowerShell-commando’s uit te voeren.

Zodra de web shell actief is, maakt OilRig hier gebruik van om extra tools te implementeren, waaronder een component die is ontworpen om het Windows CVE-2024-30088-lek te benutten.

CVE-2024-30088 is een kwetsbaarheid met een hoge ernst voor privilege-escalatie die Microsoft in juni 2024 heeft opgelost, waarmee aanvallers hun toegang kunnen verhogen tot het SYSTEM-niveau, waardoor zij aanzienlijk controle krijgen over de gecompromitteerde apparaten.

Microsoft heeft erkend dat er een proof-of-concept exploit bestaat voor CVE-2024-30088, maar heeft het lek nog niet als actief uitgebuit gemarkeerd op zijn beveiligingsportaal. Ook CISA heeft het niet gerapporteerd als eerder uitgebuit in de catalogus van bekende uitgebuite kwetsbaarheden.

Vervolgens registreert OilRig een wachtwoordfilter-DLL om platte tekst inloggegevens te onderscheppen tijdens wachtwoordwijzigingen en downloadt en installeert dan de tool ‘ngrok’ voor externe monitoring en beheer, gebruikt voor heimelijke communicatie via beveiligde tunnels.

Een andere nieuwe tactiek van de dreigingsactoren is de exploitatie van lokale Microsoft Exchange-servers om inloggegevens te stelen en gevoelige gegevens te exfiltreren via legitiem e-mailverkeer dat moeilijk te detecteren is.

Bron: Trend Micro

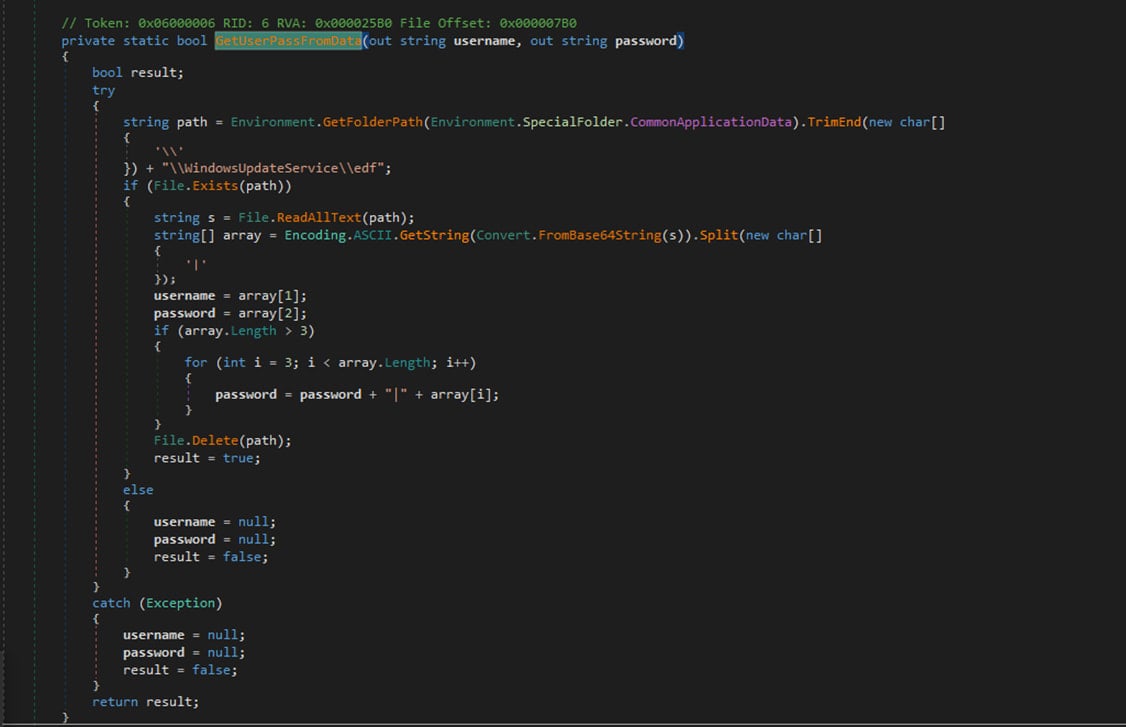

De exfiltratie wordt vergemakkelijkt door een nieuwe backdoor genaamd ‘StealHook’, terwijl Trend Micro zegt dat overheidsinfrastructuur vaak wordt gebruikt als een draaipunt om het proces legitiem te laten lijken.

“Het belangrijkste doel van deze fase is om de gestolen wachtwoorden te onderscheppen en deze als e-mailbijlagen naar de aanvallers te verzenden,” legt Trend Micro uit in het rapport.

“Daarnaast hebben we geobserveerd dat de dreigingsactoren gebruik maken van legitieme accounts met gestolen wachtwoorden om deze e-mails via overheids-Exchange-servers te routeren.”

Bron: Trend Micro

Trend Micro stelt dat er overeenkomsten zijn in de code tussen StealHook en backdoors die OilRig in eerdere campagnes heeft gebruikt, zoals Karkoff, dus de nieuwste malware lijkt een evolutionaire stap te zijn in plaats van een volledig nieuwe creatie.

Ook is dit niet de eerste keer dat OilRig Microsoft Exchange-servers heeft gebruikt als een actief onderdeel van hun aanvallen. Bijna een jaar geleden rapporteerde Symantec dat APT34 een PowerShell-backdoor genaamd ‘PowerExchange’ installeerde op lokale Exchange-servers die in staat waren om commando’s via e-mail te ontvangen en uit te voeren.

De dreigingsactor blijft zeer actief in het Midden-Oosten, en zijn connectie met FOX Kitten, hoewel op dit moment onduidelijk, baart zorgen over de mogelijkheid om ransomware toe te voegen aan zijn arsenaal van aanvallen.

Aangezien de meeste doelwitten zich volgens Trend Micro in de energiesector bevinden, kunnen operationele verstoringen in deze organisaties een ernstige impact hebben op veel mensen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.