JPCERT deelt tips voor Windows Event Log om ransomware-aanvallen te detecteren

Het Computer Emergency Response Center van Japan (JPCERT/CC) heeft tips gedeeld over het detecteren van aanvallen van verschillende ransomwaregroepen op basis van invoeren in Windows Event Logs, waardoor aanvallen tijdig kunnen worden gedetecteerd voordat ze zich te ver in een netwerk kunnen verspreiden.

JPCERT/CC zegt dat de techniek waardevol kan zijn bij het reageren op ransomware-aanvallen, en het identificeren van de aanvalsmethode uit verschillende mogelijkheden is cruciaal voor tijdige mitigatie.

Het vinden van ransomware-sporen in Event Logs

De onderzoekstrategie die door JPCERT/CC wordt voorgesteld, bestrijkt vier soorten Windows Event Logs: Application, Security, System en Setup logs.

Deze logs bevatten vaak sporen die zijn achtergelaten door ransomware-aanvallen die de toegangspunten en hun “digitale identiteit” kunnen onthullen.

Hier zijn enkele voorbeelden van ransomware-sporen die in het rapport van de instantie worden benadrukt:

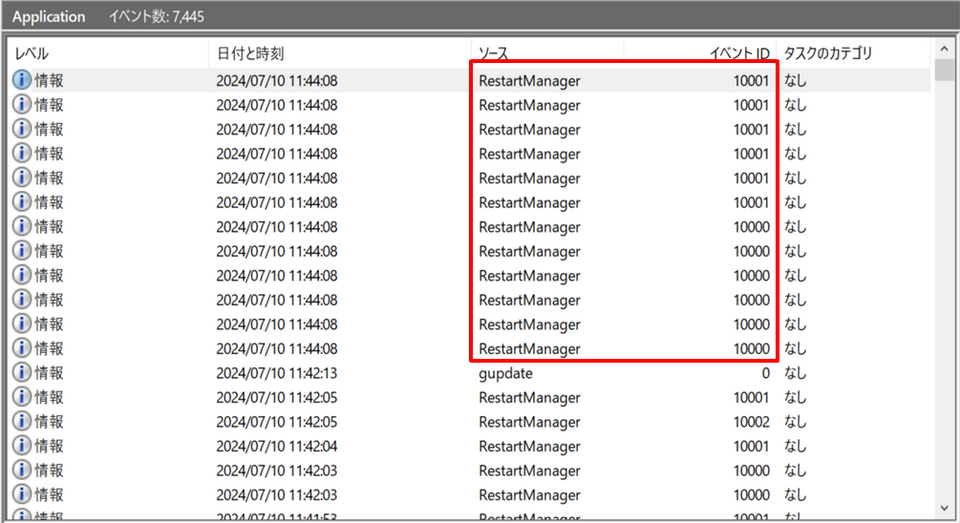

- Conti: Geïdentificeerd door veel logs gerelateerd aan de Windows Restart Manager (event-ID’s: 10000, 10001).

RestartManage meldingen van Conti-gebaseerde versleutelaars

Bron: JPCERT/CCSoortgelijke gebeurtenissen worden gegenereerd door Akira, Lockbit3.0, HelloKitty, Abysslocker, Avaddon, Bablock en andere malware die is gemaakt vanuit Lockbit’s en Conti’s gelekte versleutelaar.

- Phobos: Laat sporen achter bij het verwijderen van systeemback-ups (event-ID’s: 612, 524, 753). Vergelijkbare logs worden gegenereerd door 8base en Elbie.

- Midas: Wijzigt netwerkinstellingen om infectie te verspreiden, met event-ID 7040 in de logs.

- BadRabbit: Registreert event-ID 7045 bij het installeren van een versleutelingscomponent.

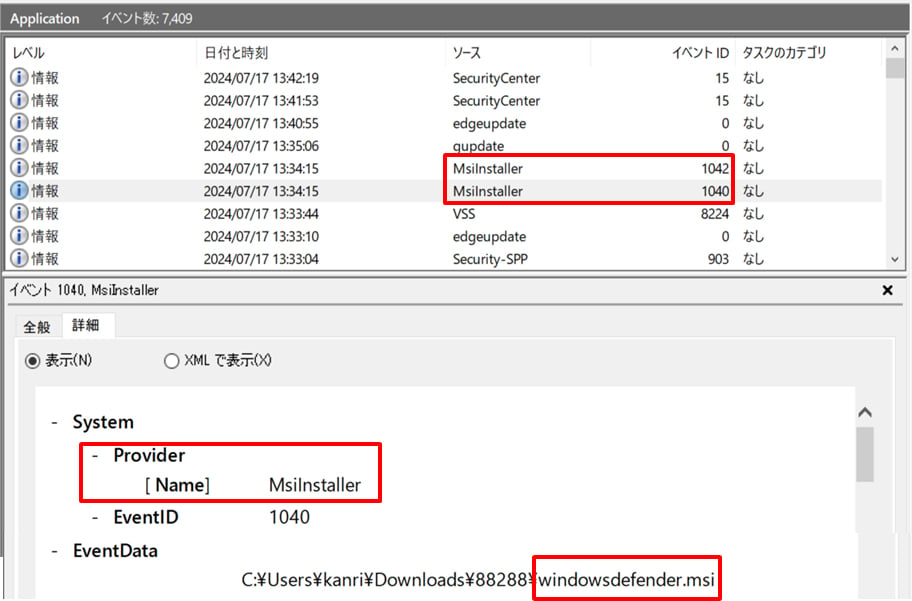

- Bisamware: Logt het begin (1040) en einde (1042) van een Windows Installer-transactie.

Bron: JPCERT/CC

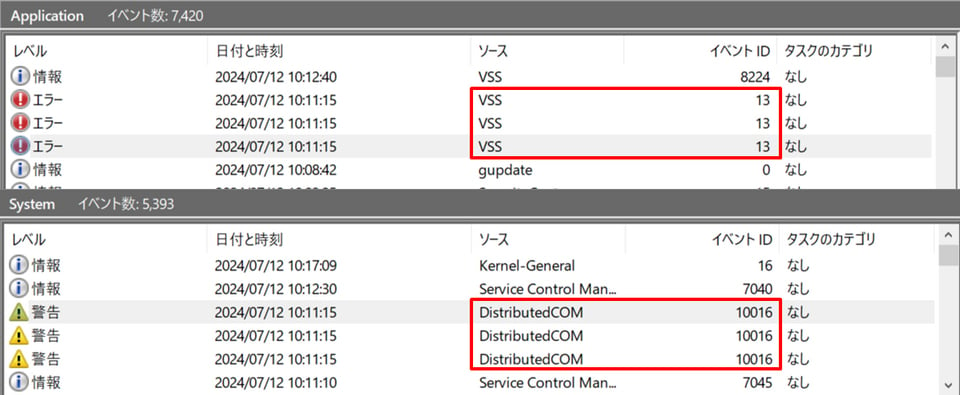

JPCERT/CC merkt ook op dat schijnbaar niet-gerelateerde ransomware-varianten zoals Shade, GandCrab, AKO, AvosLocker, BLACKBASTA en Vice Society zeer vergelijkbare sporen achterlaten (event-ID’s: 13, 10016).

Beide fouten worden veroorzaakt door een gebrek aan machtigingen bij het openen van COM-applicaties om Volume Shadow Copies te verwijderen, die ransomware doorgaans verwijdert om eenvoudige herstel van versleutelde bestanden te voorkomen.

Bron: JPCERT/CC

Het is belangrijk op te merken dat geen enkele detectiemethode als garantie moet worden beschouwd voor adequate bescherming tegen ransomware, maar het monitoren van specifieke logs kan van cruciaal belang zijn in combinatie met andere maatregelen om aanvallen te detecteren voordat ze zich te ver in een netwerk verspreiden.

JPCERT/CC merkt op dat oudere ransomware zoals WannaCry en Petya geen sporen in Windows logs achterlieten, maar de situatie is veranderd bij moderne malware, dus de techniek wordt nu als effectief beschouwd.

In 2022 deelde SANS ook een gids over het detecteren van verschillende ransomwarefamilies via Windows Event Logs.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.