Malware infiltreert in de officiële plugin-repository van Pidgin messenger

De berichtendienstapp Pidgin heeft de ScreenShareOTR-plugin uit zijn officiële lijst met plug-ins van derden verwijderd nadat was ontdekt dat deze werd gebruikt om keyloggers, informatie-stelende software en malware te installeren die vaak wordt gebruikt om initiële toegang te verkrijgen tot bedrijfsnetwerken.

De plugin werd gepromoot als een tool voor het delen van schermen voor het veilige Off-The-Record (OTR) protocol en was beschikbaar voor zowel Windows- als Linux-versies van Pidgin.

Volgens ESET was de kwaadaardige plugin geconfigureerd om nietsvermoedende gebruikers te infecteren met DarkGate malware, een krachtige malware die wordt gebruikt door dreigingsactoren om netwerken binnen te dringen sinds de ontmanteling van QBot door de autoriteiten.

Sluwe Pidgin-plugin

Pidgin is een open-source, cross-platform instant messaging-client die meerdere netwerken en berichtprotocollen ondersteunt.

Hoewel het niet zo populair is als midden 2000, toen multiprotocol-clients veel gevraagd waren, blijft het een populaire keuze onder degenen die hun berichtenaccounts willen consolideren in een enkele app en heeft het een toegewijde gebruikersbasis van technisch onderlegde individuen, open-source enthousiastelingen en gebruikers die verbinding moeten maken met legacy IM-systemen.

Pidgin werkt met een plug-insysteem waarmee gebruikers de functionaliteit van het programma kunnen uitbreiden, nichefuncties kunnen inschakelen en nieuwe aanpassingsopties kunnen ontgrendelen.

Gebruikers kunnen deze downloaden van de officiële lijst met plug-ins van derden van het project, die momenteel 211 add-ons bevat.

Volgens een aankondiging op de website van het project vorige week, was een kwaadaardige plugin genaamd ‘ss-otr’ op 6 juli 2024 aan de lijst toegevoegd en werd deze pas op 16 augustus verwijderd na een gebruikersrapport dat het een keylogger en screenshots vastleggende tool was.

We hebben de plugin onmiddellijk stilletjes uit de lijst verwijderd en een onderzoek gestart. Op 22 augustus kon Johnny Xmas bevestigen dat er een keylogger aanwezig was.” – Pidgin

Een rode vlag is dat ss-otr alleen binaries aanbood voor downloaden en geen broncode, maar door het ontbreken van robuuste beoordelingsmechanismen in Pidgin’s plug-inrepository van derden, werd de beveiliging ervan door niemand in twijfel getrokken.

Plugin leidt tot DarkGate malware

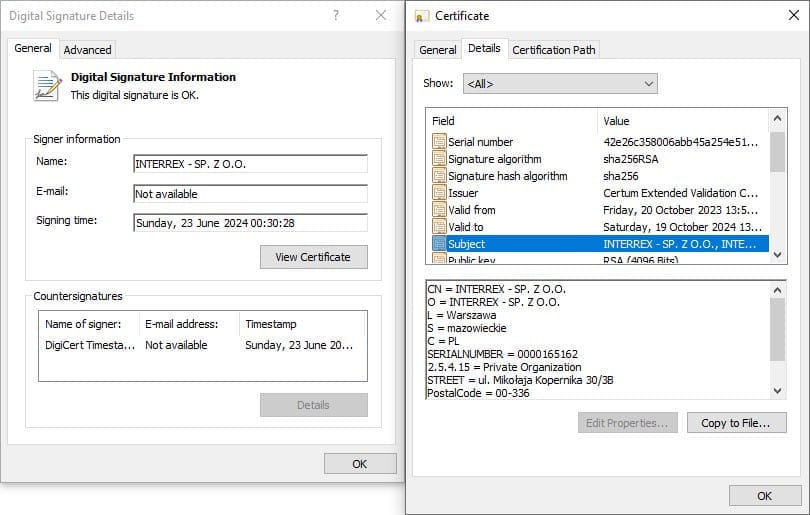

ESET meldt dat de plugin-installer is ondertekend met een geldig digitaal certificaat uitgegeven aan INTERREX – SP. Z O.O., een wettig Pools bedrijf.

Bron: ESET

De plugin biedt de geadverteerde functionaliteit van het delen van schermen, maar bevat ook kwaadaardige code, waardoor het aanvullende binaries kan downloaden van de server van de aanvaller op jabberplugins[.]net.

De gedownloade payloads zijn ofwel PowerShell-scripts of de DarkGate-malware, die ook is ondertekend door een Interrex-certificaat.

Een vergelijkbaar mechanisme is geïmplementeerd voor de Linux-versie van de Pidgin-client, zodat beide platformen zijn gedekt.

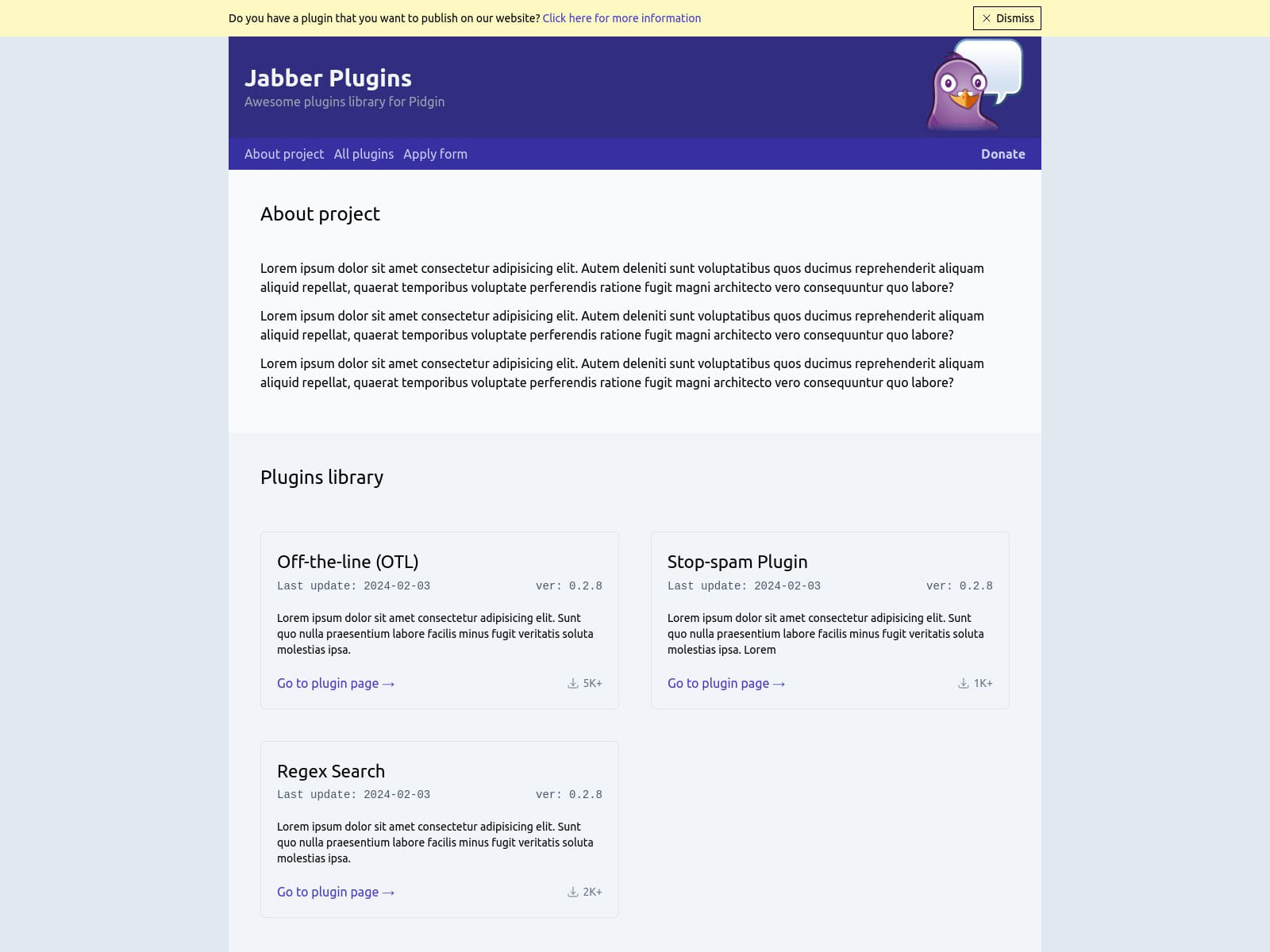

ESET zegt dat dezelfde kwaadaardige server, die nu is neergehaald, aanvullende plugins hostte genaamd OMEMO, Pidgin Paranoia, Master Password, Window Merge, en HTTP File Upload.

Deze plug-ins leverden bijna zeker ook DarkGate op, wat aangeeft dat ScreenShareOTR slechts een klein onderdeel was van een campagne op grotere schaal.

Bron: ESET

Pidgin heeft geen downloadstatistieken verstrekt voor ss-otr, dus het aantal slachtoffers is onbekend.

Degenen die het hebben geïnstalleerd, wordt aangeraden het onmiddellijk te verwijderen en een volledige systeemscan uit te voeren met een antivirus-tool, aangezien DarkGate mogelijk op hun systeem aanwezig is.

Om soortgelijke incidenten in de toekomst te voorkomen, kondigde Pidgin aan dat het vanaf nu alleen plug-ins van derden zal accepteren die een door het OSI goedgekeurde open source-licentie hebben, waardoor er toezicht mogelijk is op hun code en interne functionaliteit.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.