Microsoft: Chinese hackers gebruiken Quad7-botnet om inloggegevens te stelen

Microsoft waarschuwt dat Chinese bedreigingsactoren het Quad7-botnet gebruiken, dat bestaat uit gehackte SOHO-routers, om inloggegevens te stelen bij wachtwoordsproei-aanvallen.

Quad7, ook bekend als CovertNetwork-1658 of xlogin, is een botnet dat voor het eerst werd ontdekt door beveiligingsonderzoeker Gi7w0rm en bestaat uit gecompromitteerde SOHO-routers.

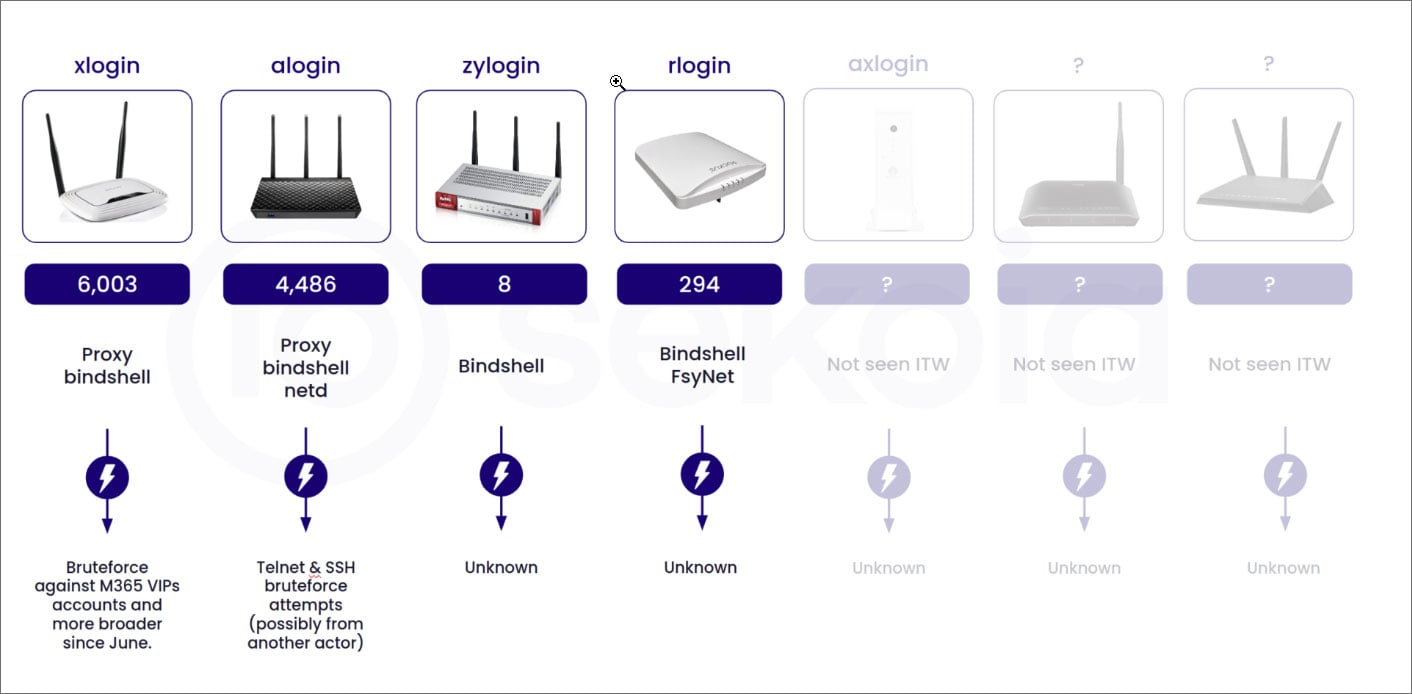

Latere rapporten van Sekoia en Team Cymru meldden dat de bedreigingsactoren zich richten op routers en netwerkapparaten van TP-Link, ASUS, Ruckus draadloze apparaten, Axentra NAS-apparaten en Zyxel VPN-apparaten.

Wanneer de apparaten zijn gecompromitteerd, implementeren de bedreigingsactoren aangepaste malware die externe toegang tot de apparaten mogelijk maakt via Telnet, waarbij unieke welkomstbanners worden weergegeven op basis van het gecompromitteerde apparaat:

- xlogin – Telnet gebonden aan TCP-poort 7777 op TP-Link routers

- alogin – Telnet gebonden aan TCP-poort 63256 op ASUS routers

- rlogin – Telnet gebonden aan TCP-poort 63210 op Ruckus draadloze apparaten

- axlogin – Telnet-banner op Axentra NAS-apparaten (poort onbekend, omdat dit niet in het wild is waargenomen)

- zylogin – Telnet gebonden aan TCP-poort 3256 op Zyxel VPN-apparaten

Andere geïnstalleerde software betreft een SOCKS5-proxyserver die wordt gebruikt om schadelijke aanvallen te proxen of door te geven, terwijl deze opgaat in legitiem verkeer om detectie te vermijden.

Bron: Sekoia

Hoewel het botnet niet was toegeschreven aan een specifieke bedreigingsactor, traceerde Team Cymru de proxysoftware die op deze routers wordt gebruikt naar een gebruiker die in Hangzhou, China woont.

Quad7-botnet gebruikt voor wachtwoordsproei-aanvallen

Microsoft onthulde vandaag dat het Quad7-botnet vermoedelijk vanuit China opereert, waarbij meerdere Chinese bedreigingsactoren de gecompromitteerde routers gebruiken om inloggegevens te stelen door wachtwoordsproei-aanvallen uit te voeren.

“Microsoft beoordeelt dat de inloggegevens die zijn verkregen uit CovertNetwork-1658-wachtwoordsproei-operaties door meerdere Chinese bedreigingsactoren worden gebruikt,” zegt Microsoft in een nieuw rapport.

“In het bijzonder heeft Microsoft waargenomen dat de Chinese bedreigingsactor Storm-0940 inloggegevens van CovertNetwork-1658 gebruikt.”

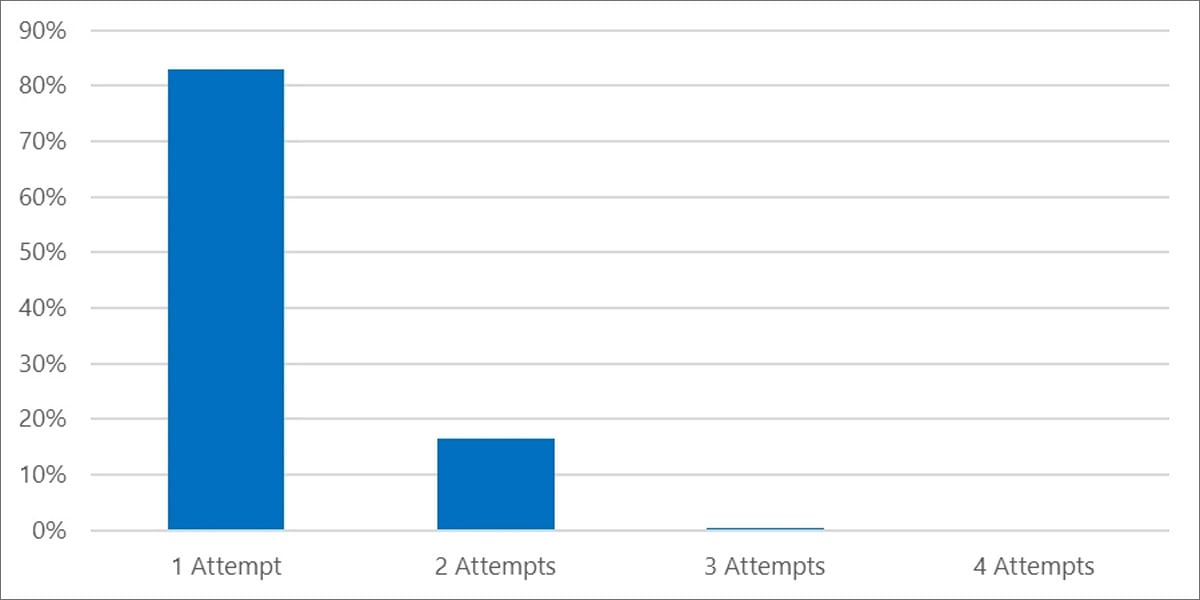

Bij het uitvoeren van de wachtwoordsproei-aanvallen, zegt Microsoft dat de bedreigingsactoren niet agressief zijn en slechts een paar keer per account proberen in te loggen, waarschijnlijk om te voorkomen dat alarmen worden geactiveerd.

“In deze campagnes verstuurt CovertNetwork-1658 een zeer klein aantal inlogpogingen naar veel accounts binnen een doelwitorganisatie,” aldus Microsoft.

“In ongeveer 80 procent van de gevallen doet CovertNetwork-1658 slechts één inlogpoging per account per dag.”

Bron: Microsoft

Echter, zodra inloggegevens zijn gestolen, heeft Microsoft waargenomen dat Storm-0940 ze gebruikt om zich toegang te verschaffen tot gerichte netwerken, soms op dezelfde dag dat ze zijn gestolen.

Zodra het netwerk is gecompromitteerd, verspreiden de bedreigingsactoren zich verder door het netwerk door inloggegevens te dumpen en RAT’s en proxy-tools te installeren voor continuïteit op het netwerk.

Het uiteindelijke doel van de aanval is het exfiltreren van gegevens uit het gerichte netwerk, waarschijnlijk voor cyberinlichtingendoeleinden.

Tot op heden hebben onderzoekers nog niet precies kunnen vaststellen hoe de Quad7-bedreigingsactoren SOHO-routers en andere netwerkapparaten compromitteren.

Echter, Sekoia observeerde dat een van hun honeypots werd gecompromitteerd door de Quad7-bedreigingsactoren, die gebruik maakten van een OpenWRT zero-day.

“We wachtten minder dan een week voordat we een opmerkelijke aanval zagen die een niet-geauthenticeerde bestandsonthulling aan elkaar knoopte die op dit moment niet publiekelijk lijkt te zijn (volgens een Google-zoekopdracht) en een commando-injectie,” legde Sekoia in juli uit.

Hoe de bedreigingsactoren andere apparaten compromitteren blijft een mysterie.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.