Microsoft Defender zal onontdekte eindpunten isoleren om aanvallen te blokkeren.

Microsoft test een nieuwe mogelijkheid in Defender for Endpoint waarmee verkeer van en naar niet-ontdekte endpoints geblokkeerd wordt om te voorkomen dat aanvallers zich zijwaarts door het netwerk bewegen.

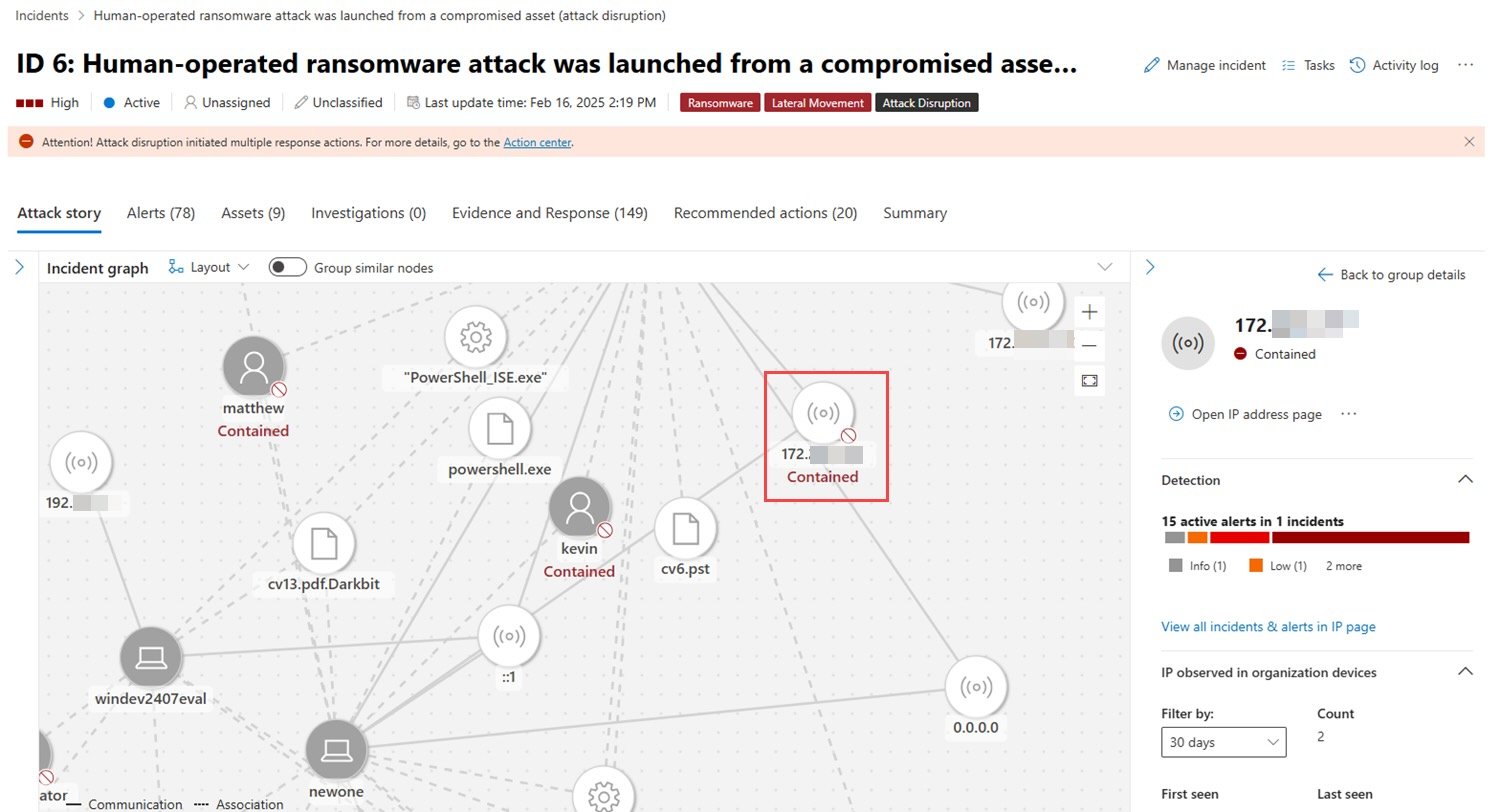

Zoals het bedrijf eerder deze week onthulde, wordt dit bereikt door de IP-adressen van apparaten die nog niet ontdekt of opgenomen zijn in Defender for Endpoint te isoleren.

Redmond zegt dat de nieuwe functie voorkomt dat dreigingsactoren zich verspreiden naar andere niet-gecompromitteerde apparaten door inkomende en uitgaande communicatie met apparaten met geïsoleerde IP-adressen te blokkeren.

“Het isoleren van een IP-adres dat geassocieerd is met niet-ontdekte apparaten of apparaten die niet zijn opgenomen in Defender for Endpoint gebeurt automatisch via automatische aanvalsonderbreking. Het Isoleren IP-beleid blokkeert automatisch een kwaadaardig IP-adres wanneer Defender for Endpoint detecteert dat het IP-adres geassocieerd is met een niet-ontdekt apparaat of een apparaat dat niet is opgenomen,” legt Microsoft uit.

“Via automatische aanvalsonderbreking incrimineert Defender for Endpoint een kwaadaardig apparaat, identificeert de rol van het apparaat om een bijpassend beleid toe te passen om automatisch een kritisch onderdeel te isoleren. De fijne isolatie gebeurt door alleen specifieke poorten en communicatierichtingen te blokkeren.”

Deze nieuwe functie zal beschikbaar zijn op apparaten met Windows 10, Windows 2012 R2, Windows 2016 en Windows Server 2019+ die zijn opgenomen in Defender for Endpoint.

Beheerders kunnen de isolatie van een IP-adres ook beëindigen door op elk moment de verbinding met het netwerk te herstellen door de actie “Contain IP“ in het “Actiecentrum” te selecteren en “Ongedaan maken” te kiezen in de fly-out.

Sinds juni 2022 kan Defender for Endpoint ook gehackte en onbeheerde Windows-apparaten isoleren, waarbij alle communicatie van en naar de gecompromitteerde apparaten wordt geblokkeerd om te voorkomen dat aanvallers zich door netwerken van slachtoffers verspreiden.

Microsoft begon ook met het testen van ondersteuning voor apparaatisolatie voor Defender for Endpoint op opgenomen Linux-apparaten, waarbij deze mogelijkheid in oktober 2023 algemeen beschikbaar werd voor macOS en Linux.

In dezelfde maand onthulde het bedrijf dat Defender for Endpoint ook gecompromitteerde gebruikersaccounts kan isoleren om zijwaartse beweging te blokkeren bij ransomware-aanvallen met behulp van toetsenbordaanslagen via automatische aanvalsonderbreking.

Gebaseerd op een analyse van 14 miljoen kwaadaardige acties, ontdek je de top 10 MITRE ATT&CK-technieken achter 93% van de aanvallen en hoe je je ertegen kunt verdedigen.

Opzoek naar de laatste updates uit onze securitylog?

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----