Microsoft Entra “beveiligingsstandaarden” maken MFA-instelling verplicht.

Microsoft zegt dat het de beveiliging van Entra-tenants zal verbeteren waar beveiligingsstandaarden zijn ingeschakeld door multifactor authenticatie (MFA) registratie verplicht te maken.

Deze stap is onderdeel van het Secure Future Initiative van het bedrijf, dat in november 2023 werd gelanceerd om de cybersecurity bescherming van haar producten te verhogen.

“We verwijderen de optie om de registratie voor multifactor authenticatie (MFA) 14 dagen over te slaan wanneer beveiligingsstandaarden zijn ingeschakeld. Dit betekent dat alle gebruikers verplicht zijn zich te registreren voor MFA bij hun eerste aanmelding na het inschakelen van beveiligingsstandaarden,” zei Microsoft’s Nitika Gupta op woensdag.

“Dit zal helpen het risico op accountcompromittering te verminderen tijdens het 14-daagse venster, aangezien MFA meer dan 99,2% van de identiteitsgebaseerde aanvallen kan blokkeren.”

Deze verandering zal van invloed zijn op alle nieuw aangemaakte tenants vanaf 2 december 2024 en zal vanaf januari 2025 worden uitgerold naar bestaande tenants.

Microsoft Entra beveiligingsstandaarden is een instelling die automatisch verschillende beveiligingsfuncties inschakelt om organisaties te beschermen tegen veelvoorkomende aanvallen, zoals wachtwoordsprays, replay en phishing.

Sinds 22 oktober 2019 hebben nieuwe tenants automatisch ingeschakelde beveiligingsstandaarden, en oudere tenants hebben dit in de loop der tijd automatisch ingeschakeld gekregen als ze geen gebruik maken van conditionele toegang, premium licenties hebben, of legacy authenticatiecliënten gebruiken.

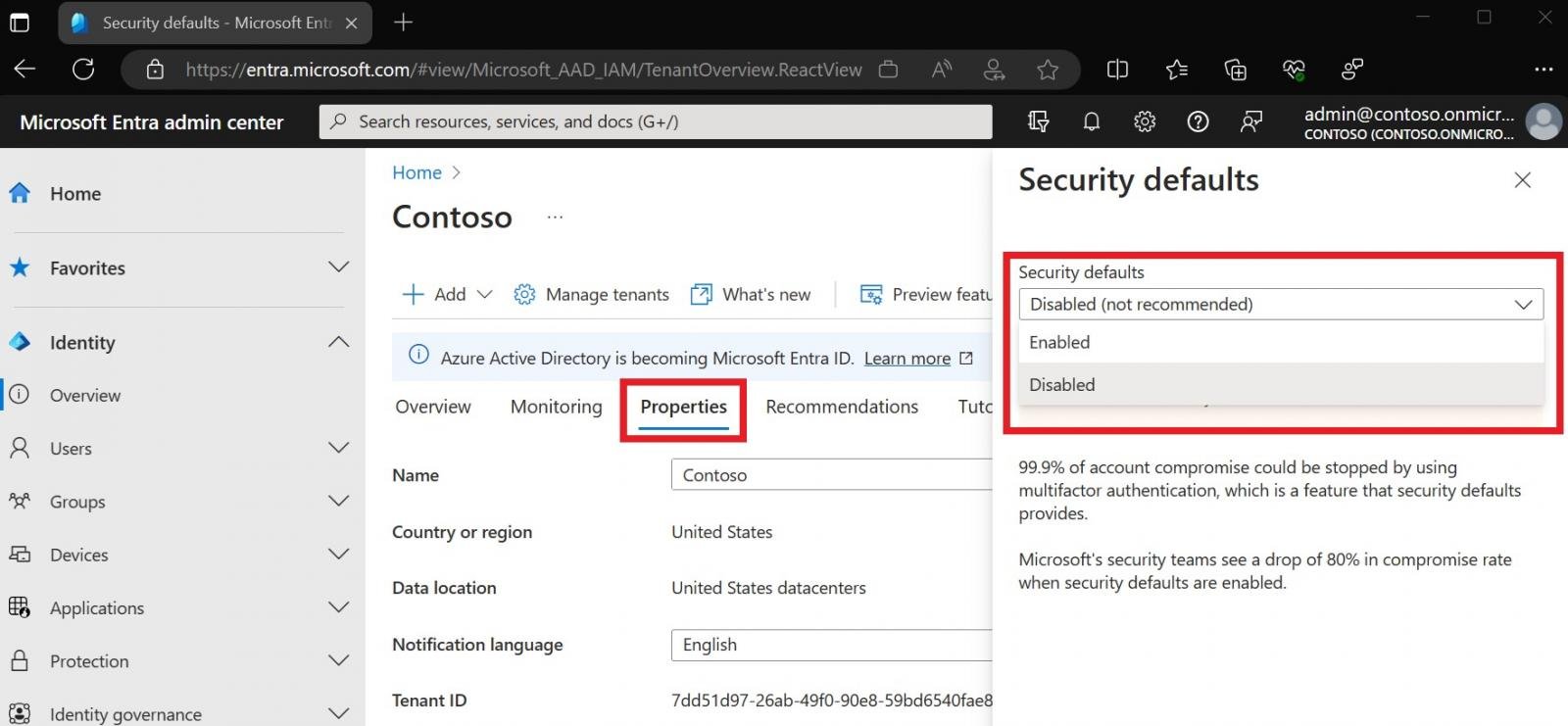

Om beveiligingsstandaarden in te schakelen, moet je inloggen op het Microsoft Entra beheerderscentrum (ten minste als een Beveiligingsbeheerder), naar Identiteit > Overzicht > Eigenschappen bladeren, en Beveiligingsstandaarden beheren selecteren. Van daaruit stel je “Beveiligingsstandaarden” in op Ingeschakeld en klik op Opslaan.

Beheerders die geen gebruik maken van Conditionele Toegang wordt geadviseerd om beveiligingsstandaarden in te schakelen voor hun organisatie omdat zij een eenvoudige en effectieve manier bieden om gebruikers en middelen te beschermen tegen veelvoorkomende bedreigingen.

Echter, hoewel beveiligingsstandaarden een goede basis bieden voor een sterk beveiligingsbeleid, staan zij niet toe dat de aanpassing die complexe organisaties nodig hebben, wordt doorgevoerd zoals mogelijk is met Policy voor Conditionele Toegang.

In augustus waarschuwde Microsoft Entra globale beheerders ook om MFA in te schakelen voor hun tenants tot 15 oktober om ervoor te zorgen dat gebruikers geen toegang verliezen tot beheerdersportalen. Door verplichte MFA voor alle Azure-aanmeldpogingen af te dwingen, streeft Microsoft ernaar Azure-accounts te beschermen tegen kapingen en phishingspogingen.

Het bedrijf kondigde in november ook aan dat het Conditionele Toegangspolicies zou uitrollen die MFA vereisen voor alle beheerders die inloggen op Microsoft beheerdersportalen (bijv. Entra, Microsoft 365, Exchange en Azure), voor gebruikers in alle cloud-apps en bij hoog-risico aanmeldpogingen.

In januari begon GitHub, eigendom van Microsoft, ook met het afdwingen van tweefactorauthenticatie (2FA) voor alle actieve ontwikkelaars, als onderdeel van de doorlopende inspanning van het bedrijf om de adoptie van MFA te bevorderen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.