Microsoft Sway misbruikt in grootschalige phishingcampagne met QR-codes

Een massale phishingcampagne waarbij QR-codes worden gebruikt, heeft misbruik gemaakt van Microsoft Sway, een cloudgebaseerd hulpmiddel voor het maken van online presentaties, om landingspagina’s te hosten en Microsoft 365-gebruikers te misleiden zodat zij hun inloggegevens zouden overhandigen.

De aanvallen werden in juli 2024 opgemerkt door Netskope Threat Labs, nadat zij een dramatische toename van 2000 keer meer aanvallen hadden gedetecteerd waarbij misbruik werd gemaakt van Microsoft Sway om phishingpagina’s te hosten die Microsoft 365-gegevens stelen. Deze stijging contrasteert scherp met de minimale activiteit die in de eerste helft van het jaar werd gemeld, wat de grote schaal van deze campagne aantoont.

Ze richtten zich voornamelijk op gebruikers in Azië en Noord-Amerika, waarbij de technologie-, productie- en financiële sectoren de meest gezochte doelwitten waren.

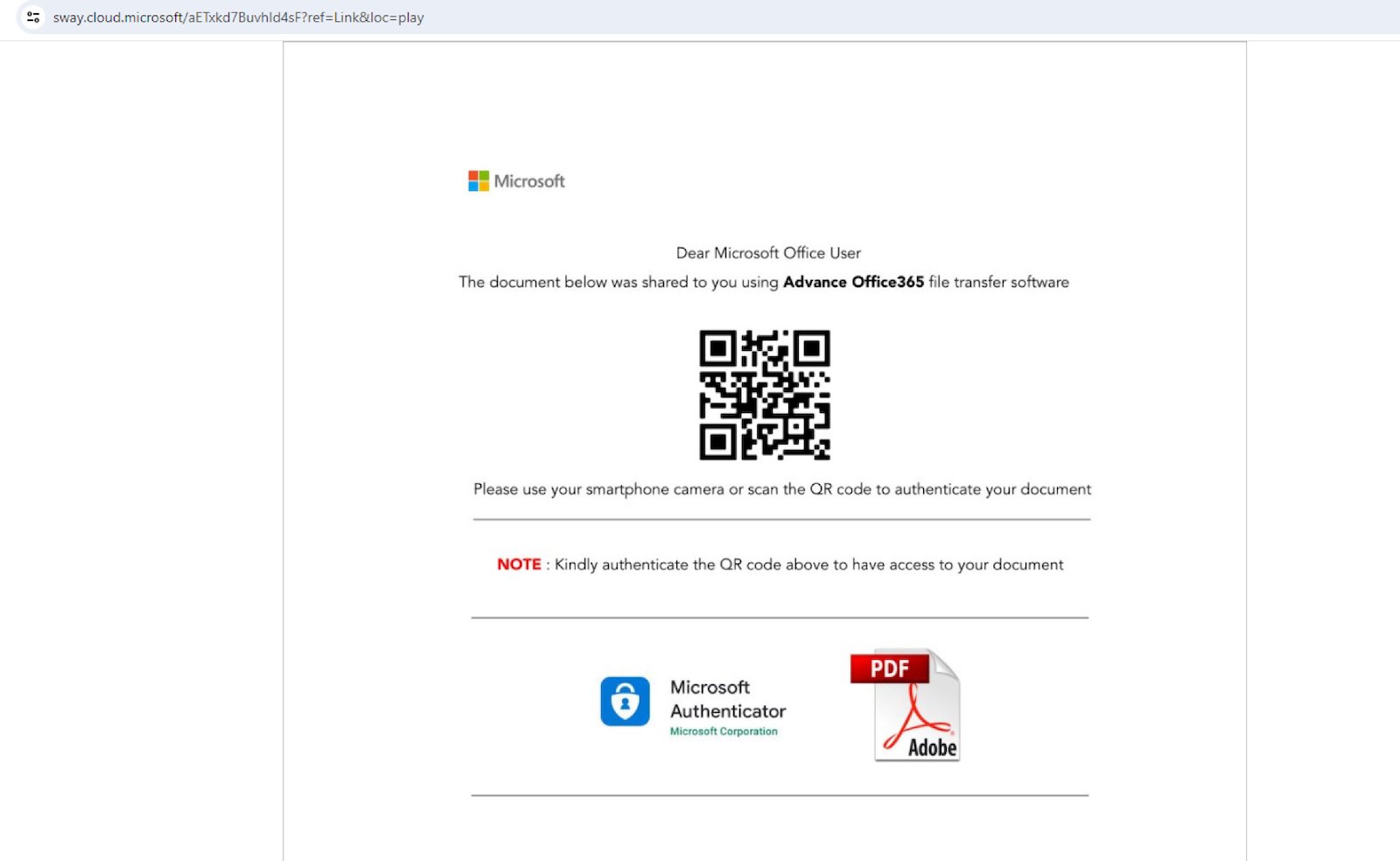

De e-mails stuurden potentiële slachtoffers door naar phishing-landingspagina’s die werden gehost op het domein sway.cloud.microsoft, pagina’s die de doelwitten aanmoedigden om QR-codes te scannen die hen naar andere kwaadaardige websites zouden sturen.

Aanvallers moedigen vaak slachtoffers aan om QR-codes te scannen met hun mobiele apparaten, die meestal zwakkere beveiligingsmaatregelen hebben. Dit vergroot de kans om beveiligingscontroles te omzeilen en stelt hen in staat phishing-sites zonder beperkingen te bezoeken.

“Aangezien de URL is ingesloten in een afbeelding, kunnen e-mailscanners die alleen tekstgebaseerde inhoud kunnen scannen worden omzeild. Bovendien, wanneer een gebruiker een QR-code ontvangt, kan deze een ander apparaat, zoals zijn mobiele telefoon, gebruiken om de code te scannen,” verklaarden de beveiligingsonderzoekers.

“Aangezien de beveiligingsmaatregelen van mobiele apparaten, met name persoonlijke mobiele telefoons, doorgaans niet zo streng zijn als die van laptops en desktops, zijn slachtoffers dan vaak kwetsbaarder voor misbruik.”

De aanvallers pasten verschillende tactieken toe om de effectiviteit van hun campagne te vergroten, zoals transparante phishing, waarbij ze de inloggegevens en multi-factor authenticatiecodes stalen en deze gebruikten om de slachtoffers in te loggen op hun Microsoft-accounts, terwijl ze hen de legitieme inlogpagina toonden.

Ze gebruikten ook Cloudflare Turnstile, een hulpmiddel dat bedoeld is om websites te beschermen tegen bots, om de phishinginhoud van hun landingspagina’s te verbergen voor statische scanners. Dit hielp om de goede reputatie van het phishingdomein te behouden en te voorkomen dat het werd geblokkeerd door webfilterdiensten zoals Google Safe Browsing.

Microsoft Sway werd ook misbruikt in de PerSwaysion-phishingcampagne, die vijf jaar geleden gericht was op Office 365-inloggegevens via een phishing-kit die werd aangeboden in een “malware-as-a-service” (MaaS) operatie.

Zoals Group-IB beveiligingsonderzoekers destijds onthulden, hebben die aanvallen minstens 156 hooggeplaatste individuen bij kleine en middelgrote financiële dienstverleningsbedrijven, advocatenkantoren en vastgoedgroepen misleid.

Group-IB zei dat meer dan 20 van alle geoogste Office 365-accounts toebehoorden aan bestuurders, voorzitters en algemeen directeurs van organisaties in de VS, Canada, Duitsland, het VK, Nederland, Hongkong en Singapore.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.