Neppe AI-videogenerators infecteren Windows en macOS met infostealers.

Valse AI-afbeeldings- en videogenerators infecteren Windows en macOS met de Lumma Stealer en AMOS informatie-stelende malware, die gebruikt worden om inloggegevens en cryptocurrency-portefeuilles van geïnfecteerde apparaten te stelen.

Lumma Stealer is een Windows-malware en AMOS is voor macOS, maar beide stelen cryptocurrency-portefeuilles en cookies, inloggegevens, wachtwoorden, creditcards en browsegeschiedenis van Google Chrome, Microsoft Edge, Mozilla Firefox en andere Chromium-browsers.

Deze gegevens worden verzameld in een archief en teruggezonden naar de aanvaller, waar ze de informatie kunnen gebruiken in verdere aanvallen of verkopen op cybercriminaliteitsmarktplaatsen.

Valse AI-afbeeldingsgeneratoren verspreiden Lumma Stealer

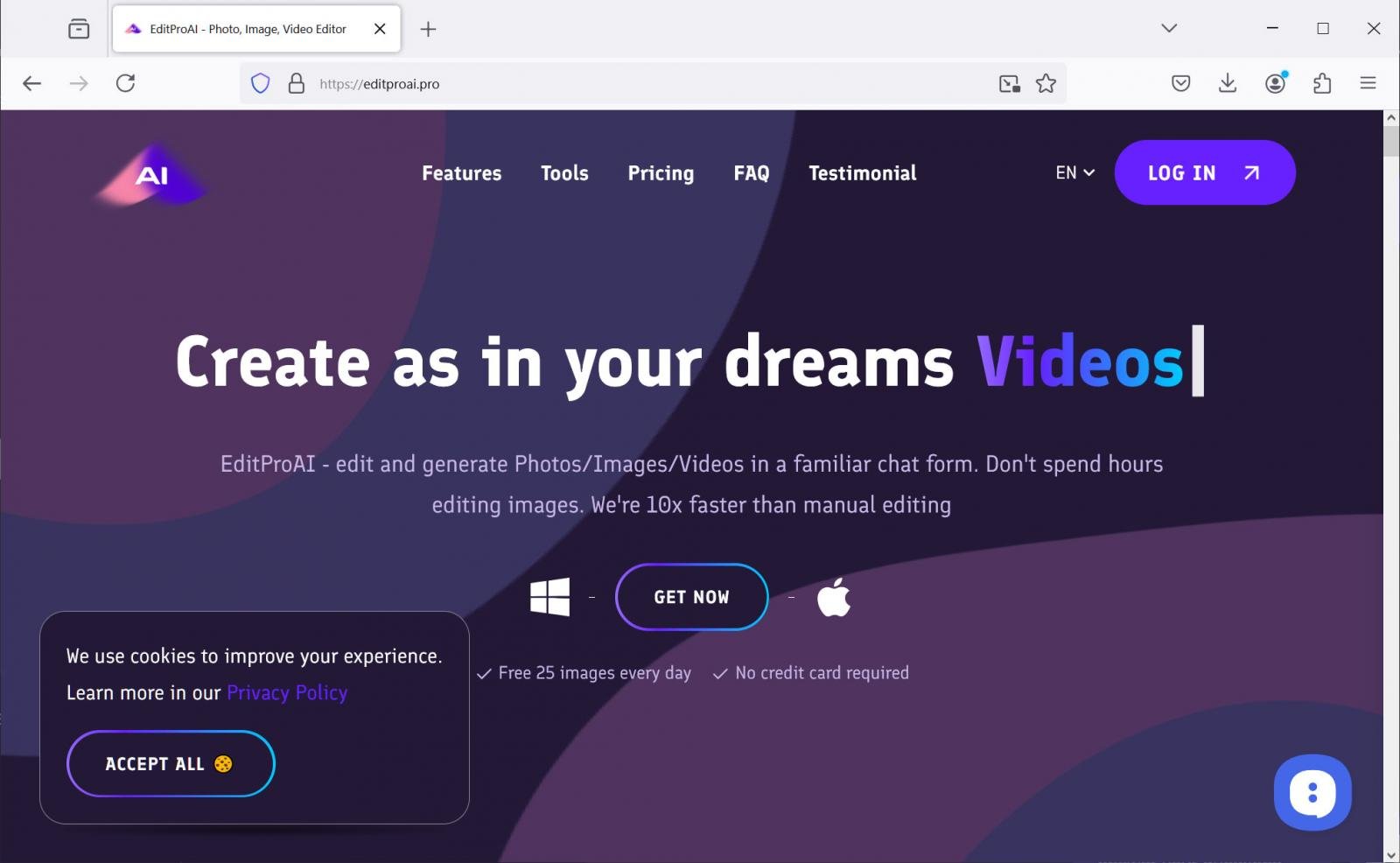

In de afgelopen maand hebben dreigingsactoren valse websites gecreëerd die zich voordoen als een AI-video- en afbeeldingseditor genaamd EditPro.

Zoals ontdekt door cybersecurity-onderzoeker g0njxa, worden de sites gepromoot via zoekresultaten en advertenties op X die deepfake politieke video’s delen, zoals president Biden en Trump die samen genieten van ijs.

Bron: BleepingComputer.com

Door op de afbeeldingen te klikken, kom je op valse websites voor de EditProAI-applicatie terecht, waarbij editproai[.]pro gemaakt is om Windows-malware te verspreiden en editproai[.]org om macOS-malware te verspreiden.

De sites zien er professioneel uit en bevatten zelfs de alomtegenwoordige cookiebanner, waardoor ze legitiem aanvoelen.

Bron: BleepingComputer

Het klikken op de “Get Now”-links zal echter een uitvoerbaar bestand downloaden dat zich voordoet als de EditProAI-applicatie. Voor Windows-gebruikers heet het bestand “Edit-ProAI-Setup-newest_release.exe” [VirusTotal] en voor macOS heet het “EditProAi_v.4.36.dmg” [VirusTotal].

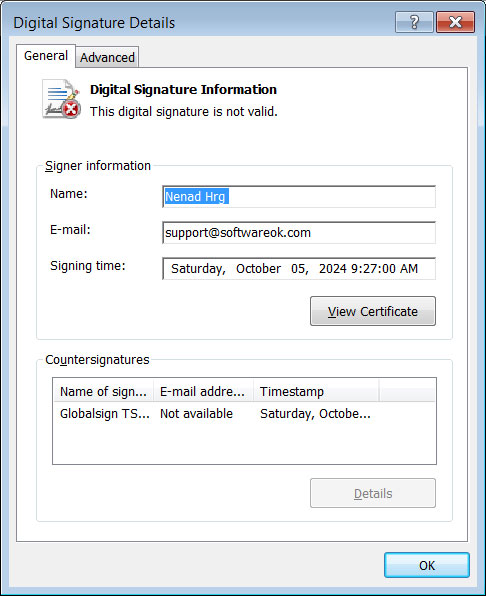

De Windows-malware is ondertekend met wat lijkt op een gestolen codesigning-certificaat van Softwareok.com, een freeware-hulpprogramma-ontwikkelaar.

Bron: BleepingComputer

G0njxa zegt dat de malware een paneel op “proai[.]club/panelgood/” gebruikt om gestolen gegevens te verzenden, die later door de dreigingsactoren kunnen worden opgehaald.

Een AnyRun-rapport toont de uitvoering van de Windows-variant, waarbij de sandbox-service de malware detecteert als Lumma Stealer.

Als je dit programma in het verleden hebt gedownload, moet je al je opgeslagen wachtwoorden, cryptocurrency-portefeuilles en authentificaties als gecompromitteerd beschouwen en ze onmiddellijk resetten met unieke wachtwoorden op elke site die je bezoekt.

Je moet ook multi-factor authenticatie inschakelen op alle gevoelige sites, zoals cryptocurrency-beurzen, online bankieren, e-maildiensten en financiële diensten.

Informatie-stelende malware heeft de laatste jaren een enorme groei gezien, waarbij dreigingsactoren massale wereldwijde operaties uitvoeren om de inloggegevens en authenticatietokens van mensen te stelen.

Andere recentelijke campagnes die infostealers verspreiden, omvatten het gebruik van zero-day kwetsbaarheden, valse oplossingen voor GitHub-kwesties, en zelfs nep-antwoorden op StackOverflow.

De gestolen inloggegevens worden vervolgens gebruikt om in te breken in bedrijfsnetwerken, gegevensdiefstalcampagnes uit te voeren zoals we zagen met de massale SnowFlake-accountinbraken, en chaos te veroorzaken door netwerkroutingsinformatie te corrupten.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.