Nieuwe Dreiging van Hemlock-aanvaller Overspoelt Systemen met Malware

Een dreigingsactor, gevolgd als Unfurling Hemlock, heeft doelwitsystemen geïnfecteerd met tot wel tien stukken malware tegelijk in campagnes die honderdduizenden kwaadaardige bestanden verspreiden.

Beveiligingsonderzoekers beschrijven de infectiemethode als een “malware clusterbom” die de dreigingsactor in staat stelt een malwaremonster te gebruiken dat aanvullende exemplaren verspreidt op de gecompromitteerde machine.

De soorten malware die op deze manier worden verspreid omvatten informatie dieven, botnets en achterdeuren.

De operatie werd ontdekt door Outpost24’s KrakenLabs, het Cyber Threat Intelligence-team van het beveiligingsbedrijf, die zeggen dat de activiteiten dateren van ten minste februari 2023 en een kenmerkende distributiemethode gebruiken.

KrakenLabs heeft meer dan 50.000 “clusterbom” bestanden gezien die unieke kenmerken deelden die hen koppelden aan de Unfurling Hemlock groep.

Overzicht van de Unfurling Hemlock-aanval

De aanvallen beginnen met de uitvoering van een bestand genaamd ‘WEXTRACT.EXE’ dat op doelapparaten aankomt via kwaadaardige e-mails of malware loaders waar Unfurling Hemlock toegang toe heeft door contractering van hun operatoren.

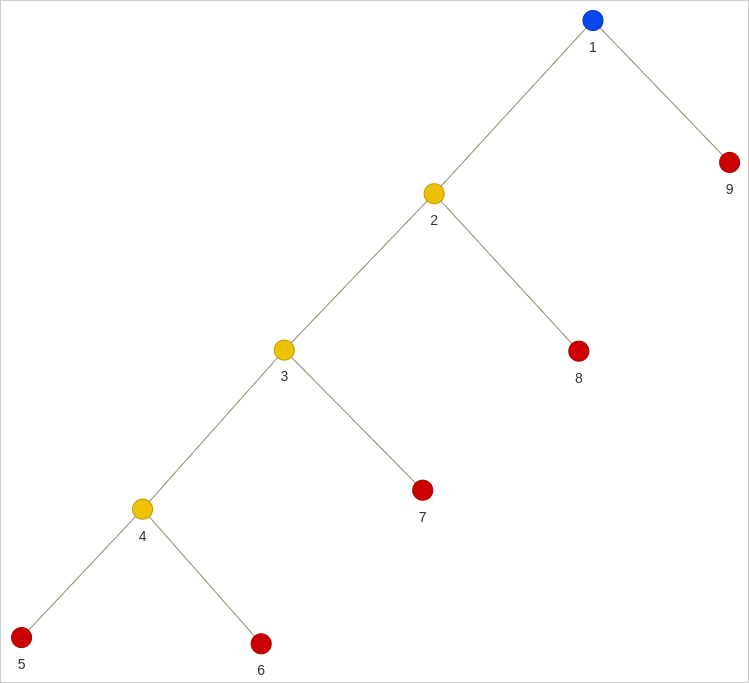

Het kwaadaardige uitvoerbare bestand bevat geneste gecomprimeerde cabinetbestanden, waarbij elk niveau een malwaremonster en weer een gecomprimeerd bestand bevat.

Elke uitpakstap laat een malwarevariant op de machine van het slachtoffer vallen. Wanneer de laatste fase is bereikt, worden de geëxtraheerde bestanden in omgekeerde volgorde uitgevoerd, wat betekent dat de meest recent geëxtraheerde malware als eerste wordt uitgevoerd.

Bron: Outpost24

KrakenLabs heeft tussen vier en zeven fasen gezien, wat betekent dat het aantal stappen en de hoeveelheid malware die wordt afgeleverd tijdens Unfurling Hemlock-aanvallen varieert.

Uit de geanalyseerde monsters hebben de onderzoekers afgeleid dat meer dan de helft van alle Unfurling Hemlock-aanvallen gericht was op systemen in de Verenigde Staten, terwijl ook relatief hoge activiteitsvolumes werden gezien in Duitsland, Rusland, Turkije, India en Canada.

Een malware “clusterbom”

Het laten vallen van meerdere payloads op een gecompromitteerd systeem geeft dreigingsactoren hoge niveaus van redundantie, wat meer persistentie en monetisatiemogelijkheden biedt.

Ondanks het nadeel van het risico op detectie volgen veel dreigingsactoren deze agressieve strategie, in de verwachting dat ten minste enkele van hun payloads de opruimingsprocessen zouden overleven.

In het geval van Unfurling Hemlock hebben KrakenLabs-analisten de volgende malware, loaders en hulpprogramma’s waargenomen die op machines van slachtoffers zijn geplaatst:

- Redline: Een populaire steeler malware die gevoelige informatie zoals inloggegevens, financiële gegevens en cryptocurrency wallets steelt. Het kan gegevens stelen van webbrowsers, FTP-clients en e-mailclients.

- RisePro: Een relatief nieuwe steeler die aan populariteit wint, gericht op het stelen van inloggegevens en data-exfiltratie. Het richt zich op browserinformatie, cryptocurrency wallets en andere persoonlijke gegevens.

- Mystic Stealer: Werkt volgens het Malware-as-a-Service (MaaS) model en is in staat gegevens te stelen van verschillende browsers en extensies, cryptocurrency wallets, en applicaties zoals Steam en Telegram.

- Amadey: Een op maat gemaakte loader die wordt gebruikt om extra malware te downloaden en uit te voeren. Het is sinds 2018 op de markt en wordt gebruikt in verschillende campagnes voor het verspreiden van diverse malware.

- SmokeLoader: Een veelzijdige loader en achterdeur die bekend staat om zijn langdurig gebruik in cybercriminaliteit. Het wordt vaak gebruikt om andere soorten malware te downloaden en kan zijn C2-verkeer vermommen door verzoeken aan legitieme sites na te bootsen.

- Bescherming-uitgeschakelde: Een hulpprogramma dat is ontworpen om Windows Defender en andere beveiligingsfuncties op het systeem van het slachtoffer uit te schakelen door registersleutels en systeeminstellingen te wijzigen om systeemverdediging te verminderen.

- Enigma Packer: Een verdoezelingshulpmiddel dat wordt gebruikt om de eigenlijke malware payloads te verpakken en te verbergen, waardoor malwaredetectie en -analyse moeilijker worden voor beveiligingsoplossingen.

- Healer.exe: Een ander hulpprogramma dat zich richt op het uitschakelen van beveiligingsmaatregelen, met name gericht op en het uitschakelen van Windows Defender.

- Prestatiecontrole: Een hulpprogramma om de prestaties van de malware-uitvoering te controleren en te loggen, statistische informatie te verzamelen over het systeem van het slachtoffer en het succes van het infectieproces.

- Andere: Hulpprogramma’s die misbruik maken van native Windows-tools zoals ‘wmiadap.exe’ en ‘wmiprvse.exe’ om systeeminformatie te verzamelen.

Het rapport van KrakenLabs gaat niet in op de monetisatiepaden of activiteiten na compromis, maar het kan worden aangenomen dat Unfurling Hemlock info-stealer “logs” en initiële toegang verkoopt aan andere dreigingsactoren.

Op basis van het bewijsmateriaal dat tijdens het onderzoek is ontdekt, geloven de onderzoekers met “een redelijke mate van zekerheid” dat Unfurling Hemlock is gevestigd in een Oost-Europees land.

Twee aanwijzingen voor deze herkomst zijn de aanwezigheid van de Russische taal in sommige van de monsters en het gebruik van Autonomous System 203727, dat gerelateerd is aan een hostingdienst die populair is bij cybercriminele bendes in de regio.

Outpost24 beveelt aan dat gebruikers gedownloade bestanden scannen met up-to-date antivirus-tools voordat ze worden uitgevoerd, aangezien alle malware die in deze campagne wordt gedropt goed gedocumenteerd is en bekende handtekeningen heeft.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.