Nieuwe Mallox ransomware Linux-variant gebaseerd op gelekte Kryptina-code

Een partner van de Mallox ransomware-operatie, ook wel bekend als TargetCompany, werd gezien terwijl hij een licht gewijzigde versie van de Kryptina-ransomware gebruikte om Linux-systemen aan te vallen.

Deze versie, volgens SentinelLabs, is gescheiden van andere op Linux gerichte varianten van Mallox, zoals degene die afgelopen juni door onderzoekers van Trend Micro werd beschreven, wat de verschuivende tactieken van het ransomware-ecosysteem benadrukt.

Dit is ook een ander teken dat Mallox, voorheen alleen Windows-malware, Linux- en VMWare ESXi-systemen in zijn vizier heeft, wat een significante evolutie voor de operatie betekent.

Van Kryptina naar Mallox

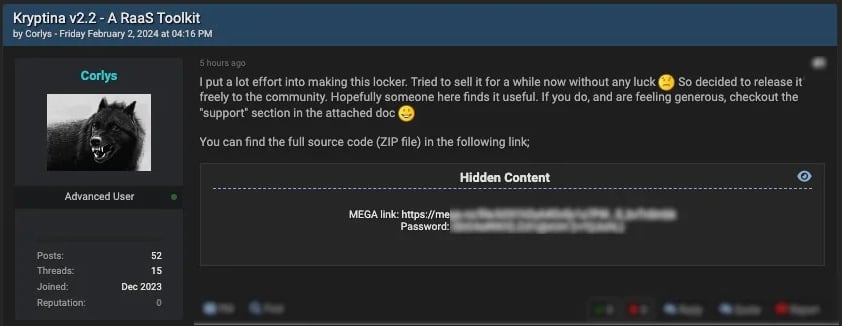

Kryptina werd eind 2023 gelanceerd als een low-cost ($500-$800) ransomware-as-a-service (RaaS) platform voor het aanvallen van Linux-systemen, maar slaagde er niet in tractie te krijgen binnen de cybercrimegemeenschap.

In februari 2024 lekte de vermeende beheerder, met de alias “Corlys,” de broncode van Kryptina gratis op hackfora, wat vermoedelijk werd overgenomen door willekeurige ransomware-acteurs die geïnteresseerd waren in het bemachtigen van een werkende Linux-variant.

Bron: SentinelLabs

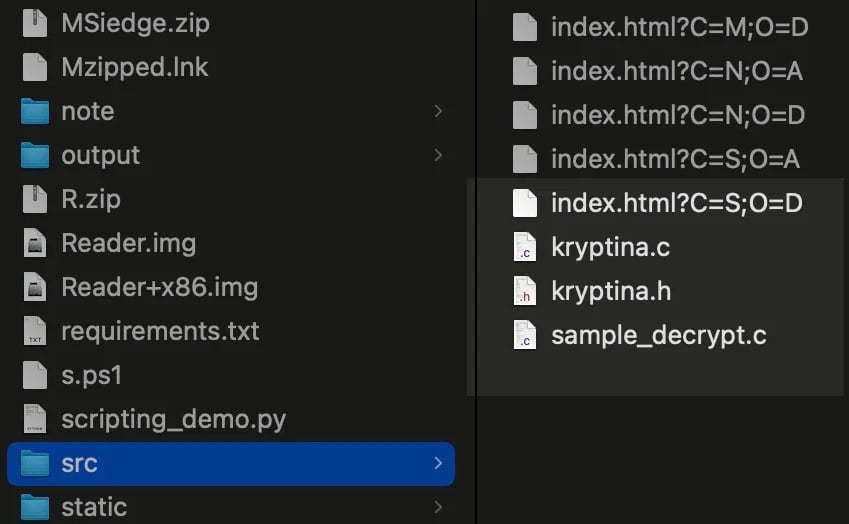

Na een operationele fout van een Mallox-partner en het blootleggen van hun tools, ontdekte SentinelLabs dat Kryptina was geadopteerd door het project en dat de broncode werd gebruikt voor het bouwen van opnieuw gebrandmerkte Mallox-payloads.

Bron: SentinelLabs

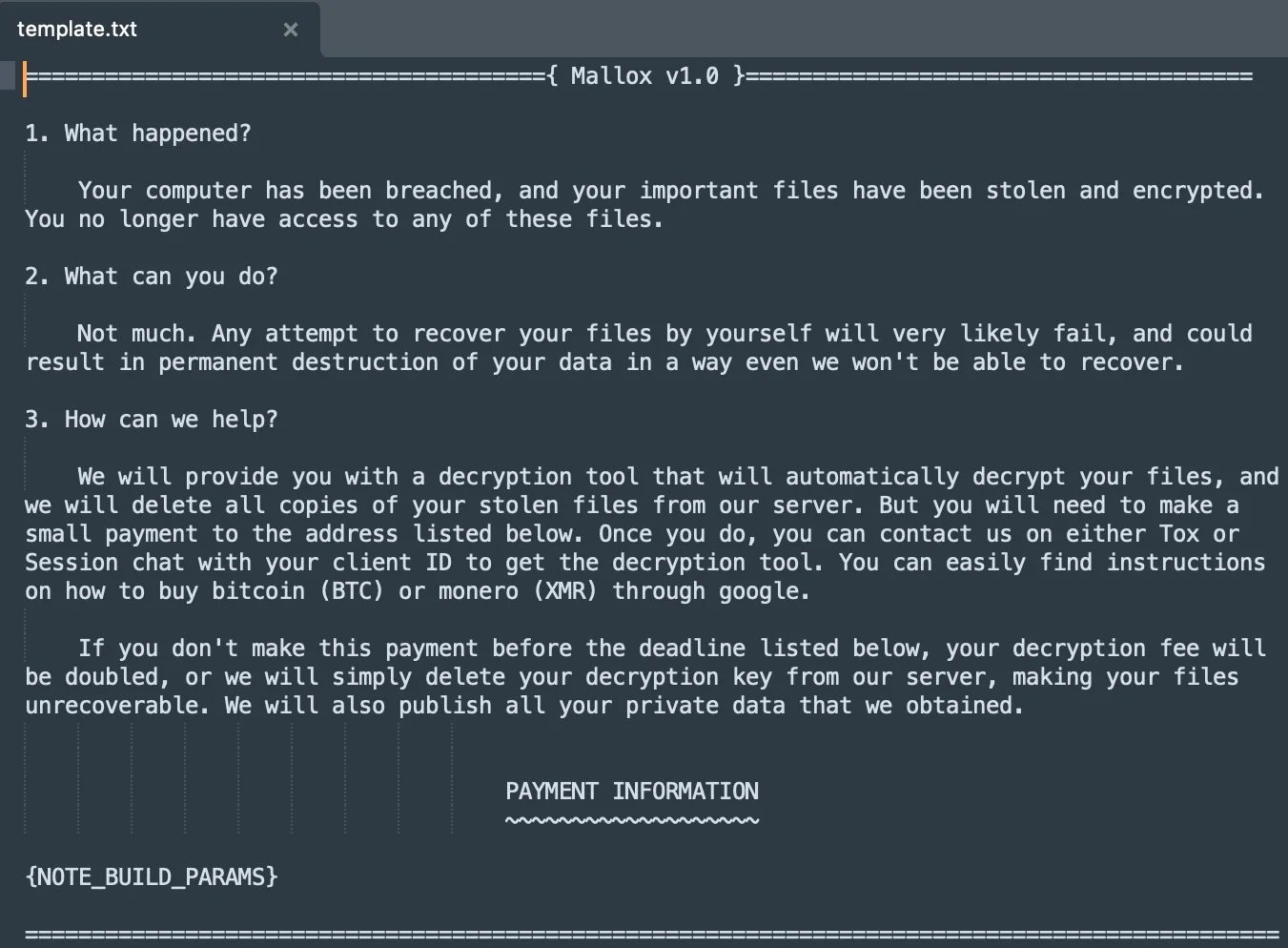

De opnieuw gebrandmerkte encryptor, genaamd “Mallox Linux 1.0,” gebruikt de kernbroncode van Kryptina, hetzelfde AES-256-CBC encryptiemechanisme en decoderingroutines, en ook dezelfde opdrachtregelbouwer en configuratieparameters.

Dit geeft aan dat de Mallox-partner alleen het uiterlijk en de naam heeft gewijzigd, verwijzingen naar Kryptina van losgeldnotities, scripts en bestanden heeft verwijderd, en de bestaande documentatie in “lite”-vorm heeft omgezet, waarbij de rest ongewijzigd bleef.

Bron: SentinelLabs

Naast Mallox Linux 1.0, vond SentinelLabs verschillende andere tools op de server van de dreigingsacteur, waaronder:

- Een legitieme Kaspersky wachtwoordreset tool (KLAPR.BAT)

- Een exploit voor CVE-2024-21338, een privilege-escalatiefout in Windows 10 en 11

- Privilege-escalatie PowerShell-scripts

- Java-gebaseerde Mallox payload droppers

- Schijfimage-bestanden met Mallox-payloads

- Datafolders voor 14 potentiële slachtoffers

Momenteel blijft het onzeker of de Mallox Linux 1.0-variant wordt gebruikt door een enkele partner, meerdere partners, of alle Mallox ransomware-operatoren naast de Linux-variant die in ons vorige rapport werd besproken.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.