Nieuwe Mamba 2FA-bypassdienst richt zich op Microsoft 365-accounts

Een opkomend phishing-as-a-service (PhaaS) platform genaamd Mamba 2FA richt zich op Microsoft 365-accounts in AiTM-aanvallen met goed gemaakte inlogpagina’s.

Bovendien biedt Mamba 2FA dreigingsactoren een tegenstander-in-de-midden (AiTM) mechanisme om de authenticatietokens van het slachtoffer te onderscheppen en multi-factor authenticatie (MFA) beveiligingen op hun accounts te omzeilen.

Mamba 2FA wordt momenteel verkocht aan cybercriminelen voor $250 per maand, een concurrerende prijs die het een van de meest aantrekkelijke en snelgroeiende phishingplatforms in de sector maakt.

Ontdekking en evolutie

Mamba 2FA werd voor het eerst gedocumenteerd door Any.Run analisten eind juni 2024, maar Sekoia meldt dat ze activiteit gerelateerd aan het phishingplatform volgen sinds mei 2024.

Extra bewijs toont aan dat Mamba 2FA phishingcampagnes ondersteunt sinds november 2023, waarbij de kit werd verkocht op ICQ en later op Telegram.

Na het rapport van Any.Run over een campagne ondersteund door Mamba 2FA, brachten de operators van de phishingkit verschillende veranderingen aan in hun infrastructuur en methoden om de subtiliteit en duurzaamheid van de phishingcampagnes te vergroten.

Zo introduceerde Mamba 2FA vanaf oktober proxyservers van IPRoyal, een commerciële aanbieder, om de IP-adressen van relayservers op authenticatielogs te maskeren.

Voorheen waren relayservers rechtstreeks verbonden met Microsoft Entra ID-servers, waardoor de IP-adressen blootgesteld werden en blokkades eenvoudiger waren.

Koppelingsdomeinen die in phishing-URL’s worden gebruikt, zijn nu zeer kortstondig en worden doorgaans wekelijks geroteerd om blokkering door beveiligingsoplossingen te vermijden.

Een andere verandering was het verbeteren van HTML-bijlagen die in phishingcampagnes worden gebruikt met onschuldige opvul-inhoud om een klein stukje JavaScript te verbergen dat de aanval start, waardoor het moeilijker wordt voor beveiligingstools om deze op te sporen.

“Bijten” in Microsoft 365-gebruikers

Mamba 2FA is specifiek ontworpen om gebruikers van Microsoft 365-diensten te targeten, inclusief zakelijke en consumentaccounts.

Net als andere vergelijkbare PhaaS-platforms, gebruikt het proxyrelays om AiTM-phishingaanvallen uit te voeren, waarmee de dreigingsactoren toegang krijgen tot eenmalige wachtwoorden en authenticatiecookies.

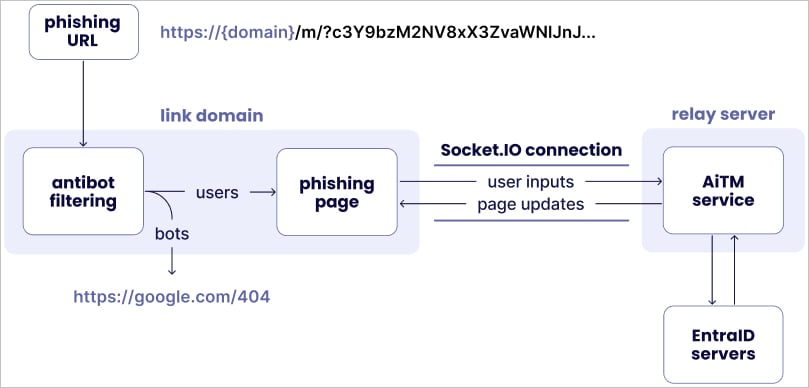

Het AiTM-mechanisme gebruikt de Socket.IO JavaScript-bibliotheek om communicatie tussen de phishingpagina en de relayservers op de achtergrond tot stand te brengen, die op hun beurt communiceren met de servers van Microsoft met de gestolen gegevens.

Bron: Sekoia

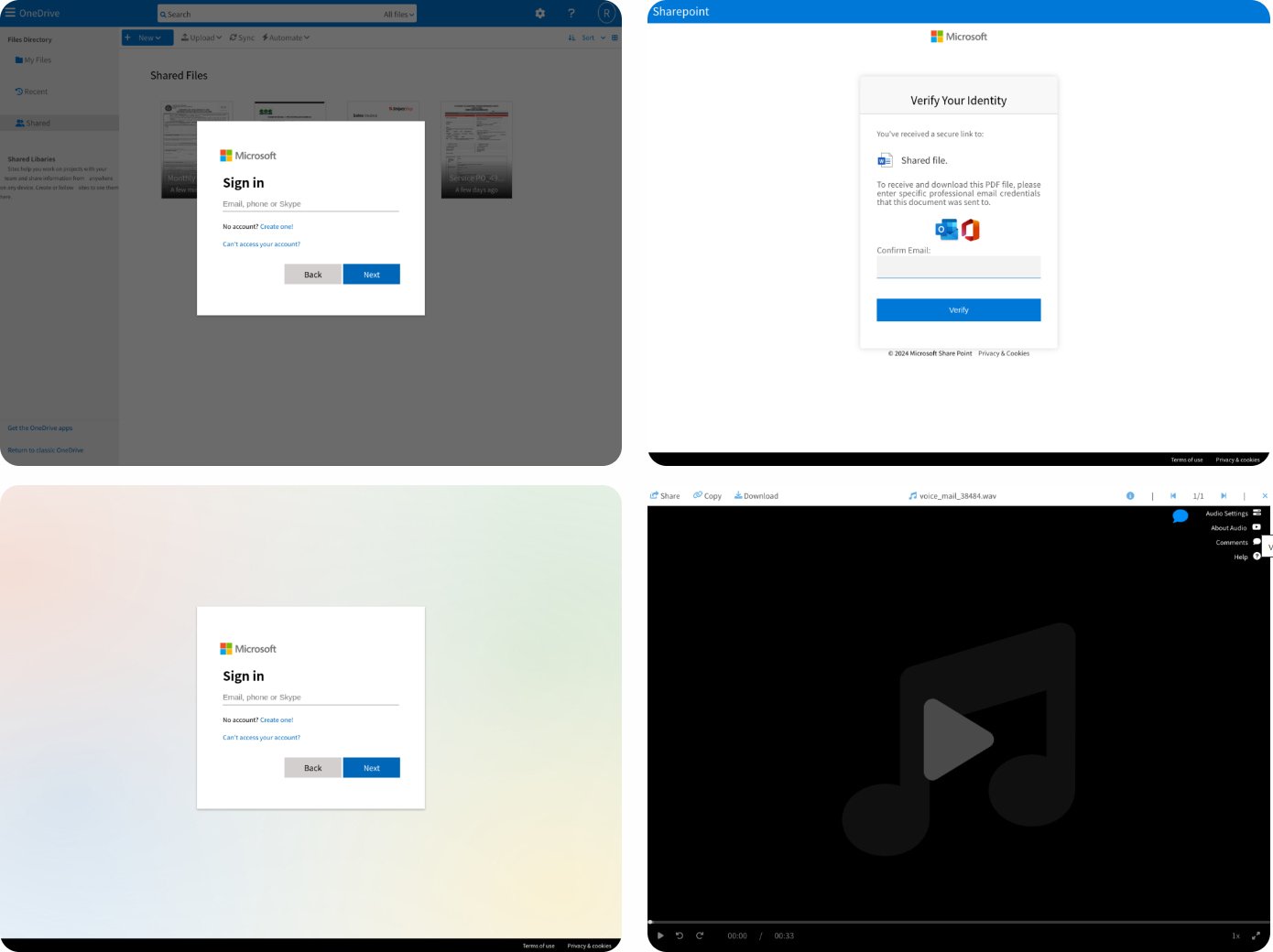

Mamba 2FA biedt phishing-sjablonen voor verschillende Microsoft 365-diensten, waaronder OneDrive, SharePoint Online, generieke Microsoft-aanmeldingspagina’s en valse voicemailmeldingen die naar een Microsoft-inlogpagina leiden.

Voor zakelijke accounts nemen de phishingpagina’s dynamisch de aangepaste aanmeldingsbranding van de doelorganisatie aan, inclusief logo’s en achtergrondafbeeldingen, waardoor de poging authentieker lijkt.

Bron: Sekoia

Gekregen referenties en authenticatiecookies worden via een Telegram-bot naar de aanvaller verzonden, waardoor ze onmiddellijk een sessie kunnen starten.

Mamba 2FA beschikt ook over sandbox-detectie, waarbij gebruikers worden doorgestuurd naar Google 404-webpagina’s wanneer het afleidt dat het wordt geanalyseerd.

Over het geheel genomen vormt het Mamba 2FA-platform een nieuwe bedreiging voor organisaties, waardoor laaggeschoolde actoren zeer effectieve phishingaanvallen kunnen uitvoeren.

Om u te beschermen tegen PhaaS-operaties met behulp van AiTM-tactieken, kunt u overwegen hardwarebeveiligingssleutels, certificaatgebaseerde authenticatie, geo-blokkering, IP-witlijsten, apparaatswitlijsten en verkorting van de tokenlevensduur te gebruiken.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.