Nieuwe Specula-tool gebruikt Outlook voor uitvoering van externe code in Windows

Microsoft Outlook kan worden omgezet in een C2-baken om op afstand code uit te voeren, zoals gedemonstreerd door een nieuw red team post-exploitatie framework genaamd “Specula,” dat vandaag is uitgebracht door cybersecuritybedrijf TrustedSec.

Dit C2-framework werkt door een aangepaste Outlook-startpagina te maken met behulp van WebView door misbruik te maken van CVE-2017-11774, een beveiligingsfout in Outlook die in oktober 2017 is verholpen.

“In een bestanddeelaanvalsscenario kan een aanvaller een speciaal vervaardigd documentbestand aanbieden dat is ontworpen om de kwetsbaarheid te misbruiken, en vervolgens gebruikers overtuigen om het documentbestand te openen en ermee te interageren,” zegt Microsoft.

Hoewel Microsoft de fout heeft verholpen en de gebruikersinterface om Outlook-startpagina’s weer te geven heeft verwijderd, kunnen aanvallers nog steeds kwaadaardige startpagina’s maken met behulp van Windows Register-waarden, zelfs op systemen waar de nieuwste Office 365-builds zijn geïnstalleerd.

Zoals Trusted uitlegt, draait Specula puur in de context van Outlook, en het werkt door een aangepaste Outlook-startpagina in te stellen via registerwaarden die verwijzen naar een interactieve Python-webserver.

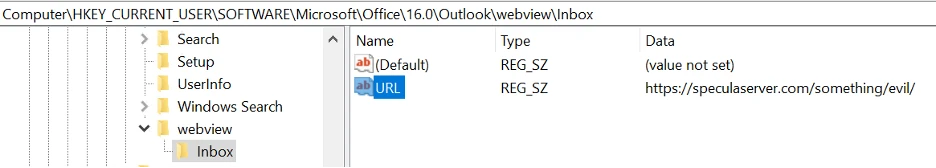

Om dat te doen, kunnen niet-opgehoogde bedreigingsactoren een URL-doel instellen in Outlook’s WebView-registervermeldingen onder HKEY_CURRENT_USERSoftwareMicrosoftOffice16.0OutlookWebView naar een externe website onder hun controle.

De door een aanvaller gecontroleerde Outlook-startpagina is ontworpen om aangepaste VBscript-bestanden te serveren die een aanvaller kan gebruiken om willekeurige commando’s uit te voeren op gecompromitteerde Windows-systemen.

“TrustedSec heeft dit specifieke kanaal kunnen gebruiken voor initiële toegang bij honderden cliënten, ondanks de bestaande kennis en preventieve maatregelen voor deze techniek,” zei TrustedSec.

“Wanneer een aangepaste startpagina is ingesteld door een van de door Microsoft aangeduide Register-vermeldingen in hun workaround, zal Outlook die HTML-pagina downloaden en weergeven in plaats van het normale mailboxelement (inbox, agenda, verstuurd, enz.) wanneer het betreffende tabblad is geselecteerd.”

“Vanaf de gedownloade HTML-pagina kunnen we VBscript of Jscript draaien binnen een bevoorrechte context met min of meer volledige toegang tot het lokale systeem, alsof we cscript / wscript.exe draaiden.”

Hoewel een apparaat eerst moet worden gecompromitteerd om de Outlook Register-invoer te configureren, kunnen aanvallers, eenmaal geconfigureerd, deze techniek gebruiken voor persistentie en om lateraal naar andere systemen te verspreiden.

Aangezien outlook.exe een vertrouwd proces is, maakt dit het voor aanvallers gemakkelijker om bestaande software te omzeilen terwijl commando’s worden uitgevoerd.

Zoals US Cyber Command (US CyberCom) vijf jaar geleden waarschuwde, werd de CVE-2017-11774 Outlook-kwetsbaarheid ook gebruikt om Amerikaanse overheidsinstanties aan te vallen.

Onderzoekers van Chronicle, FireEye, en Palo Alto Networks koppelden deze aanvallen later aan de door Iran gesponsorde APT33 cyber spionagegroep.

“FireEye zag APT34 voor het eerst CVE-2017-11774 gebruiken in juni 2018, gevolgd door adoptie door APT33 voor een aanzienlijk bredere campagne die begon in juli 2018 en ten minste een jaar doorging,” zeiden FireEye cybersecurity-onderzoekers destijds.

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.