Nieuwe Voldemort-malware misbruikt Google Sheets om gestolen gegevens op te slaan

Een nieuwe malwarecampagne verspreidt een eerder gedocumenteerde backdoor genaamd “Voldemort” naar organisaties wereldwijd, waarbij belastingdiensten uit de VS, Europa en Azië worden nagebootst.

Volgens een Proofpoint-rapport begon de campagne op 5 augustus 2024 en heeft deze meer dan 20.000 e-mails verzonden naar meer dan 70 doelgerichte organisaties, met een piek van 6.000 e-mails op één dag.

Meer dan de helft van alle doelgerichte organisaties bevinden zich in de verzekerings-, luchtvaart-, transport- en onderwijssectoren. De dreigingsacteur achter deze campagne is onbekend, maar Proofpoint gelooft dat het meest waarschijnlijke doel cyber-espionage is.

De aanval is vergelijkbaar met wat Proofpoint aan het begin van de maand beschreef, maar omvatte een andere malwareset in de laatste fase.

Belastingautoriteiten nabootsen

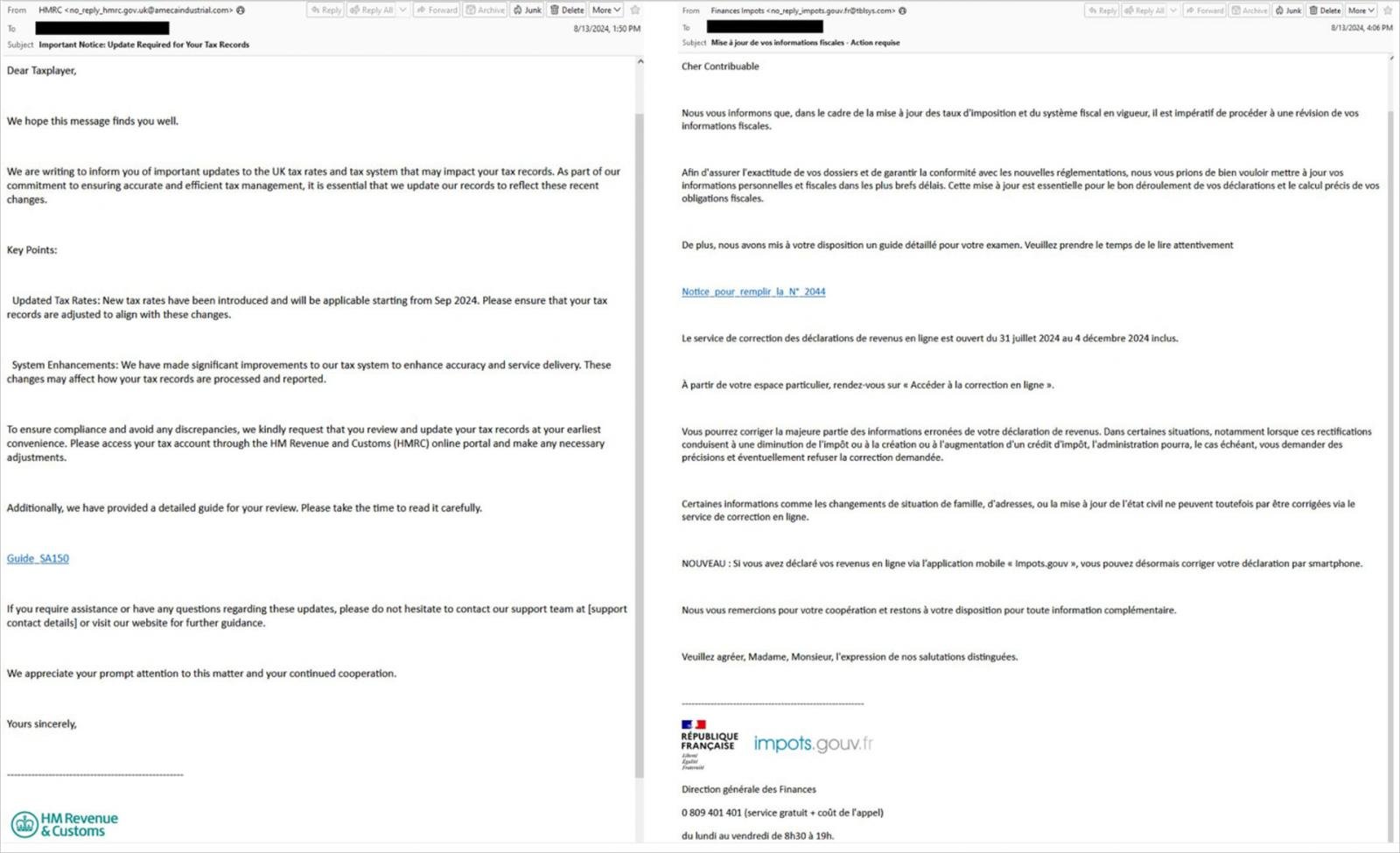

Een nieuw Proofpoint-rapport meldt dat de aanvallers phishing-e-mails opstellen die overeenkomen met de locatie van een doelgerichte organisatie op basis van openbare informatie.

De phishing-e-mails bootsen belastingautoriteiten van het land van de organisatie na, stellen dat er bijgewerkte belastinginformatie is en bevatten links naar bijbehorende documenten.

Bron: Proofpoint

Het klikken op de link brengt ontvangers naar een landingspagina gehost op InfinityFree, die Google AMP Cache URL’s gebruikt om het slachtoffer door te sturen naar een pagina met een “Klik om document te bekijken” knop.

Wanneer op de knop wordt geklikt, controleert de pagina de User Agent van de browser, en indien deze voor Windows is, wordt het doelwit doorgestuurd naar een search-ms URI (Windows Search Protocol) die verwijst naar een TryCloudflare-getunnelde URI. Niet-Windows-gebruikers worden doorgestuurd naar een lege Google Drive URL die geen kwaadaardige inhoud biedt.

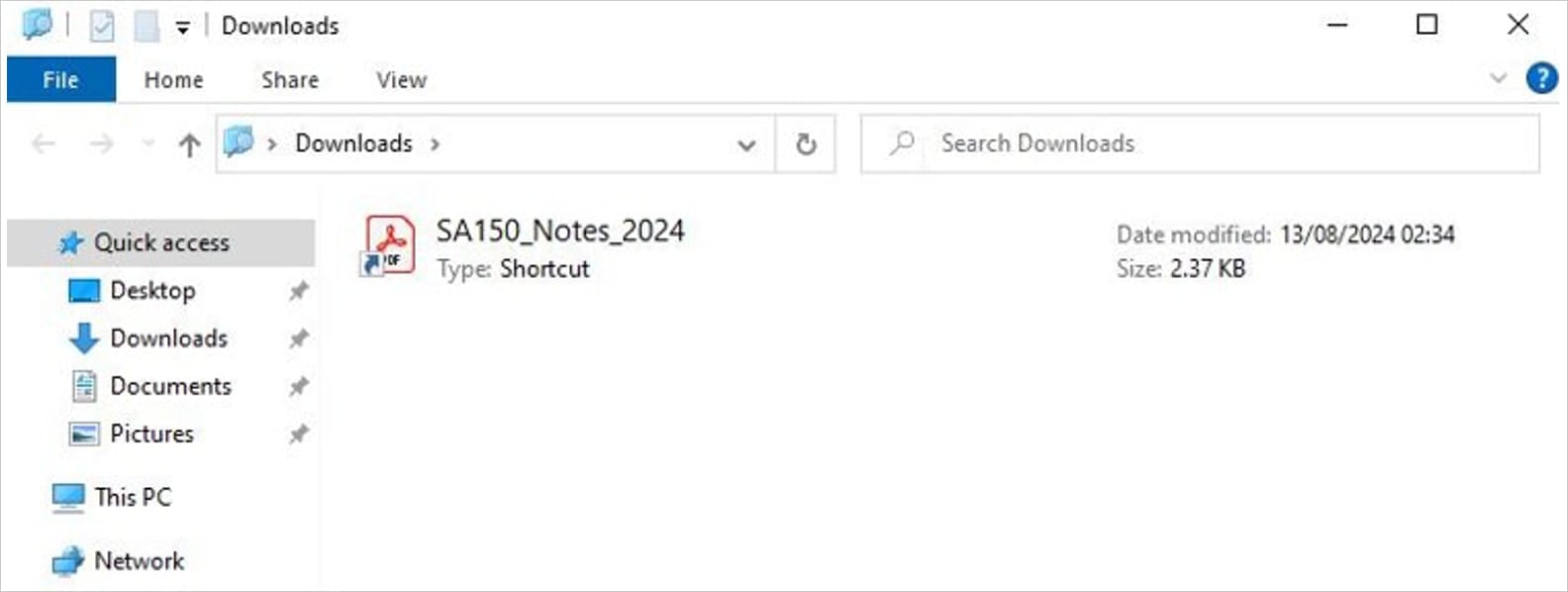

Als het slachtoffer interactie heeft met het search-ms-bestand, wordt Windows Explorer geactiveerd om een LNK- of ZIP-bestand te tonen dat vermomd is als een PDF.

Het gebruik van de search-ms: URI is de laatste tijd populair geworden bij phishing-campagnes omdat, hoewel dit bestand wordt gehost op een externe WebDAV/SMB deel, het zo lijkt alsof het lokaal in de Downloadmap staat om het slachtoffer te misleiden het te openen.

Bron: Proofpoint

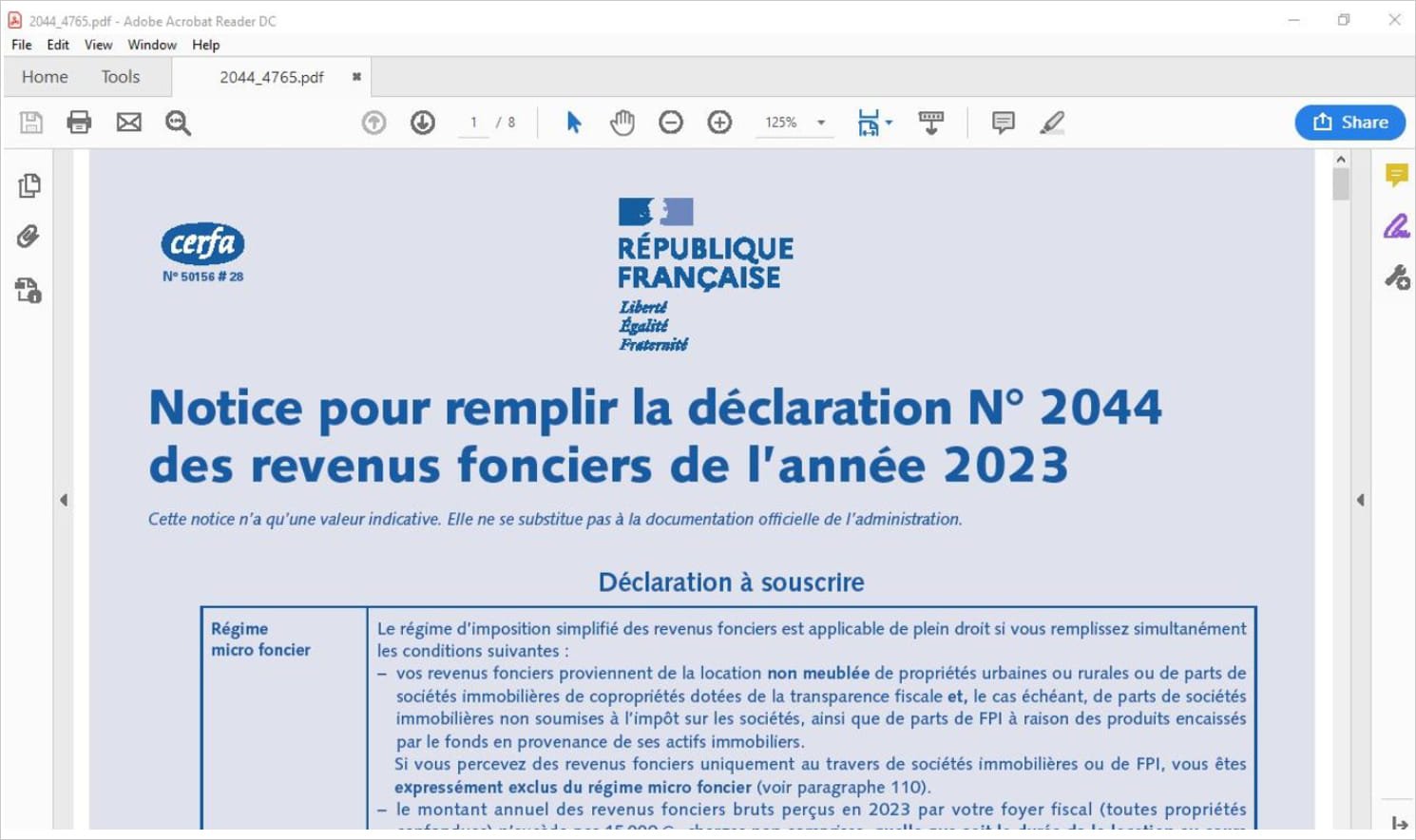

Dit uitvoeren activeert een Python-script van een andere WebDAV-share zonder het op de host te downloaden, wat systeeminformatie verzamelt om het slachtoffer te profileren. Tegelijkertijd wordt een lokaas-PDF weergegeven om de kwaadaardige activiteit te verbergen.

Bron: Proofpoint

Het script downloadt ook een legitiem Cisco WebEx uitvoerbaar bestand (CiscoCollabHost.exe) en een kwaadaardige DLL (CiscoSparkLauncher.dll) om Voldemort te laden via DLL-side-loading.

Misbruik van Google Sheets

Voldemort is een op C-gebaseerde backdoor die een breed scala aan opdrachten en bestandsbeheeracties ondersteunt, inclusief exfiltratie, nieuwe payloads op het systeem introduceren en het verwijderen van bestanden.

De lijst met ondersteunde opdrachten is hieronder gegeven:

- Ping – Test de connectiviteit tussen de malware en de C2-server.

- Dir – Haalt een directory-lijst van het geïnfecteerde systeem op.

- Download – Download bestanden van het geïnfecteerde systeem naar de C2-server.

- Upload – Upload bestanden van de C2-server naar het geïnfecteerde systeem.

- Exec – Voert een opgegeven opdracht of programma uit op het geïnfecteerde systeem.

- Copy – Kopieert bestanden of mappen binnen het geïnfecteerde systeem.

- Move – Verplaatst bestanden of mappen binnen het geïnfecteerde systeem.

- Sleep – Zet de malware in slaapstand voor een opgegeven duur, gedurende welke het geen activiteiten zal uitvoeren.

- Exit – Stopt de werking van de malware op het geïnfecteerde systeem.

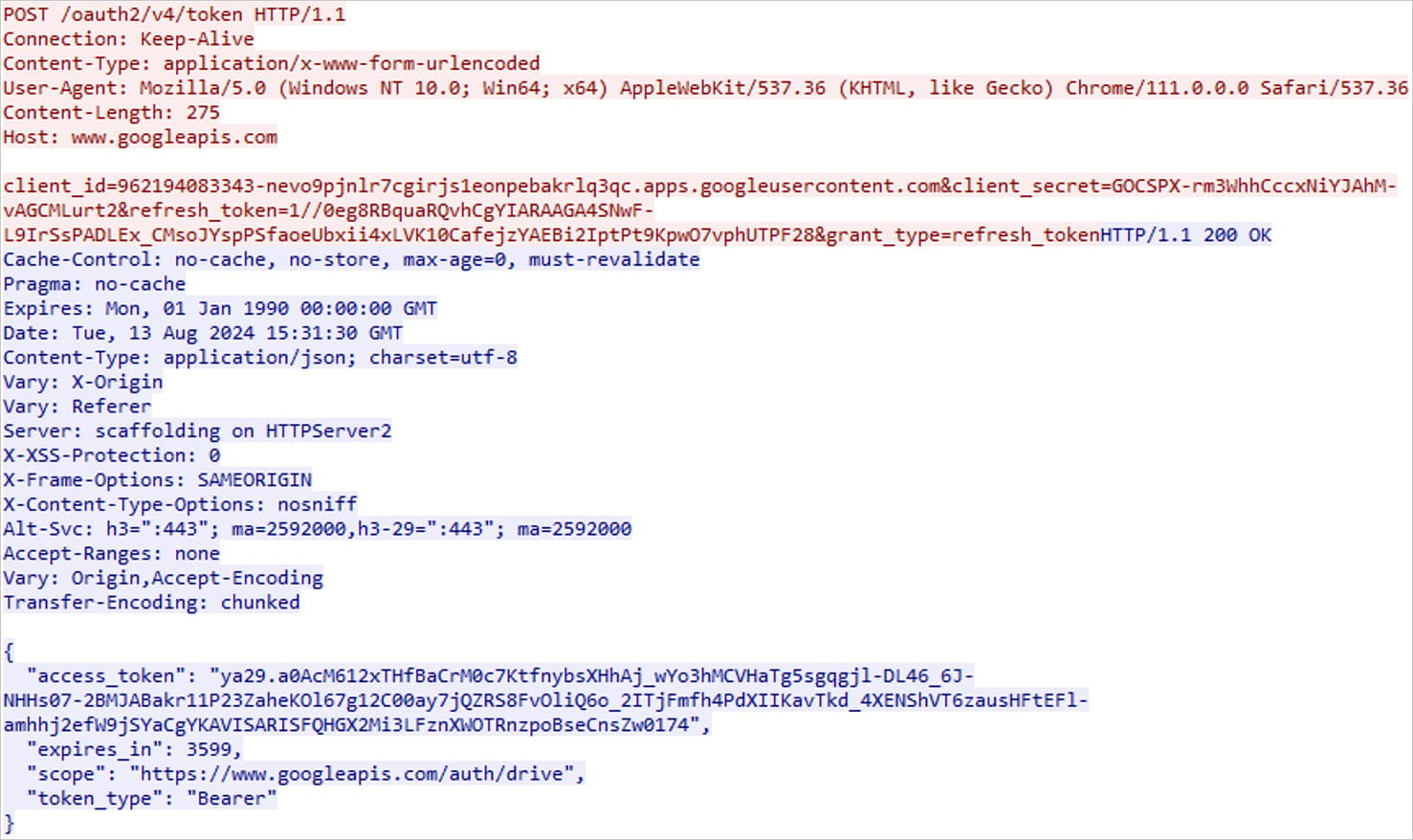

Een opmerkelijke eigenschap van Voldemort is dat het Google Sheets gebruikt als een command-and-control server (C2), door het te pingen om nieuwe opdrachten te krijgen om op het geïnfecteerde apparaat uit te voeren en als een opslagplaats voor gestolen gegevens.

Elk geïnfecteerde machine schrijft zijn gegevens naar specifieke cellen binnen het Google Sheet, die kunnen worden aangemerkt door unieke identificaties zoals UUID’s, wat isolatie en duidelijker beheer van de gecompromitteerde systemen garandeert.

Bron: Proofpoint

Voldemort gebruikt de API van Google met een ingebouwde client-ID, geheim en verfrissingstoken om te communiceren met Google Sheets, die zijn opgeslagen in de versleutelde configuratie.

Deze aanpak biedt de malware een betrouwbare en zeer beschikbare C2-kanaal, en vermindert ook de kans dat netwerkcommunicatie wordt gemarkeerd door beveiligingstools. Aangezien Google Sheets veel wordt gebruikt in het bedrijfsleven, maakt dit het blokkeren van de dienst ook onpraktisch.

In 2023 werd de Chinese hackinggroep APT41 eerder gezien wanneer zij Google Sheets gebruikten als een command-and-control server door middel van de red-teaming GC2 toolkit.

Om te beschermen tegen deze campagne, beveelt Proofpoint aan de toegang tot externe bestandsdelingsdiensten te beperken tot vertrouwde servers, het blokkeren van verbindingen met TryCloudflare indien niet actief nodig, en het monitoren van verdachte PowerShell-uitvoering.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.