NoName ransomware-bende verspreidt RansomHub-malware in recente aanvallen

De NoName-ransomwarebende probeert al meer dan drie jaar een reputatie op te bouwen door zich te richten op kleine en middelgrote bedrijven wereldwijd met zijn encryptiesoftware en werkt mogelijk nu als een RansomHub-affiliate.

De bende gebruikt aangepaste tools, bekend als de Spacecolon-malwarefamilie, en zet deze in na toegang te hebben verkregen tot een netwerk via brute force-methoden en het uitbuiten van oudere kwetsbaarheden zoals EternalBlue (CVE-2017-0144) of ZeroLogon (CVE-2020-1472).

Bij recentere aanvallen gebruikt NoName de ScRansom-ransomware, die de Scarab-encryptor vervangt. Bovendien probeerde de dreigingsactor naam te maken door te experimenteren met de gelekte LockBit 3.0-ransomwarebouwer, een vergelijkbare dataleksite te creëren en soortgelijke losgeldnotities te gebruiken.

ScRansom-ransomware

Cyberbeveiligingsbedrijf ESET volgt de NoName-bende als CosmicBeetle en volgt zijn activiteiten sinds 2023, met de opkomst van ScRansom, een op Delphi-gebaseerde bestandscoderende malware.

In een rapport vandaag merken de onderzoekers op dat hoewel ScRansom (onderdeel van de Spacecolon-malwarefamilie) niet zo geavanceerd is als andere bedreigingen op het gebied van ransomware, het een dreiging is die blijft evolueren.

De malware ondersteunt gedeeltelijke versleuteling met verschillende snelheidsmodi om aanvallers enige flexibiliteit te bieden, en heeft ook een ‘ERASE’-modus die de inhoud van bestanden vervangt door een constante waarde, waardoor ze onherstelbaar worden.

ScRansom kan bestanden coderen op alle schijven, inclusief vaste, externe en verwijderbare media, en stelt de operator in staat te bepalen welke bestandsextensies moeten worden getarget via een aanpasbare lijst.

Voordat de encryptor wordt gestart, beëindigt ScRansom een lijst met processen en services op de Windows-host, waaronder Windows Defender, de Volume Shadow Copy, SVCHost, RDPclip, LSASS en processen die verband houden met VMware-tools.

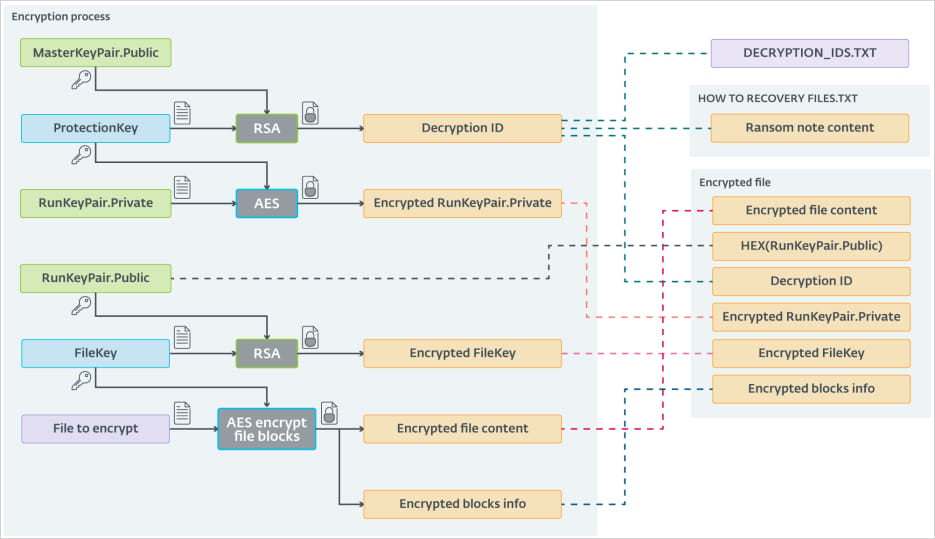

ESET wijst erop dat het encryptieschema van ScRansom nogal gecompliceerd is, met behulp van een combinatie van AES-CTR-128 en RSA-1024, en een extra AES-sleutel die wordt gegenereerd om de openbare sleutel te beschermen.

Bron: ESET

De meerstapsprocedure die meerdere sleuteluitwisselingen omvat, introduceert echter soms fouten die ertoe kunnen leiden dat het niet lukt om de bestanden te ontsleutelen, zelfs als de juiste sleutels worden gebruikt.

Bovendien, als de ransomware een tweede keer op hetzelfde apparaat wordt uitgevoerd, of in een netwerk van meerdere verschillende systemen, zullen nieuwe sets unieke sleutels en slachtoffer-ID’s worden gegenereerd, waardoor het ontsleutelingsproces nogal complex wordt.

ESET benadrukt een geval van een slachtoffer dat na het betalen van ScRansom 31 decryptie-ID’s en AES ProtectionKeys ontving en nog steeds niet in staat was alle versleutelde bestanden te herstellen.

NoName heeft brute force gebruikt om toegang te krijgen tot netwerken, maar de dreigingsactor maakt ook gebruik van verschillende kwetsbaarheden die waarschijnlijker aanwezig zijn in omgevingen van kleine en middelgrote bedrijven:

• CVE-2017-0144 (alias EternalBlue),

• CVE-2023-27532 (een kwetsbaarheid in een Veeam Backup & Replication-component)

• CVE-2021-42278 en CVE-2021-42287 (AD-privilege-escalatiekwetsbaarheden) via noPac

• CVE-2022-42475 (een kwetsbaarheid in FortiOS SSL-VPN)

• CVE-2020-1472 (alias Zerologon)

Een recent rapport van Pure7, een cyberbeveiligingsbedrijf in Turkije, vermeldt ook dat CVE-2017-0290 is misbruikt bij NoName-aanvallen via een batchbestand (DEF1.bat) dat wijzigingen aanbrengt in het Windows-register om functies, services of taken van Windows Defender uit te schakelen.

NoName gebruikt RansomHub-tools

NoName’s opkomst tot de status van RansomHub-affiliate werd voorafgegaan door een reeks stappen die de toewijding van de bende aan het ransomwarebedrijf tonen. Omdat ScRansom geen gevestigde naam was op het toneel, besloot de bende een andere benadering te volgen om zijn zichtbaarheid te vergroten.

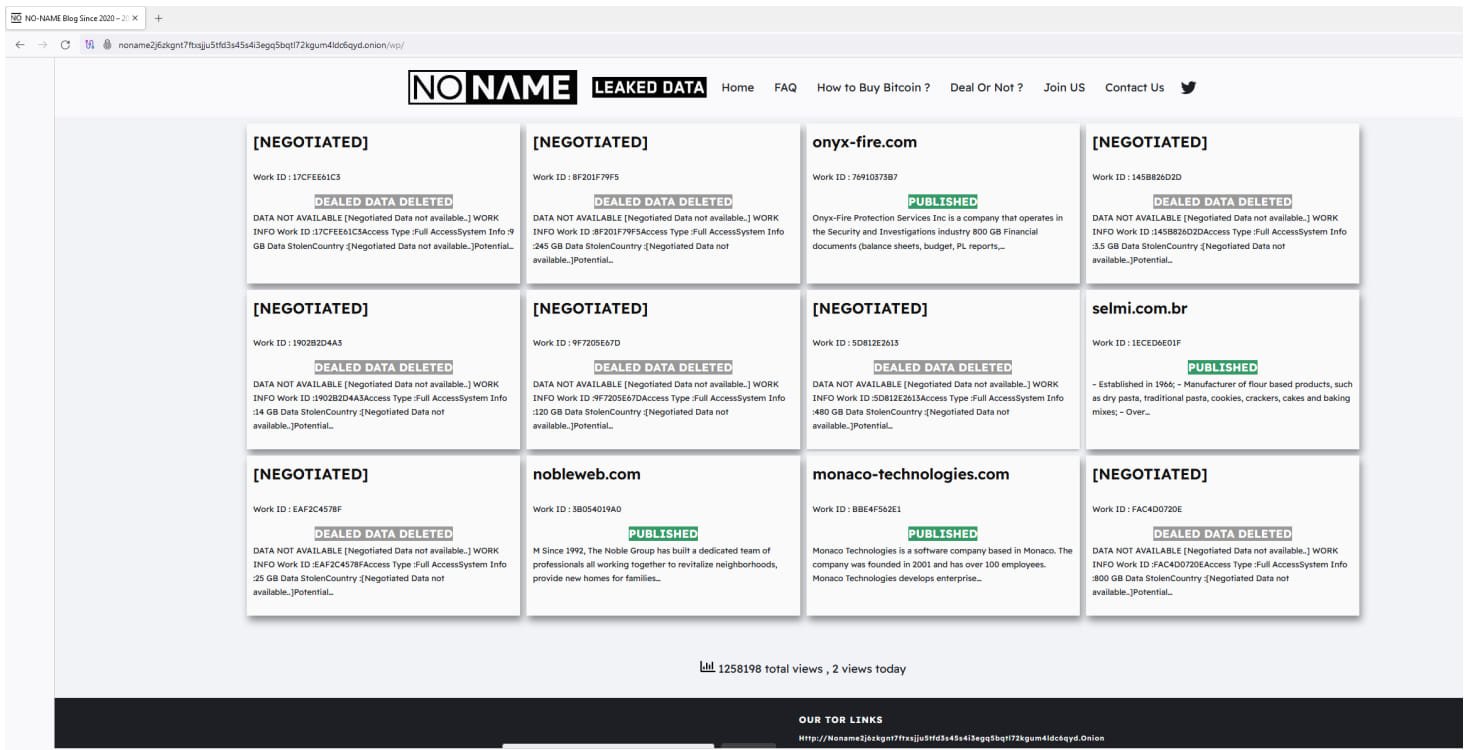

In september 2023 richtte CosmicBeetle een afpersingsite op het dark web op met de merknaam ‘NONAME’, die een aangepaste kopie was van de LockBit-datalekswebsite (DLS) die slachtoffers bevatte die eigenlijk door LockBit waren gecompromitteerd, niet door ScRansom, ontdekten de onderzoekers na controle op meerdere DLS-trackingservices.

Bron: ESET

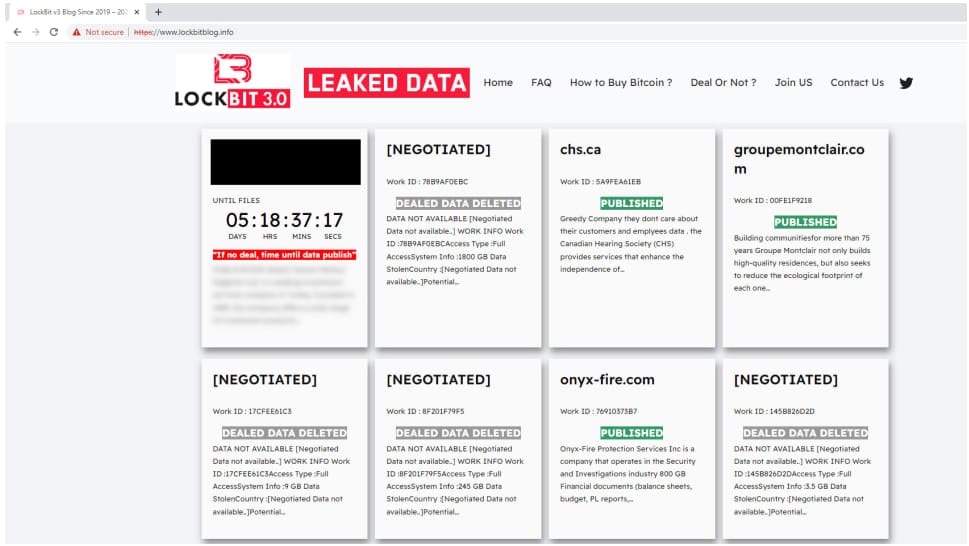

In november 2023 intensiveerde de dreigingsactor zijn imitatiepoging door het domein lockbitblog[.]info te registreren en de DLS te markeren met het LockBit-thema en -logo.

Bron: ESET

De onderzoekers ontdekten ook enkele recente aanvallen waarbij een LockBit-monster werd ingezet, maar de losgeldbrief een slachtoffer-ID bevatte die ze al aan CosmicBeetle hadden gekoppeld. Bovendien overlappen de toolset in het incident met de malware die wordt toegeschreven aan de dreigingsactor CosmicBeetle/NoName.

Bij het onderzoeken van een ransomware-incident dat begin juni begon met een mislukt ScRansom-deployment, ontdekten ESET-onderzoekers dat de dreigingsactor minder dan een week later op dezelfde machine de RansomHub’s EDR-killer uitvoerde, een tool die privilege-escalatie en het uitschakelen van beveiligingsagenten mogelijk maakt door een legitieme, kwetsbare driver op de doelapparaten te implementeren.

Twee dagen later, op 10 juni, voerden de hackers de RansomHub-ransomware uit op de gecompromitteerde machine.

De onderzoekers merken de methode op voor het extraheren van de EDR-killer, wat typisch was voor CosmicBeetle en niet voor een RansomHub-affiliate.

Aangezien er geen openbare lekken zijn van de RansomHub-code of zijn bouwer, “geloven ESET-onderzoekers met gemiddelde zekerheid dat CosmicBeetle zichzelf heeft ingeschreven als een nieuwe RansomHub-affiliate.”

Hoewel de affiliatie met RansomHub niet zeker is, zegt ESET dat de ScRansom-encryptor in actieve ontwikkeling is. In combinatie met de switch van ScRansom naar LockBit, geeft dit aan dat CosmicBeetle geen tekenen vertoont van opgeven.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.