Ontmoet Brain Cipher — De nieuwe ransomware verantwoordelijk voor de aanval op het datacenter in Indonesië

De nieuwe Brain Cipher ransomware-operatie is begonnen met het aanvallen van organisaties wereldwijd en kreeg media-aandacht door een recente aanval op het tijdelijke Nationale Datacentrum van Indonesië.

Indonesië bouwt Nationale Datacentra om servers veilig op te slaan die door de overheid worden gebruikt voor online diensten en datahosting.

Op 20 juni werd een van de tijdelijke Nationale Datacentra getroffen door een cyberaanval die de servers van de overheid versleutelde en de immigratiediensten, paspoortcontroles, het uitgeven van evenementenvergunningen en andere online diensten verstoorde.

De overheid bevestigde dat een nieuwe ransomware-operatie, Brain Cipher, achter de aanval zat en meer dan 200 overheidsinstanties verstoorde.

Brain Cipher eiste $8 miljoen in de Monero cryptocurrency om een decryptor te ontvangen en om de vermeend gestolen gegevens niet te lekken.

BleepingComputer heeft vernomen dat de dreigingsactoren in de onderhandelingschat hebben verklaard een “persbericht” uit te geven over de “kwaliteit van gegevensbescherming” bij de aanval, wat waarschijnlijk aangeeft dat gegevens zijn gestolen.

Wie is Brain Cipher

Brain Cipher is een nieuwe ransomware-operatie die eerder deze maand is gelanceerd en aanvallen uitvoert op organisaties wereldwijd.

Hoewel de ransomware-groep aanvankelijk zonder dataleksite werd gelanceerd, verwijzen hun laatste losgeldbrieven nu naar een dergelijke site, wat aangeeft dat gegevens nog steeds in de aanval zitten en zullen worden gebruikt in dubbele afpersingsschema’s.

BleepingComputer is op de hoogte van talrijke samples van de Brain Cipher ransomware die de afgelopen twee weken naar verschillende malware-deelsites zijn geüpload.

Deze samples [1, 2, 3] zijn gemaakt met behulp van de gelekte LockBit 3.0 builder, die andere dreigingsactoren veelvuldig hebben misbruikt om hun eigen ransomware-operaties te lanceren.

Brain Cipher heeft echter enkele kleine wijzigingen aangebracht in de encryptor.

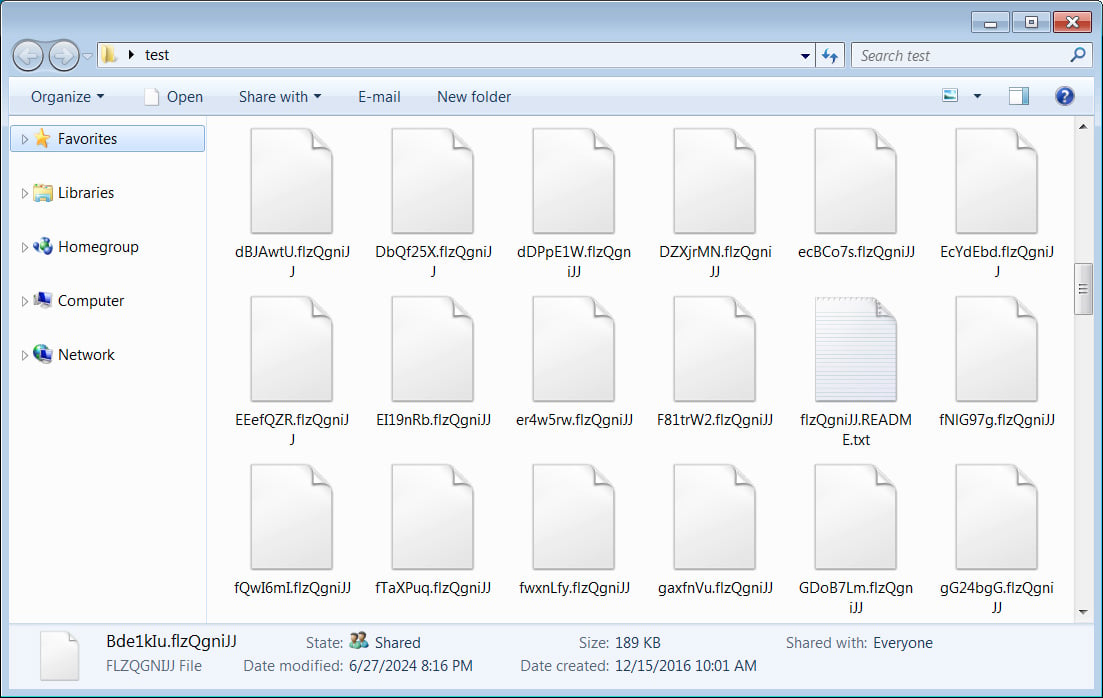

Een van die wijzigingen is dat het niet alleen een extensie aan het versleutelde bestand toevoegt, maar ook de bestandsnaam versleutelt, zoals hieronder te zien is.

Bron: BleepingComputer

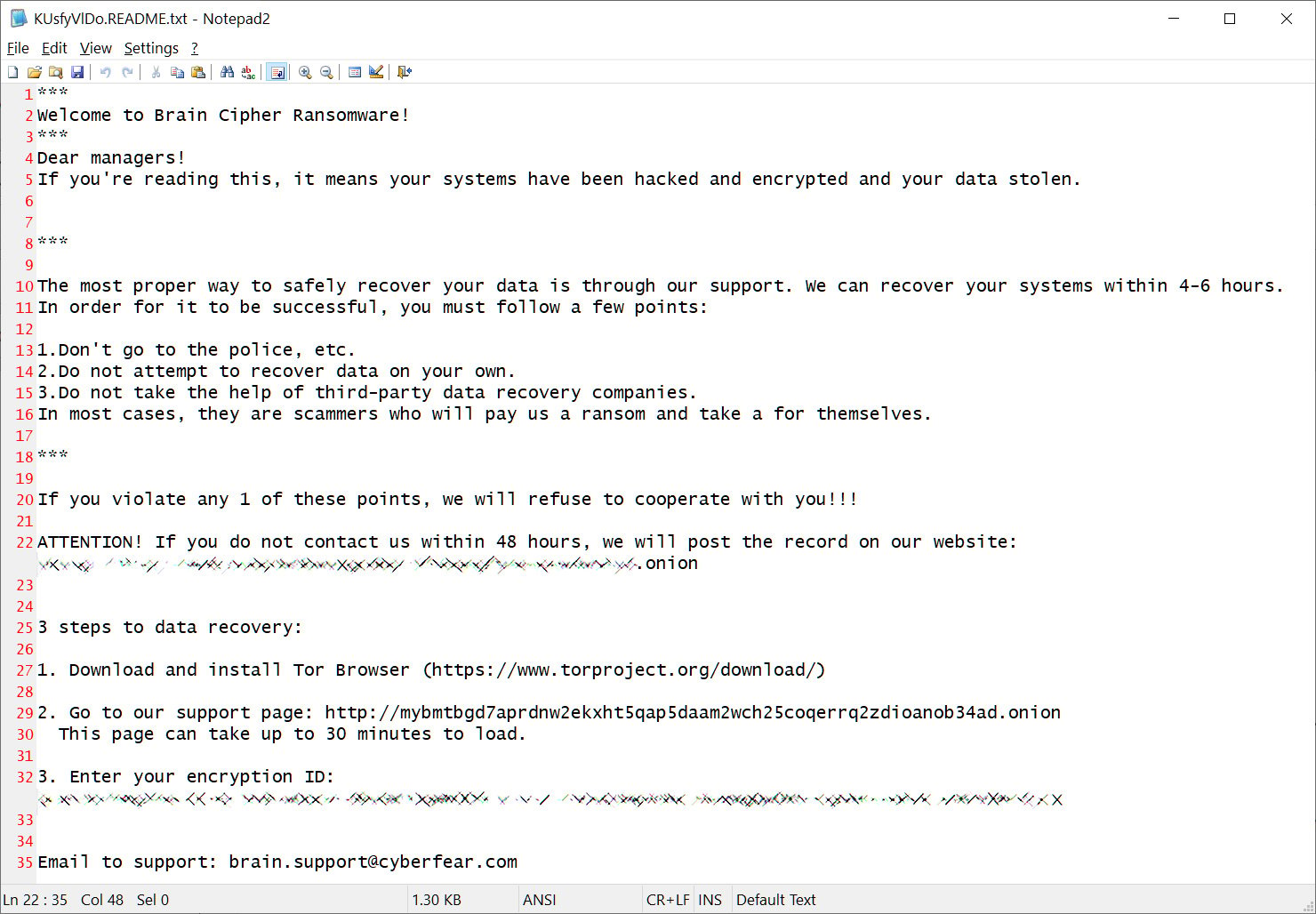

De encryptor zal ook losgeldbrieven aanmaken met de naam in het formaat van [extensie].README.txt, zoals hieronder te zien is. Deze losgeldbrieven beschrijven kort wat er is gebeurd, maken bedreigingen en verwijzen naar de onderhandelings- en dataleksites op het Tor-netwerk.

Bron: BleepingComputer

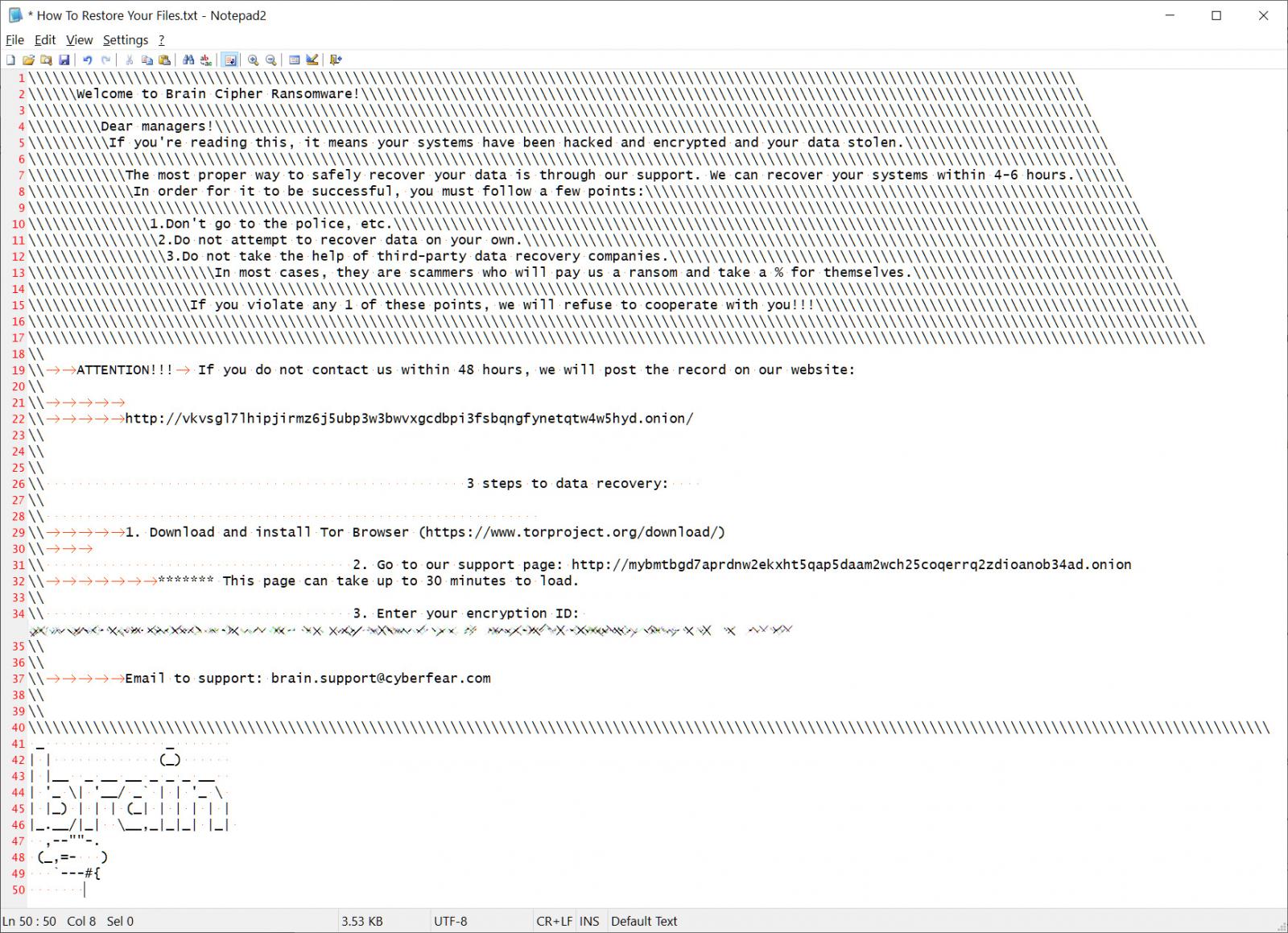

In een brief gezien door BleepingComputer, week de dreigingsactor enigszins af van het sjabloon en gebruikte de bestandsnaam ‘How To Restore Your Files.txt.’

Bron: BleepingComputer

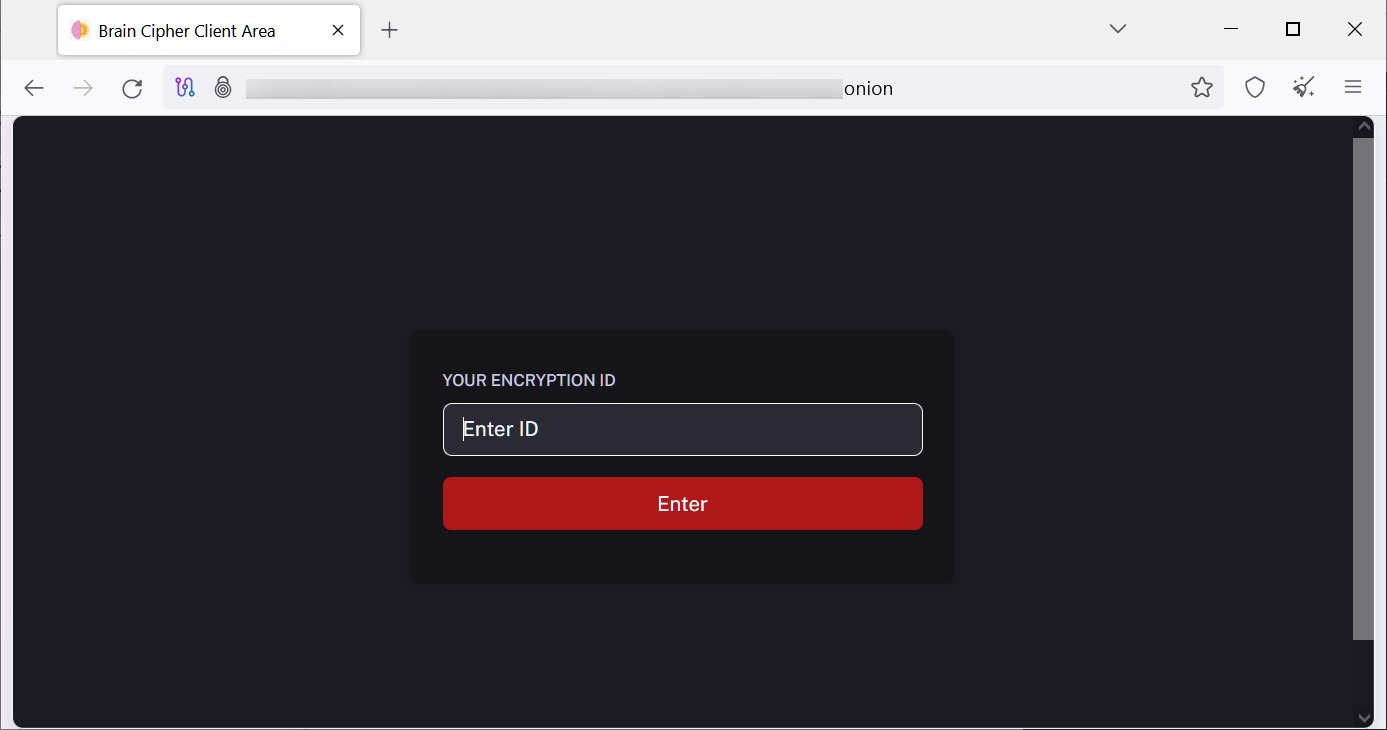

Elk slachtoffer heeft een unieke versleutelings-ID die wordt ingevoerd op de onderhandelingssite van de dreigingsactor op het Tor-netwerk. Net als veel andere recente ransomware-operaties, is de onderhandelingssite vrij eenvoudig en bevat het alleen een chatsysteem dat het slachtoffer kan gebruiken om te communiceren met de ransomware-groep.

Bron: BleepingComputer

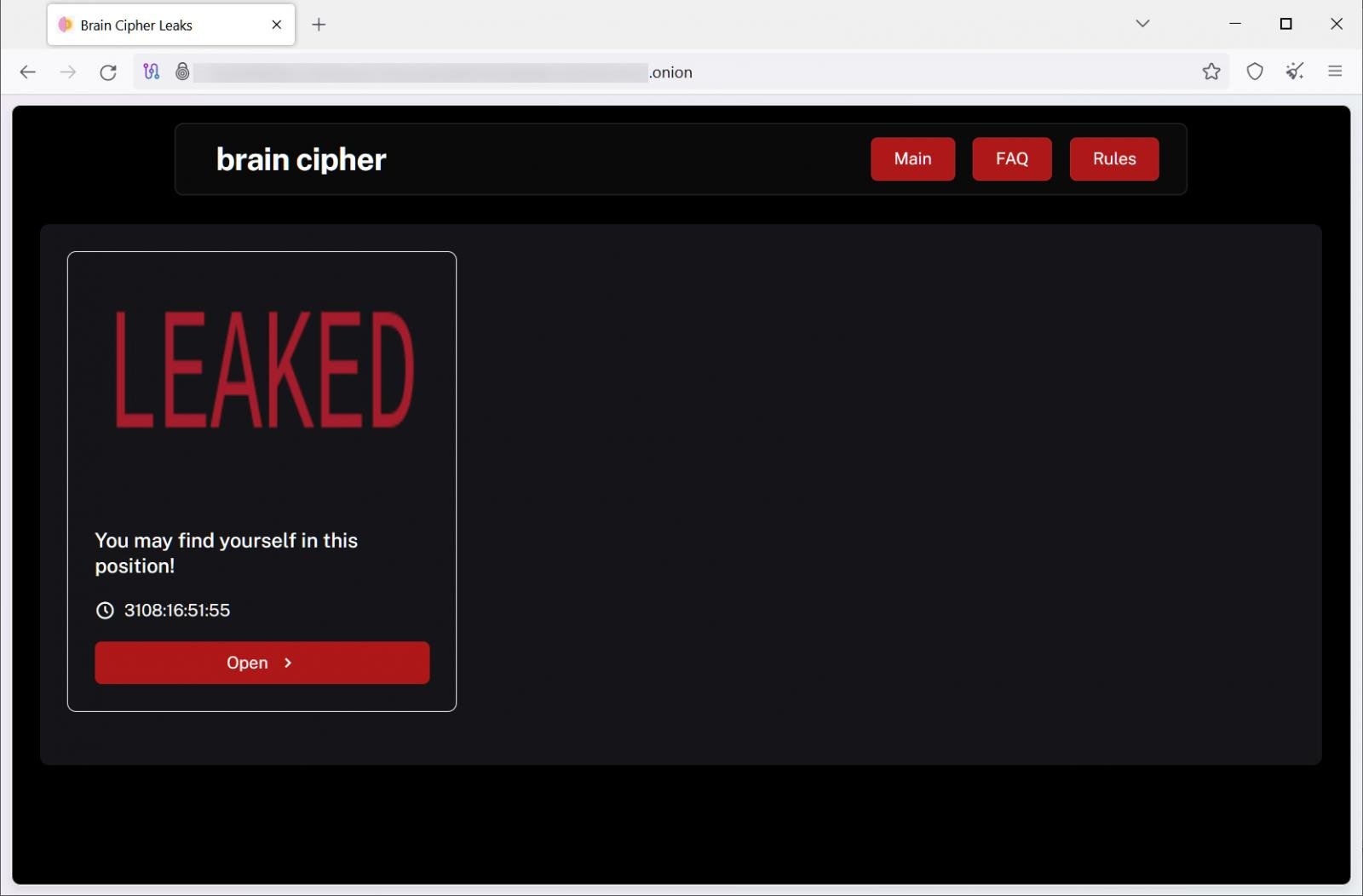

Nieuwe dataleksite gelanceerd

Net als andere ransomware-operaties zal Brain Cipher een bedrijfsnetwerk binnendringen en zich lateraal verspreiden naar andere apparaten. Zodra de dreigingsactoren Windows-domein beheerdersreferenties hebben verkregen, verspreiden ze de ransomware door het netwerk.

Echter, voordat bestanden worden versleuteld, zullen de dreigingsactoren bedrijfsgegevens stelen als drukmiddel in hun afpersingspogingen, waarbij ze slachtoffers waarschuwen dat deze openbaar zullen worden gemaakt als er geen losgeld wordt betaald.

Brain Cipher is niet anders en heeft onlangs een nieuwe dataleksite gelanceerd die momenteel nog geen slachtoffers vermeldt.

Bron: BleepingComputer

Uit onderhandelingen die BleepingComputer heeft gezien, heeft de ransomware-groep losgeldbedragen geëist variërend van $20,000 tot $8 miljoen.

Aangezien de encryptor is gebaseerd op de gelekte LockBit 3 encryptor, is deze in het verleden grondig geanalyseerd, en tenzij Brain Cipher het encryptie-algoritme heeft aangepast, zijn er geen bekende manieren om bestanden gratis te herstellen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.