PKfail Secure Boot-omzeiling laat aanvallers UEFI-malware installeren

Honderden UEFI-producten van 10 leveranciers zijn vatbaar voor compromittering door een kritisch probleem in de firmware-toeleveringsketen, bekend als PKfail, waardoor aanvallers Secure Boot kunnen omzeilen en malware kunnen installeren.

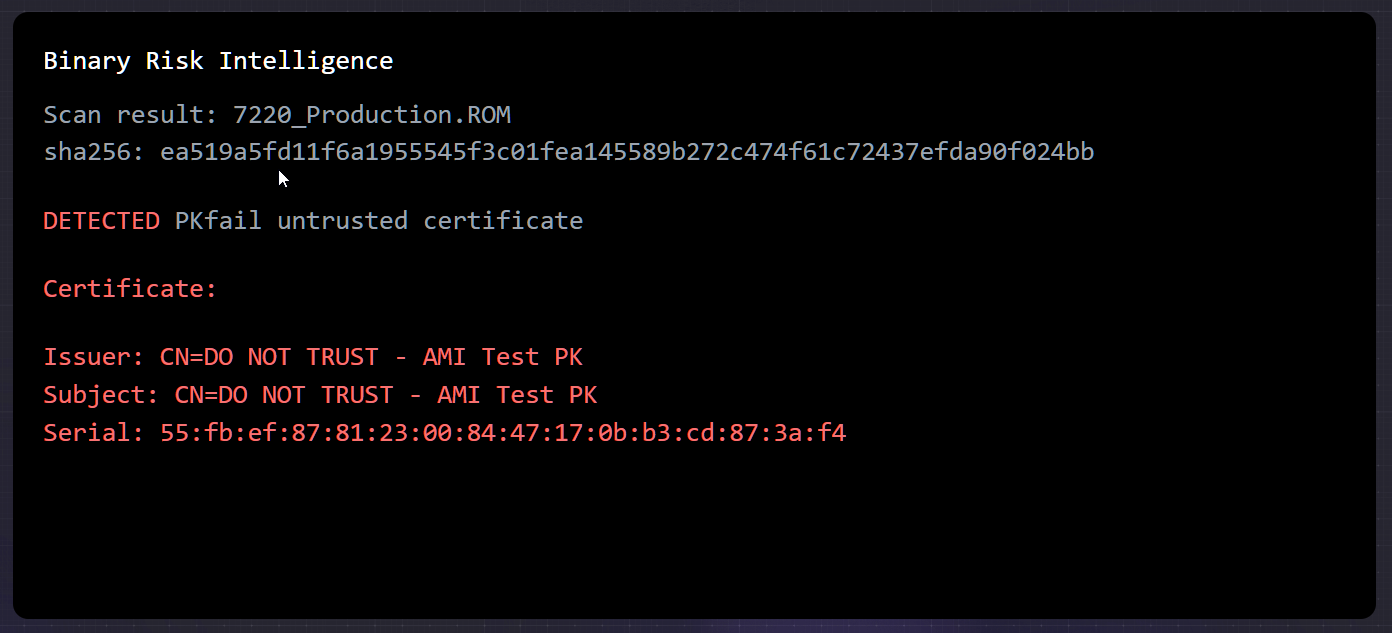

Zoals het Binarly Research Team ontdekte, gebruiken getroffen apparaten een test Secure Boot “hoofdsleutel”—ook bekend als Platform Key (PK)—gegenereerd door American Megatrends International (AMI), die was gemarkeerd als “DO NOT TRUST” en die door upstream-leveranciers had moeten worden vervangen door hun eigen veilig gegenereerde sleutels.

“Deze Platform Key, die de Secure Boot-databases beheert en de vertrouwensketen van firmware naar het besturingssysteem handhaaft, wordt vaak niet vervangen door OEM’s of apparaatleveranciers, waardoor apparaten worden geleverd met niet-vertrouwde sleutels,” aldus het Binarly Research Team.

De UEFI-apparaatmakers die onbetrouwbare testsleutels gebruikten bij 813 producten zijn onder andere Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo en Supermicro.

In mei 2023 ontdekte Binarly een beveiligingsincident in de toeleveringsketen waarbij privé-sleutels van Intel Boot Guard waren uitgelekt en meerdere leveranciers werden beïnvloed. Zoals eerst gerapporteerd door BleepingComputer, lekte de Money Message afpersingsbende MSI-broncode voor firmware die door de moederborden van het bedrijf wordt gebruikt.

De code bevatte privé-sleutels voor het ondertekenen van afbeeldingen voor 57 MSI-producten en privé-sleutels van Intel Boot Guard voor nog eens 116 MSI-producten.

Eerder dit jaar werd ook een privésleutel van American Megatrends International (AMI) met betrekking tot de Secure Boot “hoofdsleutel” gelekt, wat verschillende fabrikanten van bedrijfsapparatuur trof. De getroffen apparaten zijn nog steeds in gebruik en de sleutel wordt gebruikt in recent uitgebrachte bedrijfsapparaten.

PKfail-impact en aanbevelingen

Zoals Binarly uitlegt, stelt het met succes exploiteren van dit probleem bedreigingsactoren met toegang tot kwetsbare apparaten en het privé-deel van de Platform Key in staat om Secure Boot te omzeilen door de Key Exchange Key (KEK)-database, de Handtekeningendatabase (db) en de Verboden Handtekeningendatabase (dbx) te manipuleren.

Na het compromitteren van de gehele beveiligingsketen, van firmware tot het besturingssysteem, kunnen ze kwaadaardige code ondertekenen, waarmee ze UEFI-malware zoals CosmicStrand en BlackLotus kunnen inzetten.

“De eerste firmware die kwetsbaar was voor PKfail werd uitgebracht in mei 2012, terwijl de laatste werd uitgebracht in juni 2024. Over het geheel genomen maakt dit dit toeleveringsketenprobleem een van de langstdurende van zijn soort, met een duur van meer dan 12 jaar,” voegde Binarly toe.

“De lijst met getroffen apparaten, die op dit moment bijna 900 apparaten bevat, is te vinden in ons BRLY-2024-005-advies. Een nadere blik op de scanresultaten onthulde dat ons platform 22 unieke onbetrouwbare sleutels heeft geëxtraheerd en geïdentificeerd.”

Om PKfail te mitigeren, wordt leveranciers geadviseerd om de Platform Key te genereren en te beheren door cryptografische beheerspraktijken voor sleutels te volgen, zoals Hardware Security Modules.

Het is ook essentieel om eventuele testsleutels die door onafhankelijke BIOS-leveranciers zoals AMI worden verstrekt, te vervangen door hun eigen veilig gegenereerde sleutels.

Gebruikers moeten firmware-updates van apparaatleveranciers monitoren en alle beveiligingspatches die het PKfail-toeleveringsketenprobleem aanpakken zo snel mogelijk toepassen.

Binarly heeft ook de pk.fail-website gepubliceerd, die gebruikers helpt om firmwarebinaries gratis te scannen om PKfail-gevoelige apparaten en kwaadaardige payloads te vinden.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.