Proofpoint-instellingen uitgebuit om dagelijks miljoenen phishing-e-mails te versturen

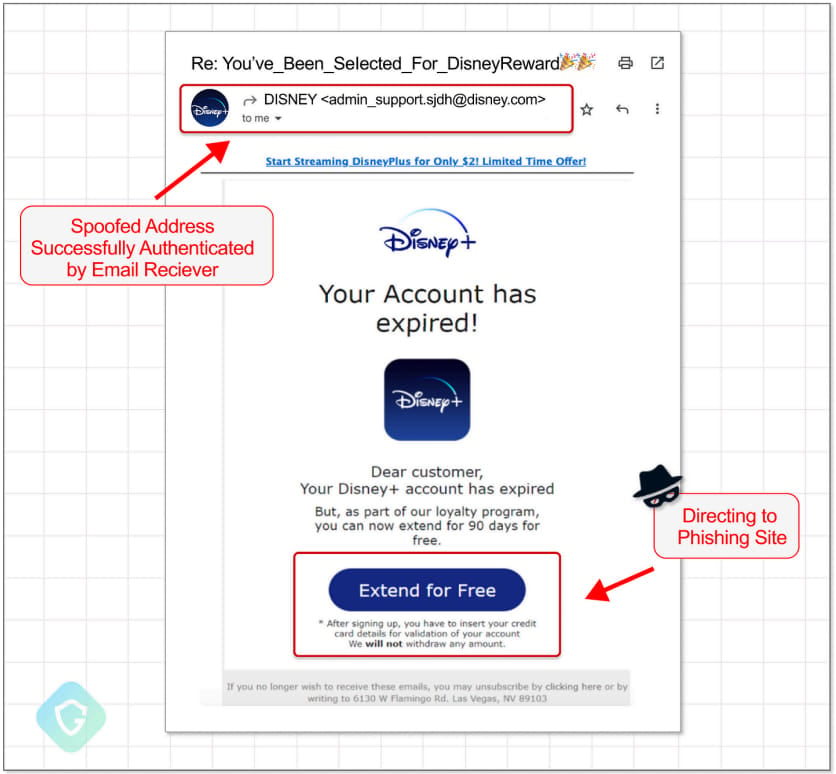

Een grootschalige phishingcampagne genaamd “EchoSpoofing” maakte misbruik van nu verholpen, zwakke permissies in Proofpoint’s e-mailbeveiligingsservice om miljoenen vervalste e-mails te versturen die deden alsof ze afkomstig waren van grote bedrijven zoals Disney, Nike, IBM en Coca-Cola, om Fortune 100-bedrijven te targeten.

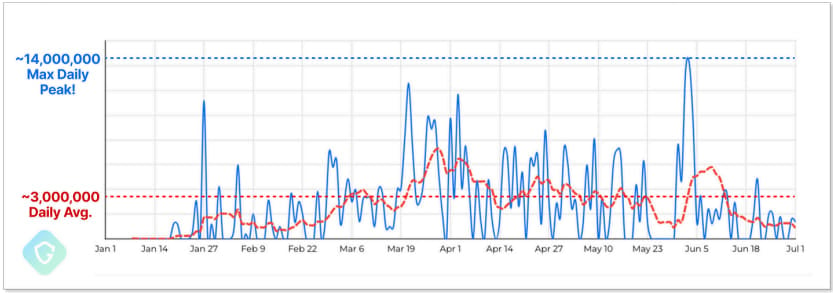

De campagne begon in januari 2024 en verspreidde dagelijks gemiddeld 3 miljoen vervalste e-mails, met een piek van 14 miljoen e-mails begin juni.

Bron: Guardio Labs

De phishing-e-mails waren ontworpen om gevoelige persoonlijke informatie te stelen en ongeautoriseerde kosten te veroorzaken. Ze bevatten ook juist geconfigureerde Sender Policy Framework (SPF) en Domain Keys Identified Mail (DKIM) handtekeningen, waardoor ze authentiek leken voor de ontvangers.

Bron: Guardio Labs

Guardio Labs hielp de phishingcampagne en het beveiligingslek in Proofpoint’s e-mailrelayservers te ontdekken. In mei 2024 brachten zij het bedrijf op de hoogte en hielpen hen het probleem op te lossen.

De EchoSpoofing-campagne

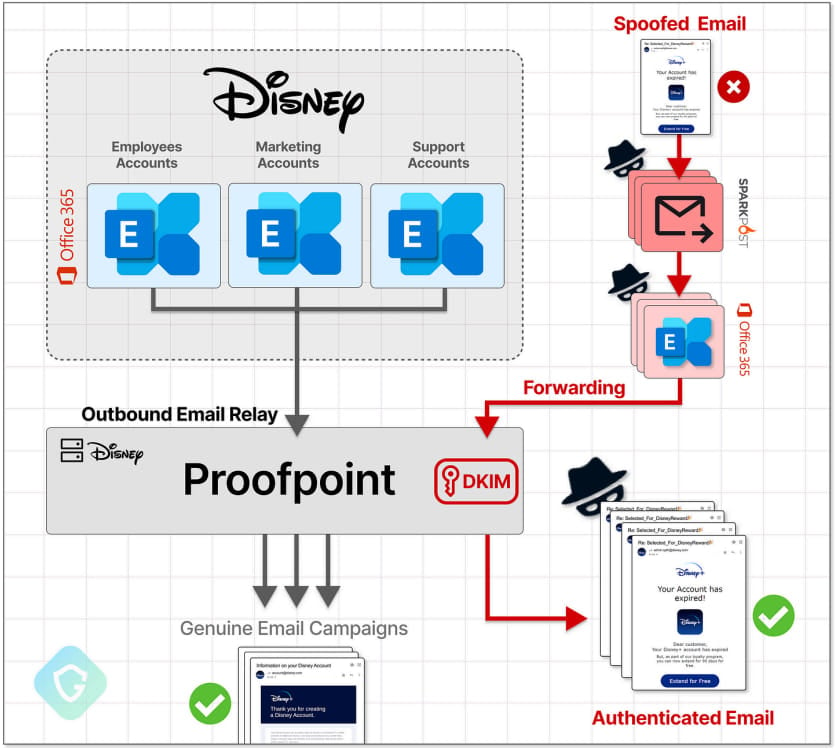

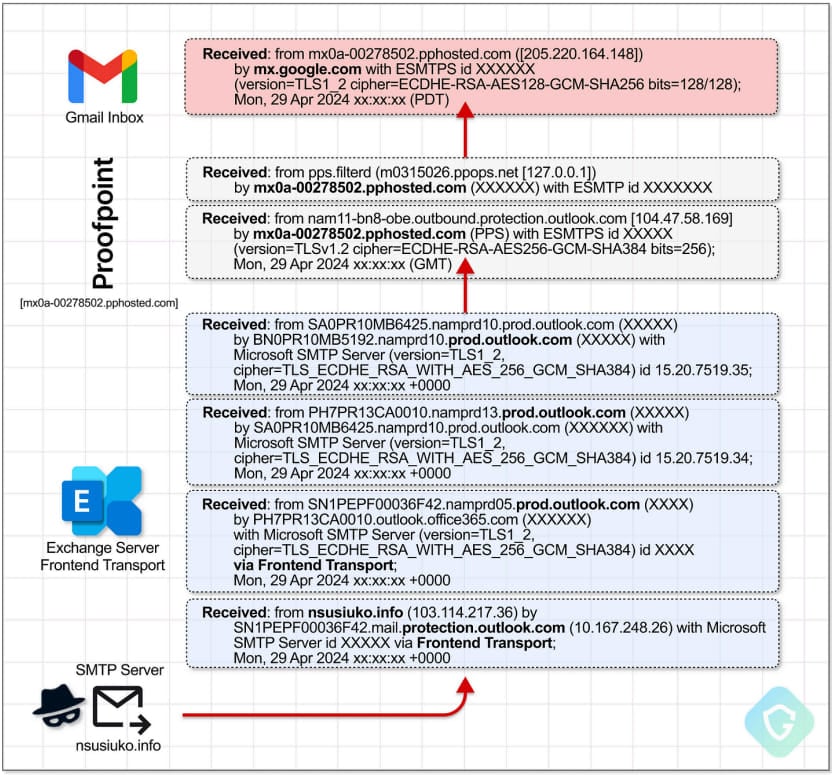

Om de campagne uit te voeren, zetten de dreigingsactoren hun eigen SMTP-servers op om vervalste e-mails met gemanipuleerde headers te creëren en relayeerden deze vervolgens via Proofpoint’s relayservers met behulp van gecompromitteerde of malafide Microsoft Office 365-accounts.

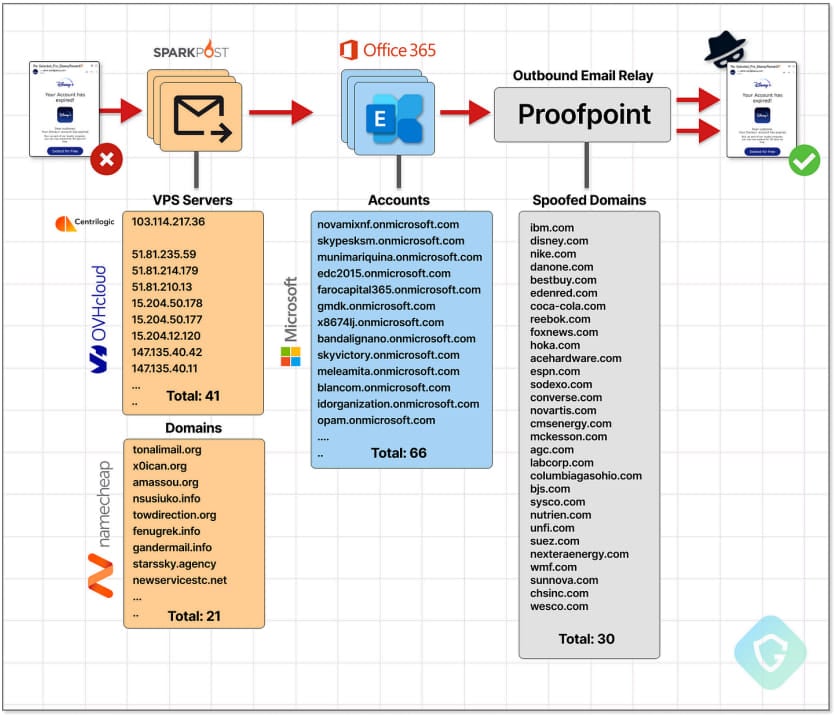

De aanvallers gebruikten Virtual Private Servers (VPS) gehost door OVHCloud en Centrilogic om de e-mails te verzenden en gebruikten verschillende domeinen geregistreerd via Namecheap.

Bron: Guardio Labs

De dreigingsactoren konden SPF-controles doorstaan en e-mails verzenden via Proofpoint’s servers dankzij een zeer permissief SPF-record dat geconfigureerd was op domeinen door de e-mailbeveiligingsdiensten.

Bij het configureren van een domein om Proofpoint’s e-mailgateway te gebruiken, biedt het bedrijf een configuratieoptie om de verschillende e-mailservices te selecteren waarmee je wilt toestaan dat e-mail gerelayeerd wordt.

Wanneer Office 365 werd geselecteerd, werd er een extreem permissief SPF-record gecreëerd, waardoor elk Office 365/Microsoft 365-account e-mail kon relayeren via Proofpoint’s beveiligde e-mailservice.

include:spf.protection.outlook.com include:spf-00278502.pphosted.com

In de standaardinstelling kunnen geen specifieke accounts of tenants worden gespecificeerd. In plaats daarvan vertrouwde Proofpoint op elk Office 365 IP-adresbereik, wat betekende dat elk account de relay kon gebruiken.

Voor DKIM, wanneer een bedrijf met Proofpoint werkt, uploadt het zijn DKIM private sleutels naar het platform zodat e-mails die door de service stromen correct worden ondertekend.

Aangezien de e-mails nu zowel de DKIM- als de SPF-controles doorstonden, mochten ze in de inboxen terechtkomen zonder als spam te worden gemarkeerd.

Guardio Labs legt uit dat grote e-mailplatforms zoals Gmail deze e-mails als authentiek behandelden, en in plaats van ze naar de spamfolders van mensen te sturen, ze in hun inboxen afleverden.

Bron: Guardio Labs

De e-mails bevatten lokmiddelen gerelateerd aan het imiteerde merk, met claims over accountvervalingen of verlengings-/betalingsgoedkeuringsverzoeken.

Bron: Guardio Labs

Proofpoint verscherpt de beveiliging

In een gecoördineerd rapport van Proofpoint, zegt het bedrijf dat ze deze campagne sinds maart hadden gemonitord,

Met de technische IOC’s gedeeld door Guardio, kon Proofpoint deze aanvallen verder mitigeren en nieuwe instellingen en advies bieden over hoe ze in de toekomst te voorkomen.

Het bedrijf heeft een gedetailleerde gids over hoe gebruikers anti-spoof checks kunnen toevoegen en hun e-mailbeveiliging kunnen aanscherpen, maar sommige organisaties hebben geen van die handmatige acties ondernomen om misbruik te voorkomen, waardoor campagnes zoals EchoSpoofing konden ontstaan.

Proofpoint heeft contact opgenomen met klanten met permissieve instellingen om hen te helpen de configuratie van hun accounts beter te beveiligen.

Het bedrijf introduceerde de ‘X-OriginatorOrg’-header om de bron van de e-mail te verifiëren en niet-legitieme en ongeautoriseerde e-mails eruit te filteren.

Bovendien biedt een nieuw Microsoft 365 onboardingscherm klanten de mogelijkheid om restrictievere permissies op Microsoft 365-connectors te configureren. Deze permissies specificeren de Microsoft 365-tenants die door Proofpoint’s servers mogen worden gerelayeerd.

.jpg)

Bron: Guardio Labs

Ten slotte heeft Proofpoint getroffen klanten ervan op de hoogte gesteld dat phishingactoren hun merken succesvol hebben misbruikt in een grootschalige operatie.

Hoewel Microsoft ook op de hoogte is gesteld van het misbruik van Microsoft 365, blijven de overtredende accounts actief, sommige zelfs al meer dan zeven maanden.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.