QNAP voegt NAS-ransomwarebescherming toe aan nieuwste QTS-versie

De Taiwanese hardwareleverancier QNAP heeft een Security Center met mogelijkheden voor bescherming tegen ransomware toegevoegd aan de nieuwste versie van zijn QTS-besturingssysteem voor netwerkopslagapparaten (NAS).

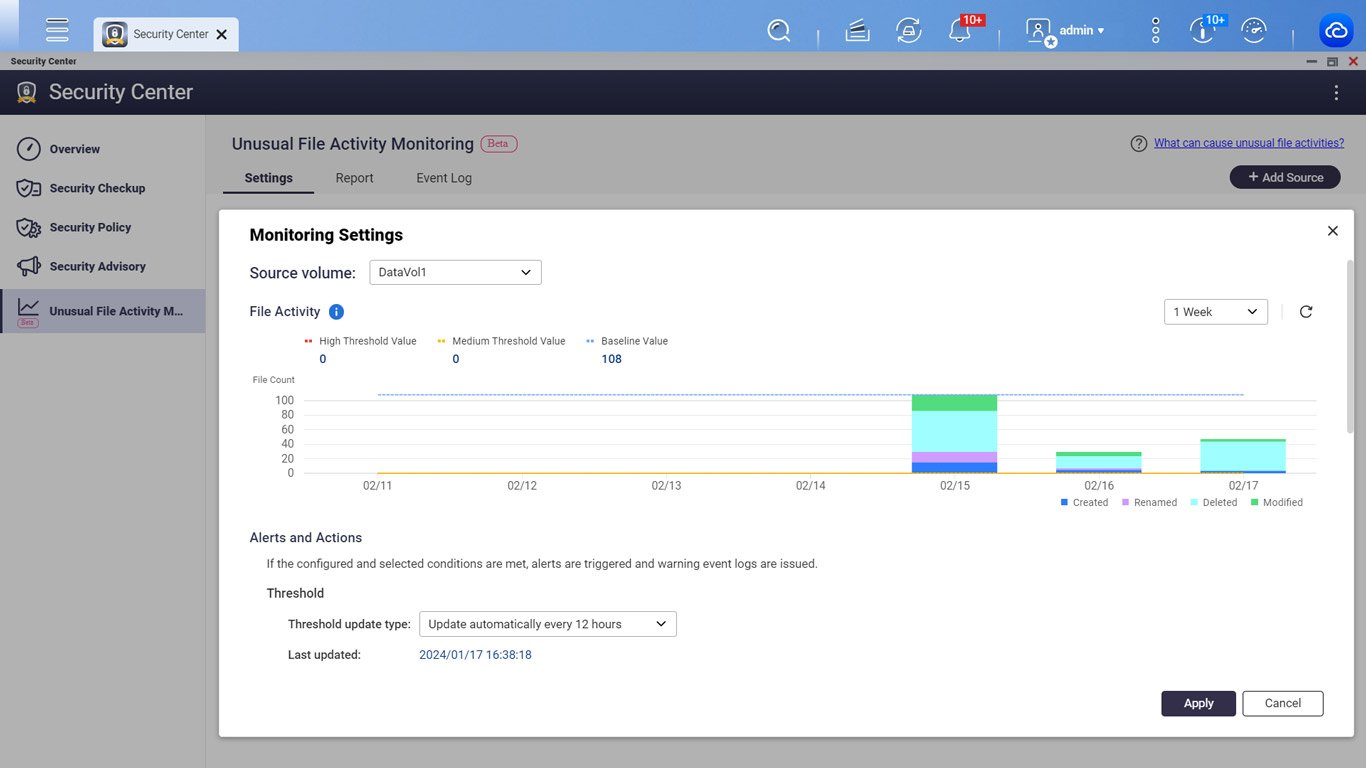

Het nieuwe Security Center in QTS 5.2 bewaakt verdachte bestandsactiviteiten om ransomware bedreigingen te detecteren en te blokkeren.

Als er ongebruikelijke activiteiten worden gedetecteerd, kunnen klanten ervoor kiezen om volumes automatisch in leesmodus (read-only) te zetten om te voorkomen dat bestanden worden gewijzigd, volume snapshots te maken om het hele volume te herstellen wanneer dat nodig is, en het plannen van volume snapshots te pauzeren om te voorkomen dat de opslagruimte overvol raakt met abnormale snapshotbestanden.

“Deze functie bewaakt actief bestandsactiviteiten om de beveiliging van gegevens preventief te beschermen,” onthulde het bedrijf dinsdag in een persbericht.

“Bij het detecteren van verdacht bestandsgedrag implementeert het systeem snel beschermende maatregelen (zoals back-up of blokkeren) om risico’s te beperken en dataverlies door ransomware bedreigingen, aanvallen of menselijke fouten te voorkomen.”

De nieuwste versie van QTS voegt ook snellere NAS opstart- en afsluittijden toe (tot wel 30% sneller), ondersteuning voor TCG-Ruby zelf versleutelende schijven (SED), evenals snellere back-up en herstel van Windows-systemen, schijven, mappen en bestanden naar hun QNAP NAS via de NetBak PC Agent-hulpprogramma.

NAS-apparaten worden vaak gebruikt voor het back-uppen en delen van gevoelige bestanden, wat ze waardevolle doelen maakt voor aanvallers die ze vaak proberen te stelen of te versleutelen, of om informatie-stelende malware te implementeren.

In de afgelopen jaren hebben kwaadwillenden QNAP-apparaten het doelwit gemaakt in DeadBolt, Checkmate, en eCh0raix ransomware campagnes, waarbij ze misbruik maakten van beveiligingskwetsbaarheden om data te versleutelen op via internet toegankelijke en kwetsbare NAS-apparaten.

QNAP waarschuwt klanten regelmatig over brute kracht aanvallen tegen NAS-apparaten die online zijn blootgesteld, wat vaak leidt tot ransomware aanvallen [1, 2, 3].

De fabrikant van NAS-apparaten heeft ook eerder maatregelen gedeeld om klanten met via internet blootgestelde apparaten te beschermen, hen vragend om:

- De router’s Port Forwarding functie uit te schakelen door naar de beheerinterface van de router te gaan, de instellingen voor Virtual Server, NAT of Port Forwarding te controleren en de port forwarding-instelling van de NAS-beheerservice-poort (standaard poorten 8080 en 443) uit te schakelen.

- De UPnP functie van de QNAP NAS uit te schakelen door naar myQNAPcloud te gaan op het QTS-menu, te klikken op “Auto Router Configuration” en “Enable UPnP Port forwarding” uit te schakelen.

QNAP-klanten zouden ook deze stapsgewijze procedure moeten gebruiken om het systeempoortnummer te wijzigen, SSH- en Telnet-verbindingen uit te schakelen, IP- en accounttoegangsbeveiliging in te schakelen en de standaardwachtwoorden van het apparaat te wijzigen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.