Ransomware-bende lanceert nieuwe malware om beveiligingssoftware te omzeilen

RansomHub ransomware operators zetten nu nieuwe malware in om Endpoint Detection and Response (EDR) beveiligingssoftware uit te schakelen in Bring Your Own Vulnerable Driver (BYOVD) aanvallen.

De malware, genaamd EDRKillShifter door Sophos beveiligingsonderzoekers die het ontdekten tijdens een ransomware-onderzoek in mei 2024, zet een legitieme, kwetsbare driver in op gerichte apparaten om privileges te escaleren, beveiligingsoplossingen uit te schakelen en controle over het systeem te krijgen.

Deze techniek is erg populair onder verschillende dreigingsactoren, variërend van financieel gemotiveerde ransomware-bendes tot door de staat gesteunde hackinggroepen.

“Tijdens het incident in mei probeerden de dreigingsactoren – we schatten met matige zekerheid dat deze tool door meerdere aanvallers wordt gebruikt – EDRKillShifter te gebruiken om Sophos-bescherming op de doelcomputer te beëindigen, maar de tool faalde,” zei Sophos dreigingsonderzoeker Andreas Klopsch.

“Ze probeerden toen het ransomware-uitvoerbare bestand uit te voeren op de machine die ze beheerden, maar dat mislukte ook toen de CryptoGuard-functie van de endpoint-agent werd geactiveerd.”

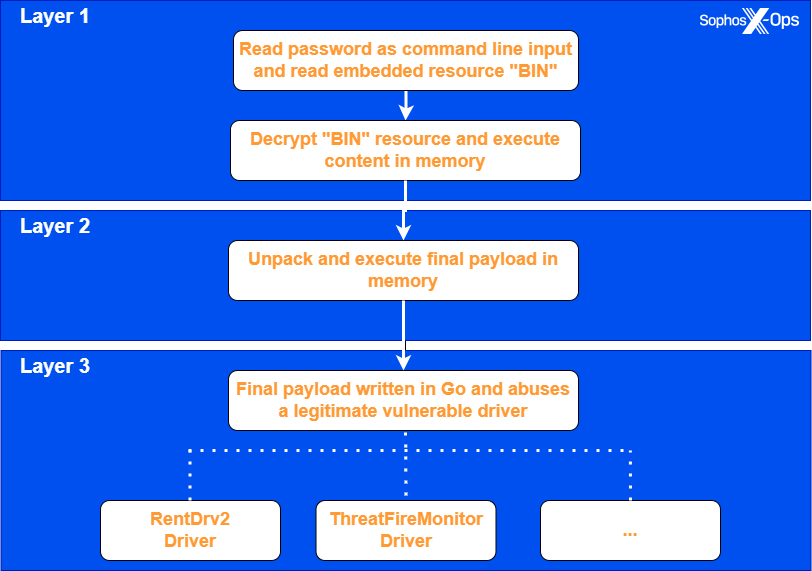

Tijdens het onderzoek ontdekte Sophos twee verschillende monsters, beide met proof-of-concept exploits beschikbaar op GitHub: de ene maakt gebruik van een kwetsbare driver bekend als RentDrv2 en de andere maakt gebruik van een driver genaamd ThreatFireMonitor, een component van een verouderd systeem-monitoringpakket.

Sophos ontdekte ook dat EDRKillShifter verschillende driver payloads kan leveren op basis van de behoeften van de aanvallers en dat de taalinstelling van de malware suggereert dat het is gecompileerd op een computer met Russische taalinstellingen.

De uitvoering van de loader omvat drie stappen: eerst start de aanvaller het EDRKillShifter-bestand met een wachtwoordstring om een ingebedde resource met de naam BIN in het geheugen te ontsleutelen en uit te voeren. Deze code pakt vervolgens de uiteindelijke payload uit en voert deze uit, die een kwetsbare, legitieme driver laat vallen en exploiteert om privileges te escaleren en actieve EDR-processen en -diensten uit te schakelen.

“Nadat de malware een nieuwe service voor de driver creëert, start de service en laadt de driver, gaat het een eindeloze lus in die continu de actieve processen opsomt en processen beëindigt als hun naam voorkomt in een hard gecodeerde lijst met doelen,” voegde Klopsch toe.

“Het is ook vermeldenswaard dat beide varianten legitieme (hoewel kwetsbare) drivers exploiteren, gebruikmakend van proof-of-concept exploits beschikbaar op Github. We vermoeden dat de dreigingsactoren delen van deze proofs-of-concept hebben gekopieerd, aangepast en de code hebben overgezet naar de Go-taal.”

Sophos raadt aan om manipulatiebeveiliging in endpoint-beveiligingsproducten in te schakelen, een scheiding tussen gebruikers- en beheerdersprivileges te handhaven om te voorkomen dat aanvallers kwetsbare drivers laden, en systemen up-to-date te houden, aangezien Microsoft blijft gedecertificeerde drivers opnieuw ondertekenen die in eerdere aanvallen zijn misbruikt.

Vorig jaar ontdekte Sophos een andere EDR-dodende malware, genaamd AuKill, die misbruik maakte van een kwetsbare Process Explorer driver in Medusa Locker en LockBit ransomware-aanvallen. AuKill lijkt op een open-source tool genaamd Backstab, die ook een kwetsbare Process Explorer driver exploiteert en is gebruikt door de LockBit bende in ten minste één aanval waargenomen door Sophos X-Ops.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.