Ransomware-bende richt zich op IT-werknemers met nieuwe SharpRhino-malware

De Hunters International ransomware-groep richt zich op IT-medewerkers met een nieuwe C# remote access trojan (RAT) genaamd SharpRhino om bedrijfsnetwerken binnen te dringen.

De malware helpt Hunters International om initiële infectie te bereiken, hun privileges op gecompromitteerde systemen te verhogen, PowerShell-opdrachten uit te voeren en uiteindelijk de ransomware-payload te ontplooien.

Quorum Cyber onderzoekers die de nieuwe malware ontdekten, melden dat deze wordt verspreid door een typosquatting-site die de website van Angry IP Scanner imiteert, een legitiem netwerktool dat door IT-professionals wordt gebruikt.

Hunters International is een ransomware-operatie die eind 2023 is gelanceerd en wordt aangemerkt als een mogelijke rebrand van Hive vanwege de overeenkomsten in de code.

Opmerkelijke slachtoffers zijn onder andere de Amerikaanse marine-aannemer Austal USA, de Japanse optiekgigant Hoya, Integris Health en het Fred Hutch Cancer Center, waar de cybercriminelen hun gebrek aan morele grenzen aantoonden.

Tot nu toe heeft de dreigingsgroep in 2024 134 ransomware-aanvallen aangekondigd tegen verschillende organisaties wereldwijd (met uitzondering van CIS), waarmee ze op de tiende plaats staan van de meest actieve groepen in dit domein.

SharpRhino RAT

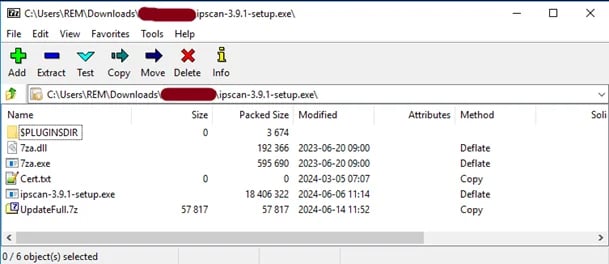

SharpRhino verspreidt zich als een digitaal getekende 32-bits installer (‘ipscan-3.9.1-setup.exe’) die een zelfuitpakkend met wachtwoord beveiligd 7z-archief bevat met extra bestanden om de infectie uit te voeren.

Bron: Quorum Cyber

De installer wijzigt het Windows-register voor persistentie en maakt een snelkoppeling naar Microsoft.AnyKey.exe, normaal gesproken een Microsoft Visual Studio-binary die in dit geval wordt misbruikt.

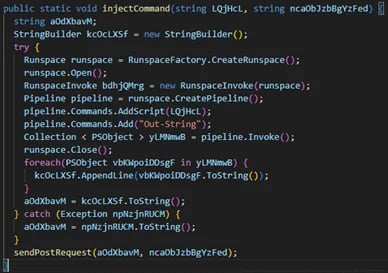

Bovendien laat de installer ‘LogUpdate.bat’ vallen, die PowerShell-scripts op het apparaat uitvoert om C# in het geheugen te compileren voor onopvallende malware-uitvoering.

Voor redundantie maakt de installer twee mappen, ‘C:ProgramDataMicrosoft: WindowsUpdater24’ en ‘LogUpdateWindows’, die beide worden gebruikt in de command and control (C2) communicatie.

Twee opdrachten zijn hard gecodeerd in de malware, namelijk ‘delay,’ om de timer van het volgende POST-verzoek in te stellen voor het ophalen van een opdracht, en ‘exit,’ om de communicatie te beëindigen.

Analyse toont aan dat de malware PowerShell op de host kan uitvoeren, wat gebruikt kan worden om verschillende gevaarlijke acties uit te voeren.

Quorum testte dit mechanisme door met succes de Windows-rekenmachine te starten via SharpRhino.

Bron: Quorum Cyber

De nieuwe tactiek van Hunters International om websites te gebruiken die legitieme open-source netwerk scanning tools nabootsen, geeft aan dat ze zich richten op IT-medewerkers in de hoop accounts met verhoogde privileges te kunnen binnendringen.

Gebruikers moeten voorzichtig zijn met gesponsorde resultaten in zoekresultaten om malvertising te ontwijken, adblockers activeren om deze resultaten volledig te verbergen, en officiële projectsites boeken waarvan bekend is dat ze veilige installers leveren.

Om de effecten van ransomware-aanvallen te mitigeren, stel een back-upplan op, voer netwerksegmentatie uit en zorg dat alle software up-to-date is om zo kansen op privilege-escalatie en laterale beweging te verminderen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.