Ransomware-bendes doen zich voor als IT-ondersteuning bij phishingaanvallen via Microsoft Teams.

Ransomware-bendes nemen steeds vaker hun toevlucht tot e-mailbombardementen en doen zich vervolgens voor als technische ondersteuning in Microsoft Teams-gesprekken om werknemers te misleiden zodat ze op afstand besturing toestaan en malware installeren die toegang biedt tot het bedrijfsnetwerk.

De dreigingsactoren sturen duizenden spamberichten in een korte periode en bellen vervolgens het doelwit vanuit een door de tegenstander gecontroleerde Office 365-instantie, waarbij ze doen alsof ze IT-ondersteuning bieden.

Deze tactiek is sinds eind vorig jaar waargenomen in aanvallen die worden toegeschreven aan de Black Basta ransomware, maar onderzoekers van het cybersecuritybedrijf Sophos hebben gezien dat dezelfde methode wordt gebruikt door andere dreigingsactoren die mogelijk verbonden zijn met de FIN7-groep.

Om bedrijfspersoneel te bereiken, maken de hackers gebruik van de standaardconfiguratie van Microsoft Teams bij de doelorganisatie die oproepen en chats vanaf externe domeinen toestaat.

Waargenomen activiteit

De eerste campagne die Sophos onderzocht, is gekoppeld aan een groep die de onderzoekers intern volgen als STAC5143. De hackers begonnen met het versturen van een enorm aantal berichten naar de doelwitten, met een tempo van 3.000 in 45 minuten.

Kort daarna ontving de beoogde werknemer een externe Teams-oproep van een account genaamd “Help Desk Manager”. De dreigingsactor overtuigde het slachtoffer om een schermbesturingssessie op afstand in te stellen via Microsoft Teams.

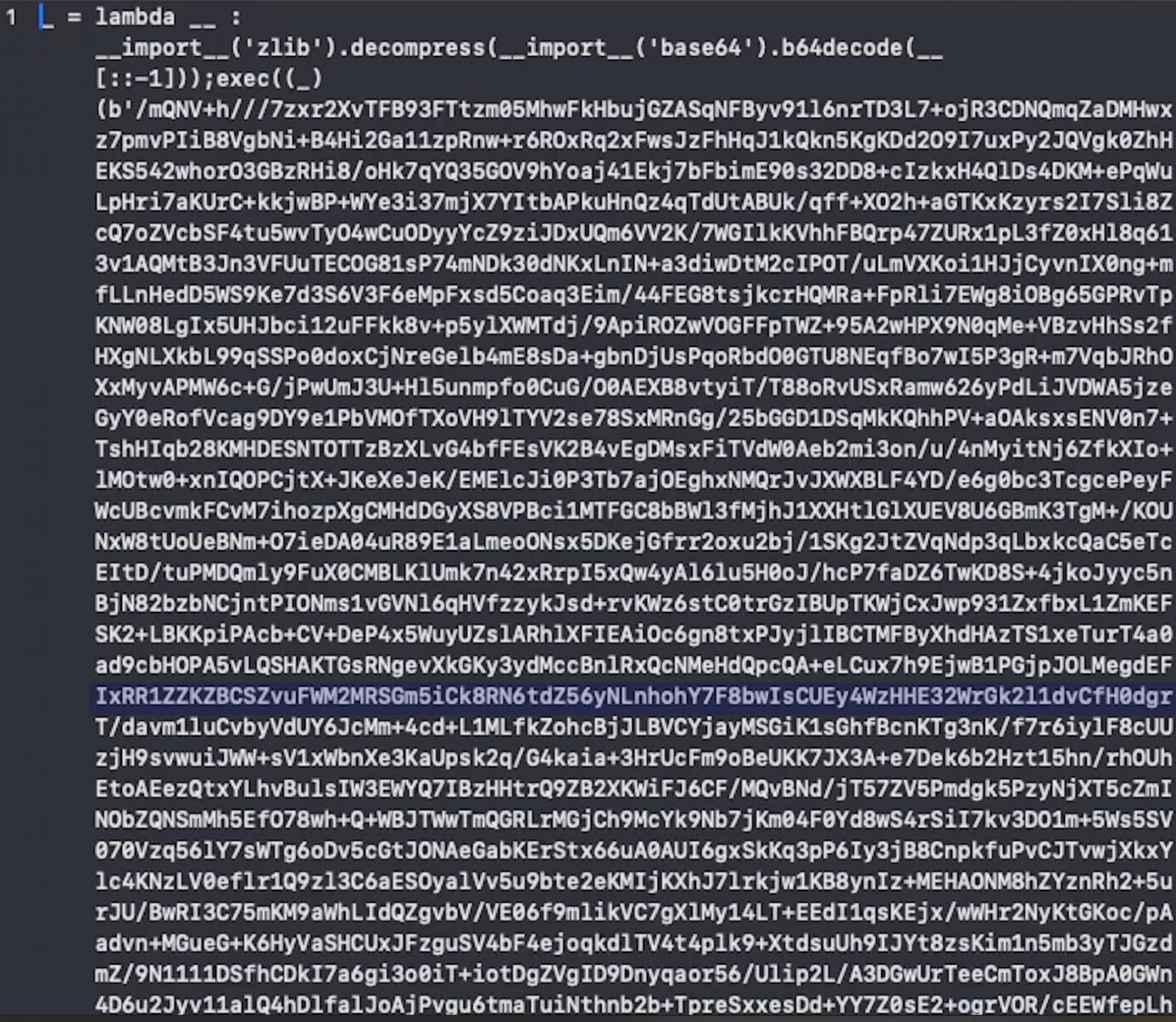

De aanvaller uploadde een Java-archiefbestand (JAR) (MailQueue-Handler.jar) en Python-scripts (RPivot backdoor) die werden gehost op een externe SharePoint-link.

Het JAR-bestand voerde PowerShell-opdrachten uit om een legitiem ProtonVPN-uitvoerbaar bestand te downloaden dat een kwaadaardige DLL (nethost.dll) side-loadde.

De DLL maakt een versleuteld command-and-control (C2) communicatiekanaal met externe IP’s, waardoor de aanvallers toegang op afstand tot de gecompromitteerde computer krijgen.

De aanvaller voerde ook Windows Management Instrumentation (WMIC) en whoami.exe uit om systeemgegevens te controleren en zette tweede fase Java-malware in om RPivot uit te voeren – een penetratietesttool die SOCKS4-proxytunneling mogelijk maakt voor het verzenden van opdrachten.

Bron: Sophos

RPivot is in het verleden gebruikt in aanvallen door FIN7. Daarnaast zijn de obfuscatietechnieken die zijn gebruikt ook eerder waargenomen in FIN7-campagnes.

Echter, omdat zowel RPivot en de code voor de obfuscatietechniek openbaar beschikbaar zijn, kan Sophos niet met grote zekerheid de STAC5143-aanvallen verbinden met FIN7-activiteit, vooral omdat bekend is dat FIN7 in het verleden zijn tools aan andere cybercriminele bendes heeft verkocht.

“Sophos beoordeelt met middelmatige zekerheid dat de in deze aanval gebruikte Python-malware is verbonden met de dreigingsactoren achter FIN7/Sangria Tempest,” leggen de onderzoekers uit.

Omdat de aanval werd gestopt voordat deze de laatste fase bereikte, denken de onderzoekers dat het doel van de hackers was om gegevens te stelen en vervolgens ransomware in te zetten.

De tweede campagne was van een groep die wordt gevolgd als ‘STAC5777’. Deze aanvallen begonnen ook met e-mailbombardementen en werden gevolgd door Microsoft Teams-berichten die beweerden afkomstig te zijn van de IT-ondersteuningsafdeling.

In dit geval wordt het slachtoffer echter misleid om Microsoft Quick Assist te installeren om de aanvallers toegang tot het toetsenbord te geven, wat ze gebruikten om malware te downloaden die werd gehost op Azure Blob Storage.

De malware (winhttp.dll) wordt side-load in een legitiem Microsoft OneDriveStandaloneUpdater.exe-proces, en een PowerShell-opdracht creëert een service die het opnieuw opstart bij systeemstart.

De kwaadaardige DLL registreert de toetsaanslagen van het slachtoffer via de Windows API, verzamelt opgeslagen inloggegevens uit bestanden en het register, en scant het netwerk naar potentiële pivotpunten via SMB, RDP, en WinRM.

Sophos zag pogingen van STAC5777 om Black Basta ransomware in te zetten op het netwerk, dus waarschijnlijk is de dreigingsactor op de een of andere manier gerelateerd aan de beruchte ransomware-bende.

De onderzoekers observeerden de dreigingsactor die lokale Kladblok- en Word-documenten opende die ‘wachtwoord’ in de bestandsnaam hadden. De hackers openden ook twee bestanden van het Remote Desktop Protocol, waarschijnlijk op zoek naar mogelijke locaties voor inloggegevens.

Naarmate deze tactieken vaker voorkomen in de ransomware-sector, zouden organisaties moeten overwegen om externe domeinen te blokkeren zodat ze geen berichten en oproepen op Microsoft Teams kunnen initiëren, en Quick Assist uit te schakelen in kritieke omgevingen.

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.