Rusland richt zich op Oekraïense dienstplichtigen met malware voor Windows en Android.

Een hybride spionage-/invloedscampagne uitgevoerd door de Russische dreigingsgroep ‘UNC5812’ is ontdekt, gericht op Oekraïense militaire rekruten met Windows- en Android-malware.

Volgens de dreigingsintelligentie van Google deed de campagne zich voor als een “Burgerbescherming” persona, samen met een website en een apart Telegram-kanaal, om malware te verspreiden via een nep-app voor het vermijden van rekrutering, door onderzoekers “Sunspinner” genoemd.

De campagne richt zich op Windows- en Android-apparaten met verschillende malware voor elk platform, waardoor de aanvallers gegevens kunnen stelen en in realtime kunnen spioneren.

Google heeft maatregelen genomen om de kwaadaardige activiteiten te blokkeren, maar de operatie benadrukt Rusland’s aanhoudende gebruik en uitgebreide capaciteiten op het gebied van cyberoorlogvoering.

Nep “Burgerbescherming” persona

Het persona van UNC5812 probeert niet de Oekraïense Burgerbescherming of enige overheidsinstanties na te bootsen, maar wordt in plaats daarvan gepromoot als een legitieme Oekraïne-vriendelijke organisatie die Oekraïense dienstplichtigen voorziet van nuttige softwaretools en advies.

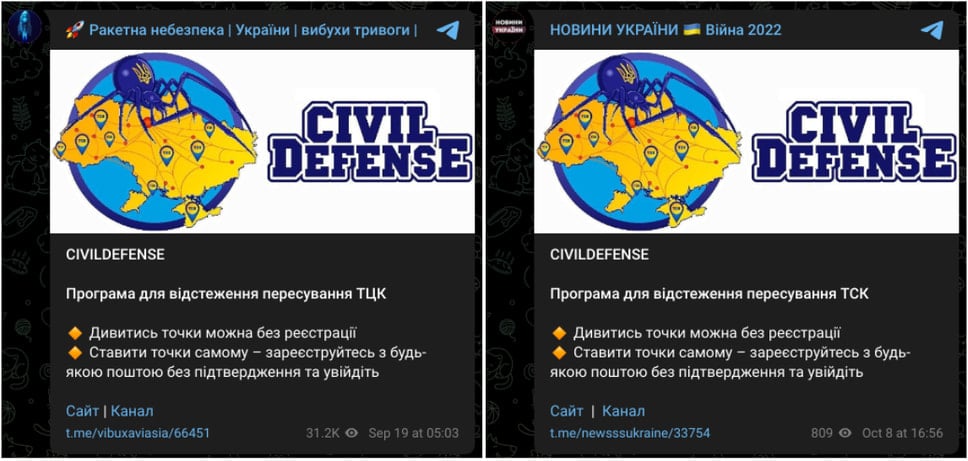

Het persona gebruikt een Telegram-kanaal en een website om potentiële slachtoffers te betrekken en verhalen te verspreiden tegen de rekrutering en mobilisatie-inspanningen van Oekraïne, met als doel wantrouwen en verzet onder de bevolking aan te wakkeren.

Toen Google de campagne op 18 september 2024 ontdekte, had het “Burgerbeschermings” kanaal op Telegram 80.000 leden.

Bron: Google

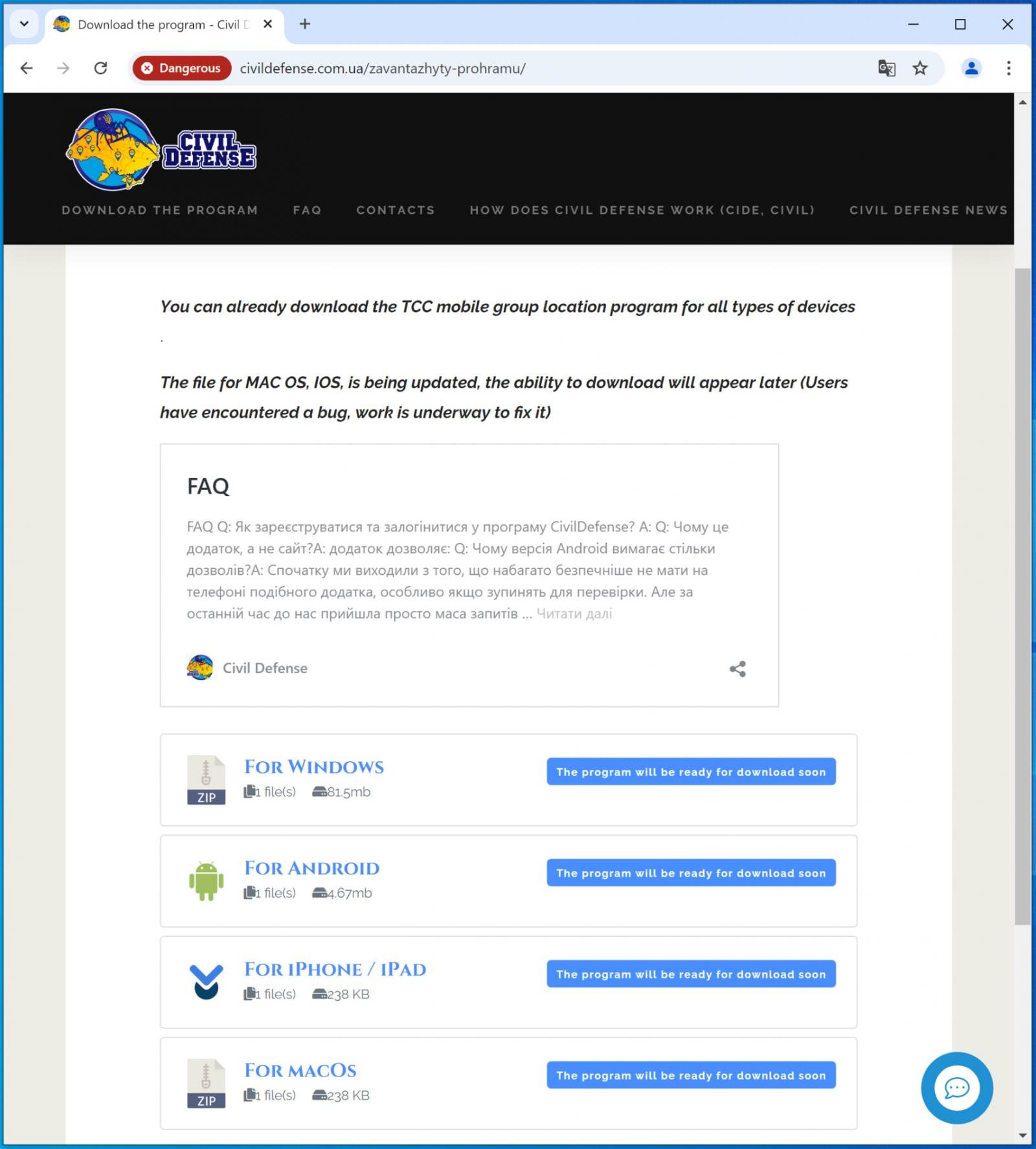

Gebruikers die worden misleid om de website van Burgerbescherming te bezoeken, worden naar een downloadpagina geleid voor een kwaadwillende applicatie die wordt gepromoot als een door de menigte aangestuurde kaarttool die gebruikers kan helpen de locaties van recruiters te volgen en te vermijden.

Google noemt deze app “Sunspinner”, en hoewel de app beschikt over een kaart met markeringen, zegt Google dat de gegevens verzonnen zijn. Het enige doel van de app is het verbergen van de installatie van malware die op de achtergrond plaatsvindt.

Bron: Google

Installeren van Windows- en Android-malware.

De nep-apps bieden downloads voor Windows en Android aan en beloven binnenkort ook iOS en macOS toe te voegen, dus Apple-platforms worden nog niet ondersteund.

De Windows-download installeert Pronsis Loader, een malware-loader die extra kwaadaardige payloads haalt van de server van UNC5812, waaronder de commodity-informatie stealer ‘PureStealer.’

PureStealer richt zich op informatie die is opgeslagen in webbrowsers, zoals accountwachtwoorden, cookies, cryptocurrency-walletgegevens, e-mailclients en berichten-app gegevens.

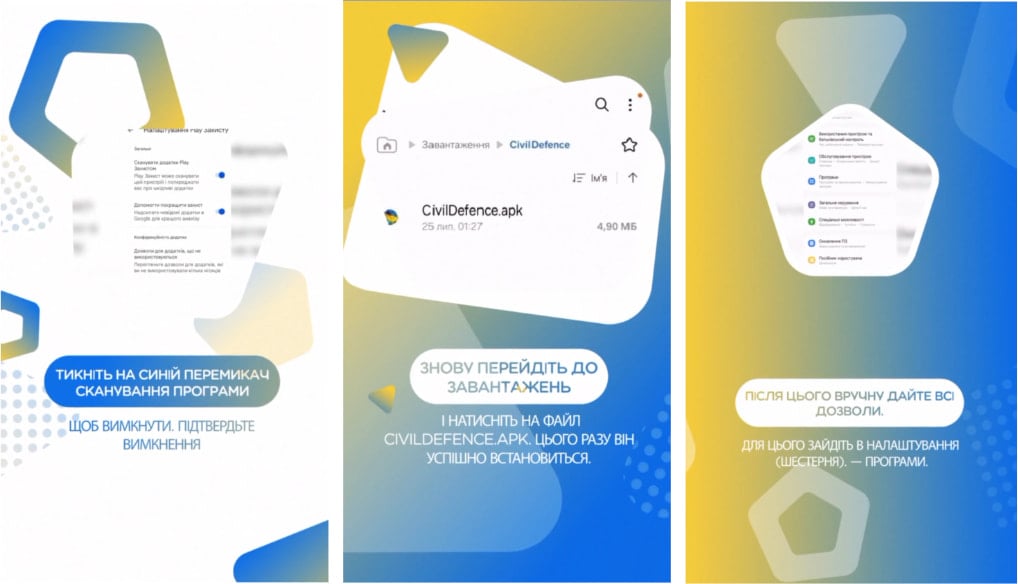

Op Android installeert het gedownloade APK-bestand CraxsRAT, ook een commercieel beschikbare achterdeur.

CraxsRAT stelt de aanvallers in staat de locatie van het slachtoffer in real time te volgen, toetsaanslagen te loggen, audio-opnames te activeren, contactlijsten op te halen, sms-berichten te benaderen, bestanden te extraheren en inloggegevens te verzamelen.

Om deze kwaadaardige activiteiten ongehinderd uit te voeren, misleidt de app gebruikers om Google Play Protect, de ingebouwde anti-malware tool van Android, uit te schakelen en handmatig gevaarlijke toestemmingen te verlenen.

Bron: Google

Google heeft de beveiligingen van Google Play bijgewerkt om de Android-malware vroegtijdig te detecteren en te blokkeren, en voegde ook de domeinen en bestanden die met de campagne geassocieerd zijn toe aan de ‘Veilig Browsen’-functie in Chrome.

De volledige lijst met indicatoren van compromittering die verband houden met de nieuwste UNC5812-campagne is hier beschikbaar.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.