WhatsApp voor Windows laat Python- en PHP-scripts uitvoeren zonder waarschuwing

Een beveiligingsprobleem in de nieuwste versie van WhatsApp voor Windows maakt het mogelijk om Python- en PHP-bijlagen te versturen die zonder waarschuwing worden uitgevoerd wanneer de ontvanger ze opent.

Voor een succesvolle aanval moet Python geïnstalleerd zijn, een vereiste die de doelwitten kan beperken tot softwareontwikkelaars, onderzoekers en ervaren gebruikers.

Het probleem is vergelijkbaar met het probleem dat in april Telegram voor Windows trof, dat aanvankelijk werd afgewezen maar later werd gerepareerd, waarbij aanvallers beveiligingswaarschuwingen konden omzeilen en externe code-uitvoering konden uitvoeren door een Python .pyzw-bestand via de berichtendienst te verzenden.

WhatsApp blokkeert meerdere bestandstypen die als risicovol voor gebruikers worden beschouwd, maar het bedrijf laat aan BleepingComputer weten dat het niet van plan is om Python-scripts aan de lijst toe te voegen.

Verder onderzoek door BleepingComputer toont aan dat PHP-bestanden (.php) ook niet zijn opgenomen in WhatsApp’s blokkeerlijst.

Python-, PHP-scripts niet geblokkeerd

Beveiligingsonderzoeker Saumyajeet Das ontdekte de kwetsbaarheid tijdens het experimenteren met bestandstypen die aan WhatsApp-gesprekken kunnen worden toegevoegd om te zien of de applicatie een van de risicovolle bestanden toestaat.

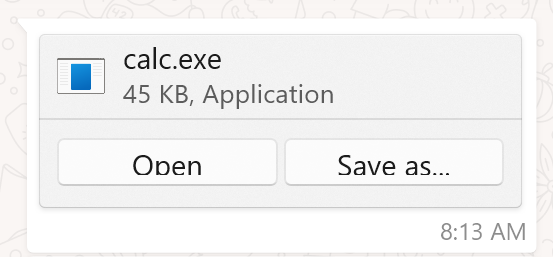

Bij het verzenden van een mogelijk gevaarlijk bestand, zoals een .EXE, toont WhatsApp dit en geeft het de ontvanger twee opties: Openen of Opslaan als.

bron: BleepingComputer.com

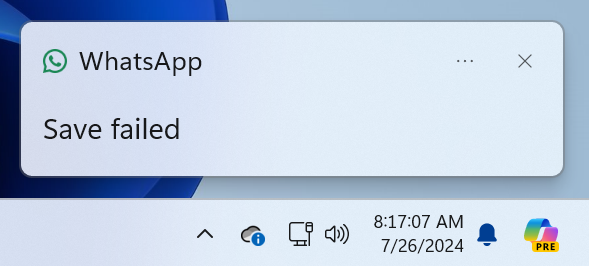

Wanneer geprobeerd wordt om het bestand te openen, genereert WhatsApp voor Windows echter een foutmelding, waardoor gebruikers alleen de optie hebben om het bestand op schijf op te slaan en daarvandaan te starten.

In de tests van BleepingComputer was dit gedrag consistent met .EXE-, .COM-, .SCR-, .BAT- en Perl-bestandstypen met de WhatsApp-client voor Windows. Das ontdekte dat WhatsApp ook de uitvoering van .DLL-, .HTA- en VBS-bestanden blokkeert.

Bij al deze bestandstypen trad een fout op wanneer geprobeerd werd ze rechtstreeks vanuit de app te starten door op “Openen” te klikken. Ze konden alleen worden uitgevoerd nadat ze eerst op schijf waren opgeslagen.

bron: BleepingComputer

In gesprek met BleepingComputer zei Das dat hij drie bestandstypen vond die de WhatsApp-client niet blokkeert bij het starten: .PYZ (Python ZIP-app), .PYZW (PyInstaller-programma) en .EVTX (Windows-evenementlogbestand).

De tests van BleepingComputer bevestigden dat WhatsApp de uitvoering van Python-bestanden niet blokkeert en ontdekten dat hetzelfde geldt voor PHP-scripts.

Als alle bronnen aanwezig zijn, hoeft de ontvanger alleen maar op de “Openen” knop te klikken op het ontvangen bestand, en het script wordt uitgevoerd.

Das rapporteerde het probleem op 3 juni aan Meta en het bedrijf antwoordde op 15 juli dat het probleem al door een andere onderzoeker was gemeld en inmiddels zou zijn opgelost.

Toen de onderzoeker contact opnam met BleepingComputer, was de bug nog steeds aanwezig in de nieuwste WhatsApp-versie voor Windows, en we konden het reproduceren op Windows 11, v2.2428.10.0.

“Ik heb dit probleem gemeld aan Meta via hun bug bounty-programma, maar helaas hebben ze het afgesloten als N/A. Dit is teleurstellend, aangezien dit een eenvoudig op te lossen fout is,” legde de onderzoeker uit.

BleepingComputer nam contact op met WhatsApp voor verduidelijking over de reden voor het negeren van het rapport van de onderzoeker, en een woordvoerder legde uit dat ze het niet als een probleem zagen aan hun kant, dus er waren geen plannen voor een oplossing:

“We hebben gelezen wat de onderzoeker heeft voorgesteld en waarderen hun inzending. Malware kan vele vormen aannemen, waaronder downloadbare bestanden bedoeld om de gebruiker te misleiden.”

“Daarom waarschuwen we gebruikers om nooit op een bestand te klikken of het te openen van iemand die ze niet kennen, ongeacht hoe ze het hebben ontvangen — of dit nu via WhatsApp of een andere app is.”

De woordvoerder van het bedrijf legde ook uit dat WhatsApp een systeem heeft om gebruikers te waarschuwen wanneer ze berichten ontvangen van gebruikers die niet in hun contactenlijst staan, of die telefoonnummers hebben geregistreerd in een ander land.

Desalniettemin, als het account van een gebruiker wordt gehackt, kan de aanvaller aan iedereen in de contactenlijst kwaadaardige scripts sturen die gemakkelijker direct vanuit de berichtendienst kunnen worden uitgevoerd.

Bovendien kunnen deze typen bijlagen worden gepost in openbare en privéchatgroepen, die door dreigingsactoren kunnen worden misbruikt om kwaadaardige bestanden te verspreiden.

In reactie op de afwijzing door WhatsApp van het rapport uitte Das teleurstelling over hoe het probleem werd afgehandeld.

“Door simpelweg de extensies .pyz en .pyzw toe te voegen aan hun blokkeerlijst, kan Meta potentiële exploitatie door deze Python ZIP-bestanden voorkomen,” zei de onderzoeker.

Hij voegde eraan toe dat door het probleem aan te pakken WhatsApp “niet alleen de beveiliging van hun gebruikers zou verbeteren, maar ook hun toewijding zou tonen aan het snel oplossen van beveiligingsproblemen.

BleepingComputer nam contact op met WhatsApp om hen te laten weten dat de PHP-extensie ook niet wordt geblokkeerd, maar heeft op dit moment geen antwoord ontvangen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.