Windows-kwetsbaarheid misbruikt braille “spaties” in zero-day-aanvallen

Een recent verholpen “Windows MSHTML-spoofkwetsbaarheid” die wordt gevolgd onder CVE-2024-43461, is nu gemarkeerd als eerder uitgebuit nadat deze werd gebruikt in aanvallen door de Void Banshee APT-hackgroep.

Toen het voor het eerst werd onthuld als onderdeel van de September 2024 Patch Tuesday, had Microsoft de kwetsbaarheid nog niet gemarkeerd als eerder uitgebuit. Echter, op vrijdag heeft Microsoft het CVE-2024-43461-advies bijgewerkt om aan te geven dat het voor de fix al was uitgebuit in aanvallen.

De ontdekking van het mankement is toegeschreven aan Peter Girnus, een Senior Threat Researcher bij Trend Micro’s Zero Day, die BleepingComputer vertelde dat de CVE-2024-43461-kwetsbaarheid werd uitgebuit in zero-day aanvallen door Void Banshee om malware voor het stelen van informatie te installeren.

Void Banshee is een APT-hackgroep die voor het eerst werd gevolgd door Trend Micro en die organisaties in Noord-Amerika, Europa en Zuidoost-Azië aanvalt om gegevens te stelen en voor financieel gewin.

De CVE-2024-43461 zero-day

In juli rapporteerden Check Point Research en Trend Micro beiden over dezelfde aanvallen die Windows zero-days uitbuitten om apparaten te infecteren met de Atlantida info-stealer, die werd gebruikt om wachtwoorden, authenticatie-cookies en cryptocurrency-portefeuilles van geïnfecteerde apparaten te stelen.

De aanvallen maakten gebruik van zero-days die werden gevolgd als CVE-2024-38112 (verholpen in juli) en CVE-2024-43461 (deze maand verholpen) als onderdeel van de aanvalsketen.

De ontdekking van de CVE-2024-38112 zero-day is toegeschreven aan Check Point-onderzoeker Haifei Li, die zegt dat het werd gebruikt om Windows geforceerd schadelijke websites te laten openen in Internet Explorer in plaats van Microsoft Edge wanneer speciaal vervaardigde snelkoppelingen werden gelanceerd.

“Specifiek gebruikten de aanvallers speciale Windows Internet-snelkoppelingsbestanden (.url-extensie), die bij aanklikken de verouderde Internet Explorer (IE) oproepen om de door de aanvaller gecontroleerde URL te bezoeken,” legde Li uit in een Check Point Research-rapport uit juli.

Deze URL’s werden gebruikt om een schadelijk HTA-bestand te downloaden en de gebruiker te vragen het te openen. Wanneer geopend, zou een script worden uitgevoerd om de Atlantida info-stealer te installeren.

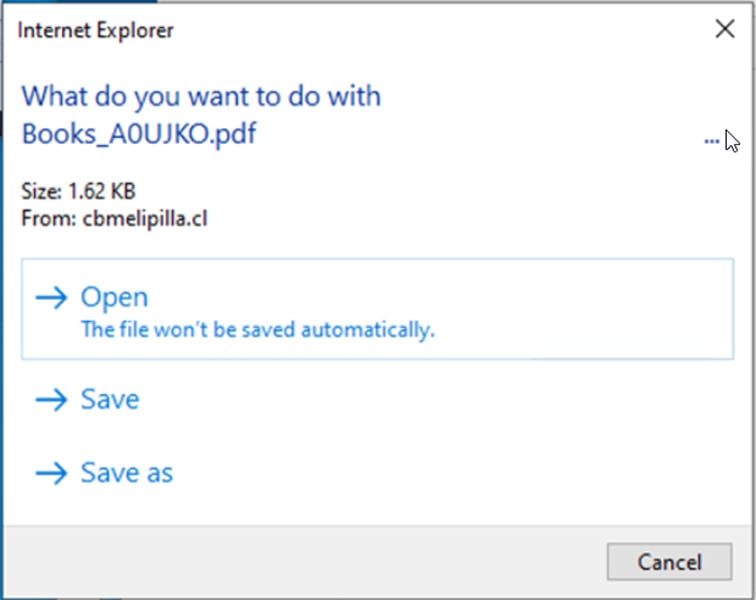

De HTA-bestanden maakten gebruik van een andere zero-day die werd gevolgd als CVE-2024-43461 om de HTA-bestandsextensie te verbergen en het bestand te laten verschijnen als een PDF wanneer Windows gebruikers vroeg of het bestand moest worden geopend, zoals hieronder te zien is.

ZDI-onderzoeker Peter Girnus vertelde BleepingComputer dat de CVE-2024-43461-kwetsbaarheid ook werd gebruikt in de Void Banshee-aanvallen om een CWE-451-conditie te creëren via HTA-bestandsnamen die 26 gecodeerde brailleschrift spatiekarakters (%E2%A0%80) bevatten om de .hta-extensie te verbergen.

Zoals je hieronder kunt zien, begint de bestandsnaam als een PDF-bestand maar bevat zesentwintig herhaalde gecodeerde brailleschrift spatiekarakters (%E2%A0%80) gevolgd door een eindige ‘.hta’-extensie.

Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta

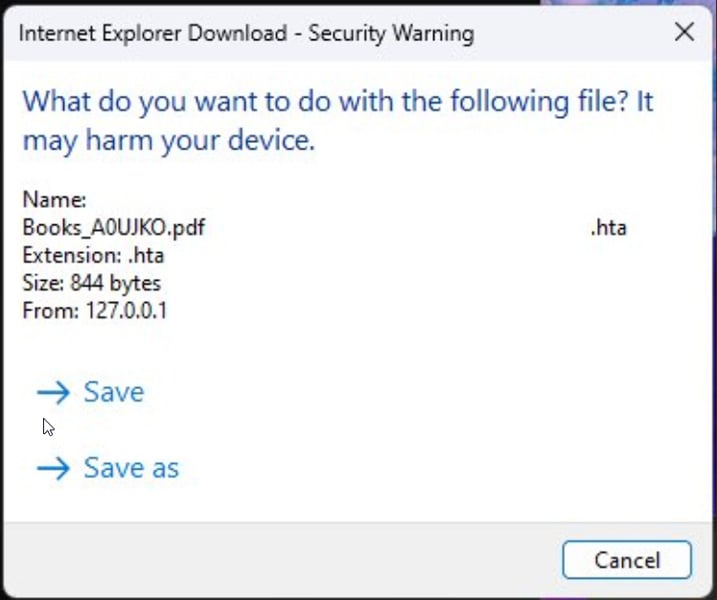

Wanneer Windows dit bestand opent, duwen de brailleschrift spatiekarakters de HTA-extensie buiten de gebruikersinterface, alleen aangegeven door een ‘…‘-string in Windows prompts, zoals hieronder te zien is. Dit zorgde ervoor dat de HTA-bestanden verschenen als PDF-bestanden, waardoor ze waarschijnlijker werden geopend.

Bron: Trend Micro

Na installatie van de beveiligingsupdate voor CVE-2024-43461, zegt Girnus dat de witruimte niet wordt gestript, maar Windows nu wel de daadwerkelijke .hta extensie voor het bestand toont in prompts.

Bron: Peter Girnus

Helaas is deze fix niet perfect, aangezien de toegevoegde witruimte mensen waarschijnlijk nog steeds zal verwarren om te denken dat het bestand een PDF is in plaats van een HTA-bestand.

Microsoft heeft in de September Patch Tuesday nog drie andere actief uitgebuite zero-days verholpen, waaronder CVE-2024-38217, die werd uitgebuit in LNK-stomping aanvallen om de Mark of the Web beveiligingsfunctie te omzeilen.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.