Windows Slimme App-controle, SmartScreen-omzeiling sinds 2018 uitgebuit

Een ontwerpfout in Windows Smart App Control en SmartScreen die aanvallers in staat stelt om programma’s te starten zonder beveiligingswaarschuwingen te activeren, wordt al sinds ten minste 2018 misbruikt.

Smart App Control is een op reputatie gebaseerde beveiligingsfunctie die gebruik maakt van Microsoft’s app-intelligentiediensten voor veiligheidsvoorspellingen en Windows’ code-integriteitsfuncties om onbetrouwbare (ongesigneerde) of potentieel gevaarlijke programma’s en apps te identificeren en te blokkeren.

Het vervangt SmartScreen in Windows 11, een soortgelijke functie die werd geïntroduceerd met Windows 8 om te beschermen tegen mogelijk kwaadaardige inhoud (SmartScreen zal het overnemen wanneer Smart App Control niet is ingeschakeld). Beide functies worden geactiveerd wanneer de gebruiker probeert bestanden te openen die zijn gemarkeerd met een Mark of the Web (MotW) label.

Zoals Elastic Security Labs ontdekte, kan een bug in de afhandeling van LNK-bestanden (genaamd LNK-stomping) kwaadwillenden helpen om de beveiligingscontroles van Smart App Control te omzeilen die zijn ontworpen om onbetrouwbare applicaties te blokkeren.

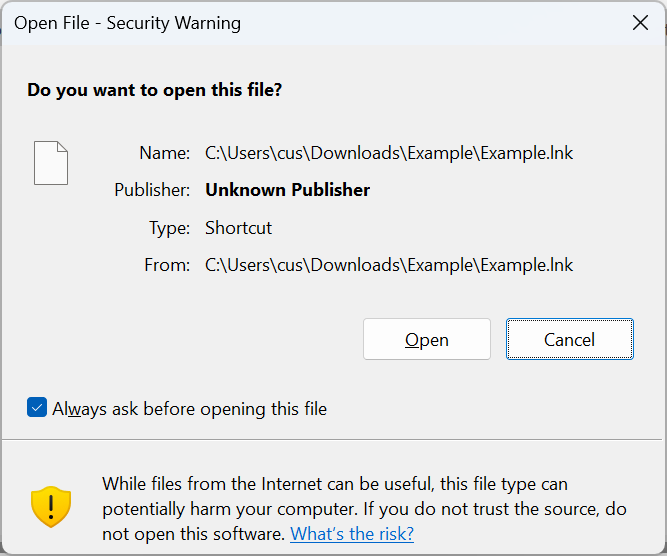

LNK-stomping houdt in dat LNK-bestanden worden aangemaakt met niet-standaard doelpaden of interne structuren. Wanneer een gebruiker op zo’n bestand klikt, wijzigt explorer.exe automatisch de LNK-bestanden om het juiste canonieke formaat te gebruiken.

Echter, hierdoor wordt ook het MotW (Mark of the Web) label van gedownloade bestanden verwijderd, wat Windows-beveiligingsfuncties gebruiken om een beveiligingscontrole te activeren.

Om deze ontwerpfout te misbruiken, kan men een punt of spatie aan het doelpad van de uitvoerbare programmabestand toevoegen (bijvoorbeeld na de extensie van een programma zoals “powershell.exe.”) of een LNK-bestand aanmaken dat een relatief pad bevat, zoals “.target.exe”.

Wanneer de gebruiker op de link klikt, zal Windows Verkenner zoeken naar en het bijbehorende .exe-bestand identificeren, het volledige pad corrigeren, de MotW verwijderen door het bestand op schijf te updaten, en het uitvoerbare bestand starten.

Elastic Security Labs gelooft dat deze zwakte al jaren wordt misbruikt, aangezien het meerdere monsters vond op VirusTotal die waren ontworpen om hiervan gebruik te maken, waarvan het oudste meer dan zes jaar geleden werd ingediend.

Het deelde deze bevindingen ook met het Microsoft Security Response Center, dat zei dat het probleem “mogelijk in een toekomstige Windows-update wordt opgelost.”

Elastic Security Labs beschreef ook andere zwaktes die aanvallers kunnen misbruiken om Smart App Control en SmartScreen te omzeilen, waaronder:

- Gesigneerde malware: kwaadaardige payloads ondertekenen met behulp van codeondertekenings- of Extend Validation (EV) ondertekencertificaten.

- Reputatiekaping: het vinden en hergebruiken van apps met een goede reputatie om het systeem te omzeilen.

- Reputatiezaaien: aanvaller-gecontroleerde programma’s op het systeem implementeren (bijv. een applicatie met bekende kwetsbaarheden of kwaadaardige code die alleen triggert als aan bepaalde voorwaarden wordt voldaan).

- Reputatievervalsing: kwaadaardige code in programma’s injecteren zonder de bijbehorende reputatie te verliezen.

“Smart App Control en SmartScreen hebben een aantal fundamentele ontwerpfouten die de eerste toegang zonder beveiligingswaarschuwingen en minimale gebruikersinteractie kunnen toestaan,” waarschuwde Elastic Security Labs.

“Beveiligingsteams moeten downloads zorgvuldig controleren in hun detectiestack en niet alleen vertrouwen op native beveiligingsfuncties van het besturingssysteem voor bescherming op dit gebied.

“We publiceren deze informatie, samen met detectielogica en tegenmaatregelen, om verdedigers te helpen deze activiteit te identificeren totdat een patch beschikbaar is.”

Elastic Security Labs onderzoeker Joe Desimone heeft een open-sourcetool uitgebracht om het vertrouwensniveau van een bestand van Smart App Control te controleren.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.