Zuid-Koreaanse hackers misbruikten WPS Office zero-day om malware te verspreiden

De aan Zuid-Korea gelieerde cyberespionagegroep APT-C-60 heeft misbruik gemaakt van een zero-day code-uitvoeringskwetsbaarheid in de Windows-versie van WPS Office om de SpyGlace backdoor te installeren bij doelwitten in Oost-Azië.

WPS Office is een productiviteitssuite ontwikkeld door het Chinese bedrijf Kingsoft en is populair in Azië. Naar verluidt heeft het wereldwijd meer dan 500 miljoen actieve gebruikers.

De zero-day fout, bij te houden als CVE-2024-7262, is sinds minimaal eind februari 2024 misbruikt in aanvallen in de natuur, maar heeft invloed op versies van 12.2.0.13110 (augustus 2023) tot 12.1.0.16412 (maart 2024).

Kingsoft heeft het probleem “stilletjes” verholpen in maart dit jaar zonder klanten te informeren dat de fout actief werd misbruikt, wat ESET, dat de campagne en kwetsbaarheid ontdekte, ertoe aanzette vandaag een gedetailleerd rapport te publiceren.

Naast CVE-2024-7262 onthulde ESET’s onderzoek een tweede ernstige fout, bijgehouden als CVE-2024-7263, die Kingsoft eind mei 2024 heeft verholpen met versie 12.2.0.17119.

APT-C-60 misbruik

CVE-2024-7262 bevindt zich in hoe de software omgaat met aangepaste protocolhandlers, specifiek ‘ksoqing://,’ wat de uitvoering van externe applicaties mogelijk maakt via speciaal samengestelde URL’s binnen documenten.

Vanwege onjuiste validatie en sanering van deze URL’s stelt de fout aanvallers in staat om kwaadaardige hyperlinks te maken die leiden tot willekeurige code-uitvoering.

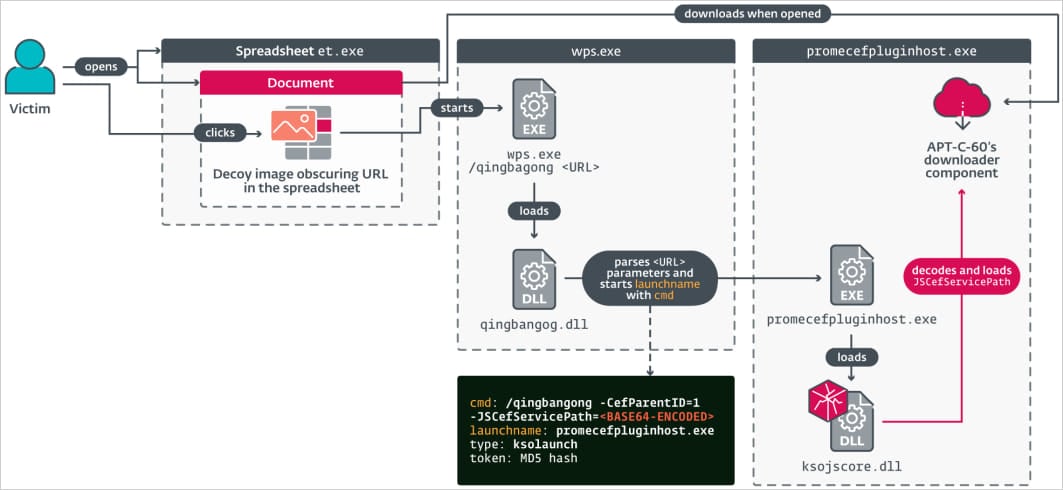

APT-C-60 maakte spreadsheet-documenten (MHTML-bestanden) waarin ze kwaadaardige hyperlinks verwerkten die verborgen waren onder een lokaasafbeelding om het slachtoffer te verleiden erop te klikken, waardoor de exploit werd geactiveerd.

De verwerkte URL-parameters bevatten een base64-gecodeerd commando om een specifieke plugin (promecefpluginhost.exe) uit te voeren die probeert een kwaadaardige DLL (ksojscore.dll) te laden die de code van de aanvaller bevat.

Deze DLL is de downloadcomponent van APT-C-60, ontworpen om de uiteindelijke payload (TaskControler.dll) van de server van de aanvaller op te halen, een aangepaste backdoor genaamd ‘SpyGlace.’

Bron: ESET

SpyGlace is een backdoor die eerder werd geanalyseerd door Threatbook toen APT-C-60 deze gebruikte in aanvallen op personeels- en handelsgerelateerde organisaties.

Slechte patch laat gat achter

Bij het onderzoeken van de aanvallen van APT-C-60 ontdekten onderzoekers van ESET CVE-2024-7263, een tweede willekeurige code-uitvoeringsfout die WPS Office treft, die naar voren kwam als een onvolledige patch van CVE-2024-7262.

Specifiek voegde Kingsoft bij de eerste poging om het probleem aan te pakken validatie toe op specifieke parameters. Echter, sommige, zoals de ‘CefPluginPathU8,’ waren nog steeds niet adequaat beveiligd, waardoor aanvallers opnieuw naar paden van kwaadaardige DLL’s konden wijzen via promecefpluginhost.exe.

ESET legt uit dat deze kwetsbaarheid lokaal kan worden misbruikt of via een gedeeld netwerk, waar de kwaadaardige DLL gehost kan worden.

Ondanks deze mogelijkheid hebben de onderzoekers geen waarneming gedaan van APT-C-60 of andere actoren die de fout in het wild benutten. Echter, met voldoende tijd is het niet onwaarschijnlijk dat ze het beveiligingsgat dat achterbleef door de slechte patch van Kingsoft zouden hebben ontdekt.

Gebruikers van WPS Office wordt aanbevolen zo snel mogelijk over te stappen op de nieuwste release, of minimaal 12.2.0.17119, om beide code-uitvoeringsfouten te verhelpen.

“De exploit is sluw omdat hij voldoende misleidend is om elke gebruiker te laten klikken op een legitiem ogende spreadsheet en tegelijkertijd zeer effectief en betrouwbaar is,” waarschuwt ESET in het rapport.

“De keuze voor het MHTML-bestandsformaat stelde de aanvallers in staat om een code-uitvoeringsfout om te zetten in een remote fout.”

Bekijk deze GitHub-repository voor een volledige lijst van indicators of compromise (IoC’s) in verband met de APT-C-60-activiteit.

Opzoek naar de laatste updates uit onze securitylog?

Inhoud mede mogelijk gemaakt door OpenAI.